在信息安全的諸多領域之中,密碼的安全存儲無疑已然成為最為核心的問題之一。隨著攻擊技術的不斷演進,傳統的密碼存儲方法已無法抵御現代復雜的威脅。更為安全、健壯的密碼存儲機制也成為當代信息安全從業者的關注點。本篇文章將引入并介紹密碼存儲中的基石,關于密碼哈希、鹽加密(Salting)、密鑰派生函數(KDF)的原理及其應用,揭示密碼存儲中的常見誤區,并分享一系列安全實踐。

一、為什么不能使用明文存儲密碼

直接將密碼以明文存儲在數據庫中無異于為攻擊者打開了方便之門。一旦數據庫遭遇泄露,攻擊者將輕而易舉地獲得所有用戶的明文密碼。更嚴重的是,這些密碼可能被用于其他攻擊場景,尤其是“憑證填充攻擊”(Credential Stuffing)。此類攻擊是指攻擊者利用已知的用戶名和密碼組合嘗試登錄其他系統,時至今日,許多用戶仍在多個系統中重復使用同一個密碼。得益于此,這類攻擊在實際中往往具有極高的成功率。憑證填充攻擊還可能導致極為嚴重的后果,從電子郵件賬戶的入侵到銀行賬戶的盜竊,還有可能進一步引發連鎖效應。

因此,明文存儲密碼在現代信息安全領域是絕對不可取的。信息安全從業者必須采用適當的哈希或加密技術講原始密碼進行處理后再存儲至數據庫中,即便攻擊者獲取了數據庫中的數據,也無法輕易還原出用戶的密碼。

二、哈希與加密的區別:為什么密碼存儲需要哈希?

在密碼存儲的討論中,我們首先需要明確哈希與加密的本質區別。

加密與哈希

加密是一個可逆的過程,通過特定的算法將明文轉換為密文,并且在擁有正確密鑰的前提下,密文可以被還原為明文。加密算法在數據傳輸和敏感數據保護中發揮著不可替代的作用。但與一般的認知可能恰恰相反,加密技術并不適合用于密碼存儲。原因在于,一旦存儲密文的密鑰遭到泄露,攻擊者便可以通過解密操作直接恢復用戶密碼。鑒于此,加密在密碼存儲領域的應用相對有限。

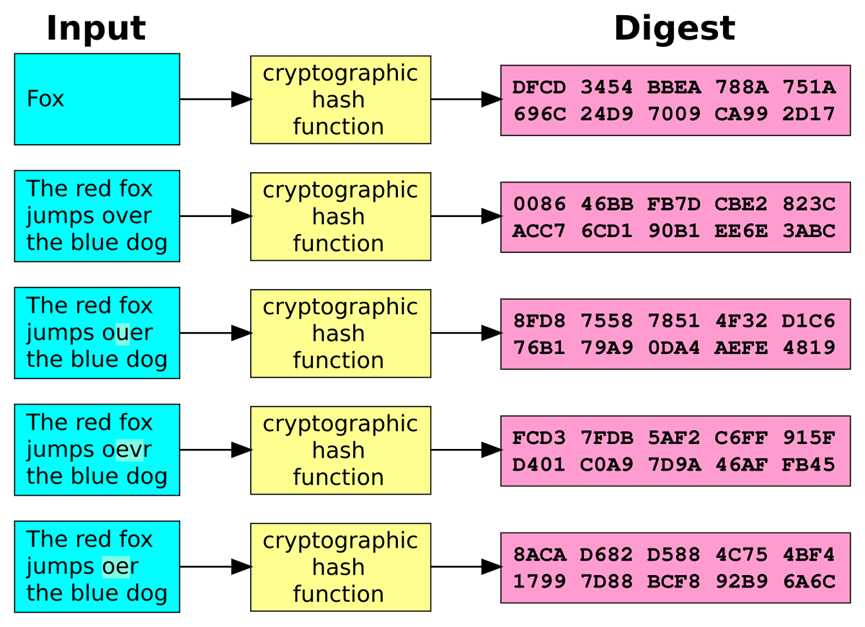

哈希則是不可逆的。這意味著一旦數據經過哈希處理,理論上無法通過哈希值逆推出原始數據。哈希算法通過固定的規則對輸入進行處理,并輸出一個固定長度的哈希值。同樣的輸入必然會生成相同的輸出,這使得哈希算法在驗證數據一致性方面具有獨特的優勢。對于密碼存儲來說,哈希算法的不可逆性使得攻擊者即便獲取了哈希值,他們也無法輕易還原出原始密碼。

并非所有哈希算法的設計初衷并都用于安全保護。實際上大部分的哈希算法設計初衷都用于數據完整性校驗。因此,在密碼存儲中,我們應優先選擇那些針對密碼存儲需求特別優化的哈希函數,如密碼哈希函數和密鑰派生函數。

哈希算法的選擇

常見的哈希算法包括 MD5、SHA1、SHA2、SHA3等。然而,MD5和 SHA1已被證明具有較弱的抗碰撞性,因此不再被推薦用于密碼存儲。當前,推薦使用更為安全的算法,例如 SHA256或更高級的專為密碼存儲設計的 KDF算法(如 bcrypt、Argon2等)。

常見的哈希算法包括 MD5、SHA1、SHA256等。隨著密碼學領域的發展,MD5和 SHA1的抗碰撞性已被證明不足以抵御現代攻擊,尤其是針對彩虹表(Rainbow table)攻擊和碰撞攻擊,這部分內容我們將在稍后講到。因此,這些算法已不再被推薦用于密碼存儲。

目前,安全專家建議使用更為安全的哈希算法,SHA256或 SHA3都是比較好的選擇。在密碼存儲場景中,使用專門設計的密碼哈希函數則更為合適。例如,bcrypt、Argon2和PBKDF2都是目前被廣泛使用的密碼哈希函數。其不僅能夠提供比通用哈希函數更強的安全性,還具備可調的計算復雜度,能夠有效抵御暴力破解攻擊和硬件加速攻擊(包括 GPU、ASIC攻擊等)。

三、加鹽(Salt):防御彩虹表攻擊的必然選擇

盡管哈希算法具備不可逆性,但它們本質上是確定性的:相同的輸入總會生成相同的哈希值。彩虹表是一種預計算的哈希值與對應明文的查找表,攻擊者可以利用彩虹表等預計算攻擊手段,輕松破解常見的密碼。

為了解決這一問題,密碼存儲中普遍引入了“加鹽”技術。鹽(Salt)是一個隨機生成的值,它會在密碼進行哈希處理之前與密碼組合。通過這種方式,即使兩個用戶使用了相同的密碼,由于使用了不同的鹽值,最終存儲在數據庫中的哈希值也將不同。這種策略有效抵御了彩虹表攻擊,攻擊者無法為每個可能的鹽值與密碼組合生成預計算的哈希表。

如何正確使用鹽值?

鹽值的使用雖然簡單,但其安全性依賴于幾點重要原則:

唯一性:每個用戶的密碼哈希都應使用不同的鹽值。這樣,即使兩個用戶選擇了相同的密碼,其對應的哈希值也會不同。

足夠長度:鹽值的長度應足夠長,通常建議至少為 16字節或更長,為鹽值提供隨機性和不可預測性。

安全生成:鹽值必須通過安全的隨機數生成器生成,避免使用偽隨機數生成器(PRNG),偽隨機數可能會導致鹽值的可預測性,進而削弱安全性。

知其原理,而在我們實際的開發過程中,目前主流的編程語言與安全框架均已集成成熟的鹽值算法庫,按需調用即可。

四、密鑰派生函數(KDF):密碼存儲的堅實防線

雖然加鹽哈希在抵御彩虹表攻擊上有顯著效果,但它并不能完全防止暴力破解等其他形式的攻擊。攻擊者可以通過持續嘗試可能的密碼組合,最終得出正確的密碼。因此,進一步增強密碼存儲的安全性成為當務之急,這就引入了密鑰派生函數(Key Derivation Function,KDF)。

什么是 KDF?

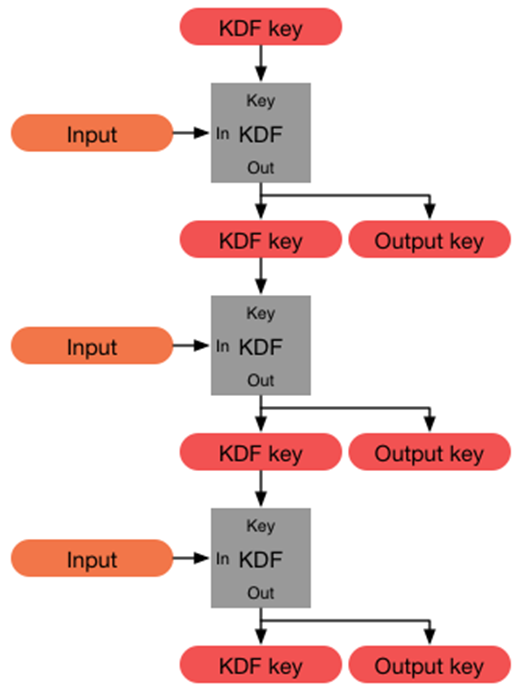

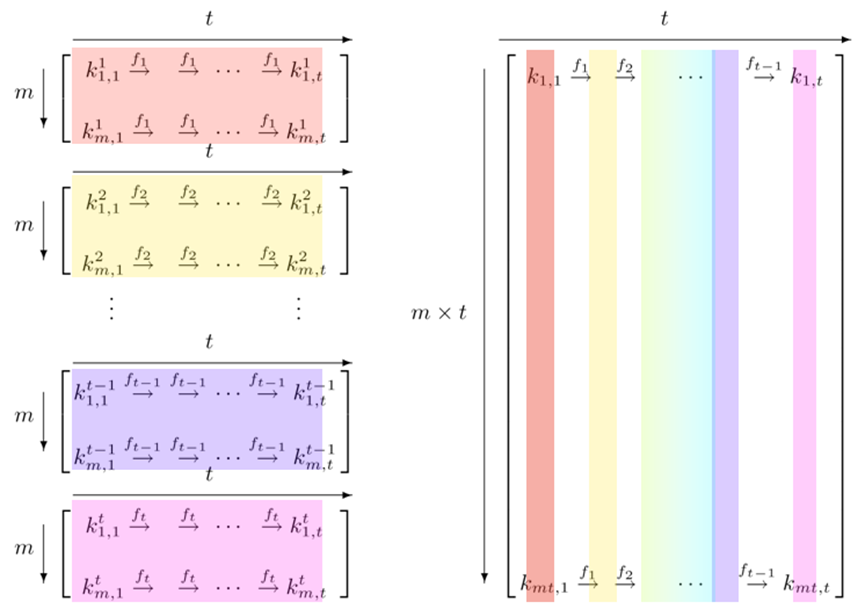

KDF是一種增強版的哈希函數,其核心目的是通過增加計算成本來阻止攻擊者的暴力破解。與標準哈希函數相比,KDF的工作原理是通過反復多次迭代原始輸入(通常會包括密碼和鹽值),從而使得每次哈希計算都更加耗時和資源密集。通過這種方式,KDF有效地增加了密碼哈希計算的難度和時間,使得即便擁有強大計算能力的攻擊者也無法快速破解密碼。

常見的 KDF算法包括上述提及的bcrypt、PBKDF2和Argon2。這類算法就是專門設計用于提高密碼存儲的安全性,不僅增加了計算復雜度,還可以通過調整參數來平衡安全性與性能之間的關系。

Argon2的優勢

Argon2值得獨自拿來說一下。作為近年來最為推薦的 KDF算法之一,Argon2在 2015年密碼學競賽中獲得了最高獎項。Argon2被設計為可以抵抗現代硬件加速的暴力破解攻擊,特別是在 GPU、FPGA和 ASIC等硬件上,其通過增加內存消耗使得這些攻擊的實施變得更加困難。

Argon2有三個版本:Argon2d側重于抗 GPU并行攻擊,Argon2i側重于抗時間側信道攻擊,而Argon2id則結合了兩者的優點,通常被認為是密碼存儲的最佳選擇。通過合理調整 Argon2的內存和計算參數,可以根據實際需求實現較好的安全性與性能平衡,在對抗現代攻擊手段方面表現尤為出色。

五、彩虹表攻擊

彩虹表攻擊是一種通過查找預計算哈希值來破解密碼的技術。攻擊者會生成一個包含大量常見密碼及其哈希值的查找表,隨后將這些哈希值與數據庫中的密碼哈希進行匹配,從而快速找出對應的明文密碼。該攻擊方法特別適用于使用弱密碼且未進行加鹽處理的系統。

相對地,彩虹表的有效性極大地依賴于預計算的范圍和密碼的復雜性。通過引入“加鹽(Salt)”技術,每個密碼在哈希處理前加入一個獨特的隨機鹽值,這意味著即便兩個用戶使用相同的密碼,最終生成的哈希值也會完全不同。由于鹽值的隨機性,攻擊者很難為每種鹽值與密碼組合生成彩虹表,從而有效地抵御此類攻擊。

六、MD5和 SHA1:為何不再安全?

曾幾何時,MD5和SHA1是廣泛應用于密碼存儲和數據完整性校驗的常用算法。然而,隨著計算能力的提升和密碼學研究的深入,這兩種算法的弱點逐漸暴露,尤其是在抗碰撞性方面的不足,使得它們在當今的安全場景中不再適用。

MD5:早在 2004年,研究人員就已發現了 MD5的嚴重碰撞漏洞。碰撞攻擊的出現使得攻擊者可以生成兩個不同的輸入,它們具有相同的哈希值,從而削弱了 MD5的安全性。

SHA1:2017年,Google公開了一種有效的碰撞攻擊方法,證明 SHA1的安全性已經不再足夠強大。由于碰撞攻擊的成本顯著降低,SHA1逐漸退出了密碼存儲和數據完整性驗證的主流應用。

目前,在密碼存儲和數據完整性驗證中,建議使用更為安全的哈希算法,如SHA256和SHA3,它們在抗碰撞性和抗暴力破解方面提供了更強的保障。此外,上文中提到的 KDF也不失為一種較好的選擇。

七、密碼存儲的最佳實踐

為了確保密碼存儲的安全性,安全行業有著以下公開的最佳實踐,這些實踐已經得到廣泛采用,并應用于各類安全敏感的系統中:

永遠不要以明文形式存儲密碼。這是密碼存儲中的基本原則,一旦數據庫泄漏,將給系統中的用戶信息帶來災難性后果。

使用強哈希算法或 KDF。推薦使用如Argon2、bcrypt或PBKDF2這樣的專用密碼哈希函數,以提高暴力破解的難度。

為每個密碼使用唯一的鹽值。即使多個用戶使用相同的密碼,生成的哈希值也是唯一的,防止彩虹表攻擊。

避免使用已被證明不安全的算法。如 MD5和SHA1等算法已不再適用于密碼存儲,應選擇更為安全的替代方案。

定期審查和更新密碼存儲策略。密碼存儲的安全性并非一勞永逸,隨著攻擊技術的進步,持續跟蹤密碼學領域的最新發展,并對系統進行相應的調整,才是確保安全的長久之策。

結語

密碼存儲的安全性直接關系到整個系統的安全。隨著現代攻擊手段的不斷升級,采用合理的加鹽哈希技術、密鑰派生函數,并定期更新安全策略,才能有效降低數據泄露的風險,保障用戶的隱私與安全。在這個動態變化的領域中,持續的學習與實踐是每一個安全從業者的必修課。

了解網絡安全更多信息,歡迎前往【艾體寶】官方網站

審核編輯 黃宇

-

存儲

+關注

關注

13文章

4261瀏覽量

85668 -

算法

+關注

關注

23文章

4599瀏覽量

92638 -

數據庫

+關注

關注

7文章

3763瀏覽量

64274

發布評論請先 登錄

相關推薦

電子密碼鎖

單片機密碼鎖設計資料

基于單片機的電子密碼鎖

基于單片機的電子密碼鎖設計

數碼管電子密碼鎖

急急急!!!求C語言編寫的單片機電子密碼鎖程序

超全面!破解window開機密碼的方法!

基于51單片機的密碼鎖

教你如何修改NAS網絡存儲中的用戶密碼

有沒有方法在不使用STM32H7的情況下更新下一個電源周期可用的密碼運行時間呢?

i.MX6ULL ---- ElfBoard 的ELF1 板卡重新燒寫完成后帶默認密碼的方法

不知道嵌入式Linux系統下的root密碼,修改新密碼并進入系統

艾體寶洞察 一文讀懂最新密碼存儲方法,揭秘密碼存儲常見誤區!

艾體寶洞察 一文讀懂最新密碼存儲方法,揭秘密碼存儲常見誤區!

評論