黎巴嫩近期發生的尋呼機爆炸事件,已造成重大傷亡,受到了各界高度關注。廣泛使用的通訊設備,卻成了“殺戮工具”,引發了消費者對電子設備的安全擔憂——常攜帶在身上的手機等電子設備是否也可能發生爆炸?我們又該如何抵御電子設備被惡意利用的風險,保護設備免受未授權的訪問和網絡攻擊。

尋呼機如何造成爆炸性傷害

根據外媒報道,爆炸的尋呼機型號為阿波羅AR-924型,且這些設備在交付前很有可能已被攔截并進行改裝,通過篡改供應鏈,在設備抵達黎巴嫩前就預置了微量爆炸物以及遙控引爆裝置,實現遠程觸發。

此外,軍事專家杜文龍在接受采訪時表示,尋呼機可能被遠程操控,植入病毒軟件,從而使其設備過熱、超負荷運作,最終導致爆炸。

雖然爆炸原因尚未完全明朗,但爆炸系人為操控已成為共識。

全球通訊安全的深層隱患

本次尋呼機大規模爆炸事件,敲響了全球通訊安全的警報,也再次展示了信息戰和網絡戰的威力。

在通訊技術迅猛發展的今天,設備間的互聯互通變得更加密切,但隨之而來的惡意干預風險也在不斷攀升,任何電子設備都可能成為被攻擊目標。供應鏈中的硬件設備在生產和交付的過程中,可能被植入后門功能、惡意木馬,甚至微型爆炸裝置,使其成為潛在的攻擊載體。

為了應對這些挑戰,全球通訊安全領域正在采取措施加強防護,包括加強供應鏈安全管理,確保硬件設備在生產、交付過程中的安全性;開發和部署先進的安全技術,如采用安全芯片來保護設備不被未授權訪問和篡改。

硬件級加密才是終極之道

在黎巴嫩傳呼機爆炸事件中,我們看到了通訊設備可能被惡意改造,成為“電子設備武器化”的風險。而安全加密芯片的應用,將為全球通訊安全提供更加堅實的安全保障。

安全芯片能提供更高性能的芯片級硬件加密,其內部擁有獨立的處理器和存儲單元,不僅能夠執行復雜的加密算法,還能夠安全地管理密鑰。這種硬件級的安全防護,使得即便在供應鏈中存在潛在的風險,如在生產和交付過程中被植入后門或惡意軟件,安全加密芯片也能夠提供一道額外的安全防線。

1

抵御黑客惡意攻擊

侵入式攻擊:當芯片被開蓋或嘗試物理攻擊時能夠觸發的自毀機制。例如,安全芯片會采用光傳感器從功能上防止打開芯片的封裝,一旦檢測到封裝被打開,芯片內部的安全機制會被激活,從而保護存儲在其中的數據不被非法讀取或篡改。

DFA錯誤注入攻擊:通過監測電壓、溫度和電磁場等關鍵參數,確保硬件在安全的環境中運行,任何超出正常范圍的波動都可能觸發警報,促使系統采取保護措施。

DPA/SPA攻擊:通過在密鑰參與運算時引入真隨機數掩碼技術,有效掩蓋了在加解密和簽名驗證過程中因數據運算引起的功耗泄露。

2

設備間的安全認證

安全芯片可以用于實現設備間的身份驗證和數據加密,確保通信的安全性,通過內嵌的硬件安全模塊(HSM),提供安全啟動和安全算法等安全功能,有效阻止總線攻擊和非法設備讀取。

3

硬件密鑰的強大護盾

航芯在十六年的安全芯片研發和推廣過程中,實踐總結了一套主機端無需保存證書私鑰的安全認證流程,該流程經歷了上億顆芯片量產出貨的考驗。

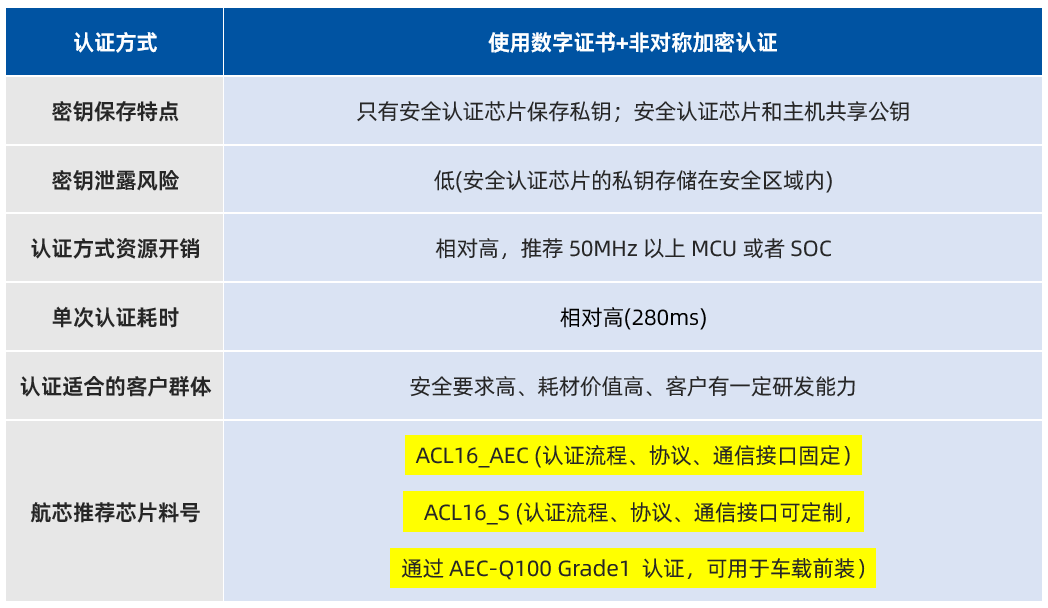

該流程分為證書和簽名驗證兩部分,采用經典的非對稱加密認證。主機設備只需保存證書對應的公鑰,證書私鑰被加密安全存儲在密鑰盒子里,避免了泄漏的風險。流程中只需保證待認證對象(安全認證芯片)的私鑰不被泄露。安全的責任只落到了安全認證芯片上。而安全認證芯片中的私鑰都是由芯片內部隨機產生,并保存在不可讀寫的安全區域,避免了私鑰的泄漏。并且每顆安全認證芯片的私鑰都是不一樣的,有效防止芯片被克隆。

-

安全芯片

+關注

關注

1文章

139瀏覽量

24744 -

電子設備

+關注

關注

2文章

2720瀏覽量

53679 -

尋呼機

+關注

關注

0文章

7瀏覽量

6285

發布評論請先 登錄

相關推薦

尋呼機、對講機等通信設備爆炸后,供應鏈安全走向前臺

介電常數對電子設備的影響

ESD產品對于電子設備的保護

靜電對電子設備的影響

電子設備中陶瓷電容引線氧化了還能用?

排線磁環:電子設備中的電磁屏蔽衛士

深圳比創達電子EMC|EMC電磁兼容性:電子設備穩定運行的保障.

電子芯片膠在移動通訊領域的應用有哪些?

電子設備里的陶瓷電容

電子設備里的陶瓷電容

當尋呼機變“定時炸彈”:如何防范電子設備被惡意篡改

當尋呼機變“定時炸彈”:如何防范電子設備被惡意篡改

評論