Hi,我是小杜。工作中聽到負責固件的同事經常提到固件的"驗簽"過程,小杜便去了解了一下"驗簽"。小杜經驗尚淺,如果錯誤,還請批評指正。

SoC的數字簽名驗證是指在系統啟動或固件更新等關鍵時刻,對加載的固件或軟件進行數字簽名的驗證過程。通過驗證數字簽名,系統可以確保所加載的固件或軟件是經過授權和信任的,從而防止惡意代碼的執行和系統啟動過程的篡改。

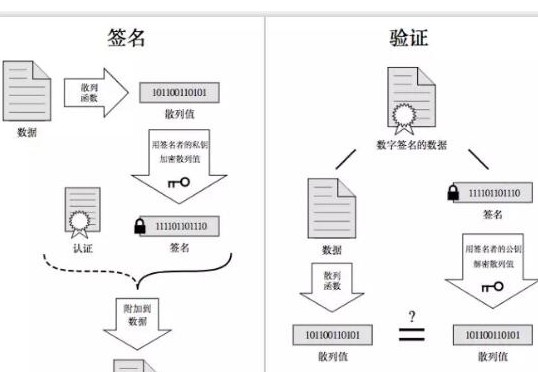

數字簽名加解密過程

1. 數字簽名生成:開發者使用私鑰對固件或軟件進行簽名,并生成數字簽名文件。在這個過程中,使用私鑰對文件進行加密,生成數字簽名。

例如一個新的固件版本"firmwawre_v2.0.bin",使用SHA-256算法,最終得到數字簽名"signature.bin"。????

firmware_v2.0.bin -> SHA-256 Hash -> 私鑰加密 -> 數字簽名

2. 數字簽名存儲:數字簽名文件通常與所簽名的固件或軟件一起存儲在固定位置,以便SoC在需要時進行驗證。

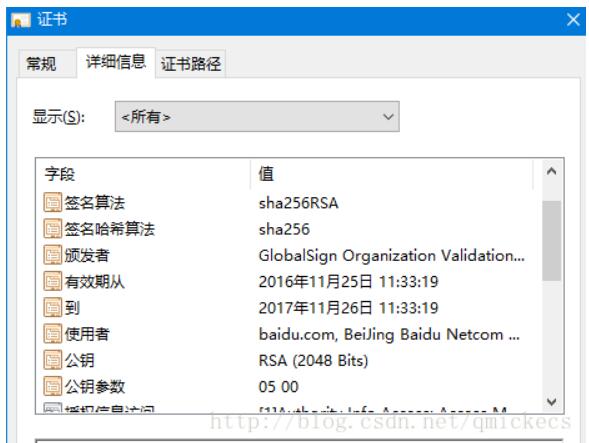

3. 公鑰獲取:SoC在設計和制造階段預先存儲了相應的公鑰,用于數字簽名的驗證。公鑰是由數字簽名的發行者提供的,用于解密數字簽名。

4. 簽名驗證:SoC在啟動或固件更新時,加載所需的固件或軟件,并獲取其對應的數字簽名文件。然后,使用相應的公鑰對數字簽名進行解密,并與加載的固件或軟件進行比較。

例如用戶提取固件內容"firmware_v2.0.bim"和簽名"signature.bin"。

公鑰解密 signature.bin -> 原始哈希值: abcdef123456... SHA-256 Hash 計算 firmware_v2.0.bin -> 新哈希值: abcdef123456... 比較原始哈希值和新哈希值 -> 匹配

數字簽名驗證成功(即數字簽名與加載的固件或軟件匹配),則系統繼續執行加載的固件或軟件。

數字簽名驗證失敗(即數字簽名與加載的固件或軟件不匹配),則系統采取相應的措施,如停滯或進入安全模式,防止惡意代碼的執行。

沒有數字簽名驗證的可能后果

惡意固件加載:未經驗證的固件可能包含惡意代碼,攻擊者可以通過這些固件竊取數據、破壞系統或進行其他惡意活動。

篡改風險:固件可能在傳輸過程中被篡改,導致設備運行不可靠或出現安全漏洞。

版本控制問題:沒有數字簽名驗證,難以確保設備運行的是經過認證的最新固件版本,可能導致兼容性和功能性問題。

系統崩潰或故障:不正確或惡意修改的固件可能導致設備無法正常工作,甚至徹底崩潰。

安全合規性問題:許多行業有嚴格的安全合規性要求,未進行數字簽名驗證的設備可能無法滿足這些要求,導致法律和監管問題

這個機制和Github上的公鑰和私鑰加密類似,只是具體方式和應用不同。SoC固件通過驗證數字簽名,可以確保所加載的固件或軟件的可信性和完整性,防止系統受到未經授權的修改或惡意代碼的執行。

-

芯片

+關注

關注

453文章

50387瀏覽量

421785 -

soc

+關注

關注

38文章

4118瀏覽量

217930 -

代碼

+關注

關注

30文章

4744瀏覽量

68345

原文標題:【SoC】芯片固件(firmware)安全保障 - 數字簽名驗證

文章出處:【微信號:小杜的芯片驗證日記,微信公眾號:小杜的芯片驗證日記】歡迎添加關注!文章轉載請注明出處。

發布評論請先 登錄

相關推薦

驅動程序數字簽名工具 (制作數字簽名工具)

數字簽名方案的同底構造攻擊

什么是數字簽名?如何去實現呢

基于橢圓曲線的數字簽名和代理數字簽名

基于FPGA的ECC數字簽名方案優化設計

什么是數字簽名?

什么是數字簽名算法(DSA)

什么是數字簽名標準(DSS)

一種新型ELGamal數字簽名方案

區塊鏈數字簽名的好處是什么

SoC的數字簽名加解密過程

SoC的數字簽名加解密過程

評論