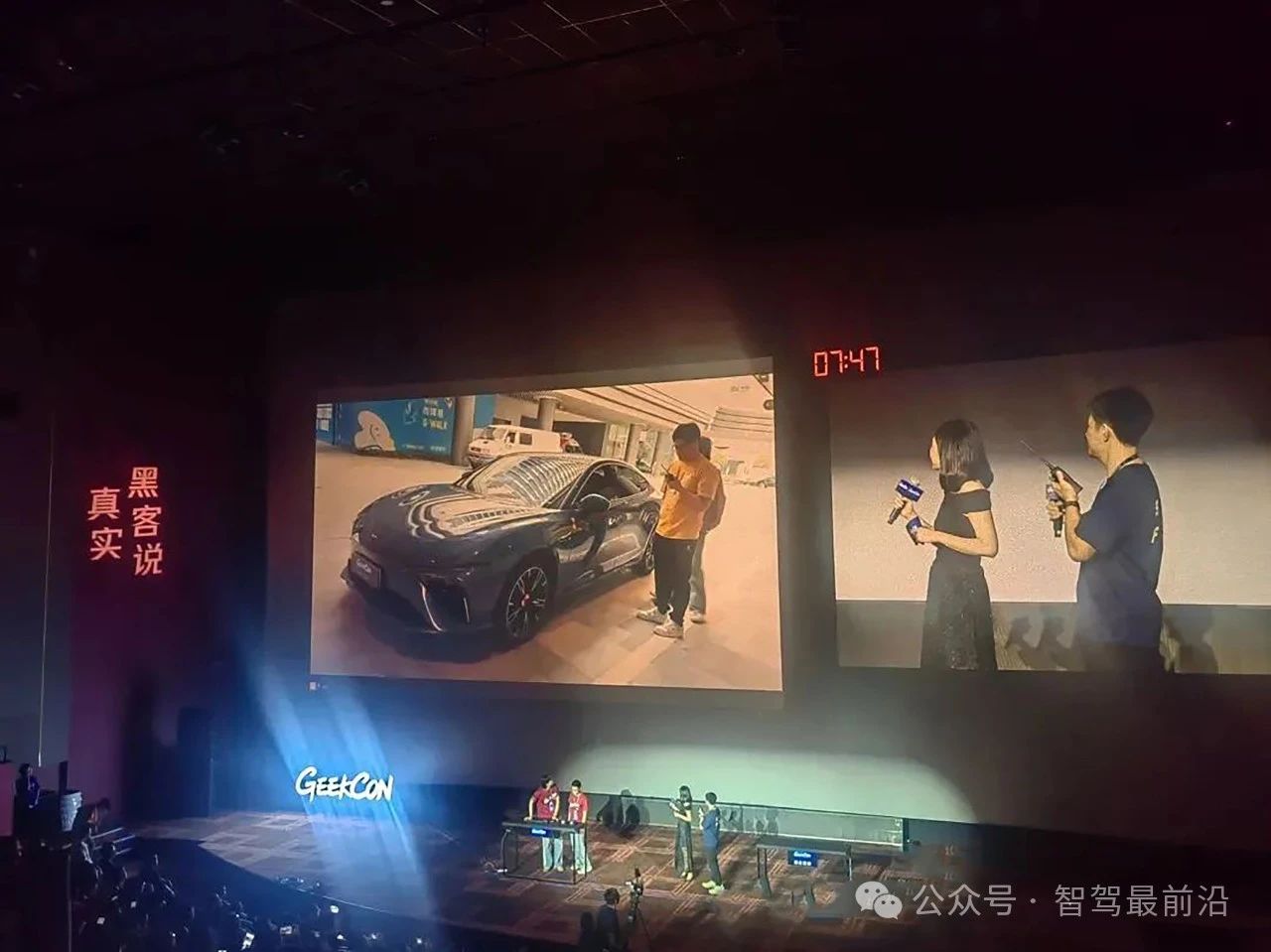

2024年10月24日,在GEEKCON大會上,一支安全團隊通過現場演示的方式展示了如何破解一輛智能汽車的防護系統,利用遠程控制手段解鎖并啟動了車輛。該演示揭示了智能汽車在車聯網系統中潛在的網絡安全隱患,并引發(fā)了業(yè)內外對智能汽車安全性的高度關注。事件所揭示的問題表明,隨著智能汽車和車聯網技術的迅猛發(fā)展,汽車的網絡安全問題日趨嚴峻。

事件回顧:車聯網安全漏洞曝光

在此次GEEKCON黑客大會上,主辦方安排了一輛智能汽車進行現場演示。裁判首先對車輛進行了物理鎖定,并將車輛的車架號(Vehicle Identification Number, VIN)發(fā)送給場內的黑客挑戰(zhàn)者。車架號就如同汽車的身份證號,在多數車輛的擋風玻璃上便可輕易獲取。短短三分鐘內,黑客團隊通過簡單的電腦操作完成了遠程解鎖,甚至成功啟動了該智能汽車。此過程暴露了智能汽車在網絡安全方面的嚴重漏洞。

事件讓人不禁質疑,作為關鍵的車輛身份信息,車架號居然被黑客團隊利用作為入侵的關鍵。盡管車架號公開且易于獲取,但其本身不應成為控制汽車的唯一身份標識。車企在車聯網安全機制中,如果僅依靠這一公開信息而缺乏進一步的加密認證,將為黑客帶來不容忽視的攻擊入口。

智能汽車常見攻擊手段分析:近場攻擊威脅

本次黑客演示所暴露的遠程控制問題,并不是智能汽車面臨的唯一網絡安全挑戰(zhàn)。在智能汽車普及的過程中,黑客攻擊手段也在不斷推陳出新,近場攻擊便是其中一種較為常見且風險較高的攻擊方式。所謂近場攻擊(Proximity Attack),指的是黑客利用無線通信技術在短距離內實施的攻擊,通常包括藍牙、Wi-Fi、紅外線(IR)以及近場通信(NFC)等。

1.藍牙攻擊

藍牙作為智能汽車與智能手機、外部設備進行連接的重要工具,一旦黑客能夠繞過藍牙的加密認證,便可利用信號劫持技術,在車輛周圍讀取、操控或篡改車主與車輛之間的通信內容。某些車型的無鑰匙進入系統或許會利用藍牙進行驗證,黑客便可能通過中繼攻擊截取并復制該信號,實現車輛解鎖。

2.Wi-Fi劫持

許多智能汽車配備了車載Wi-Fi功能,方便用戶在車內連接互聯網。但這也帶來了一定的安全隱患,特別是在公共場所,黑客可以通過釣魚Wi-Fi熱點、偽裝成合法網絡等方式,使車輛與其建立連接,從而潛入車內系統,盜取數據甚至發(fā)出惡意控制指令。

3.近場通信(NFC)漏洞

近場通信技術被廣泛用于智能汽車的支付系統和車內短距離連接,但其在未經授權的情況下極易遭受攻擊。例如,黑客可以通過建立偽造的NFC連接,從而與車輛通信,將惡意程序傳輸至車輛系統,進而引發(fā)更為嚴重的安全問題。這些攻擊手段展現出智能汽車在無線通信中的薄弱點:加密標準不足、協議驗證松散、信號隔離不嚴密,導致黑客可以借助無線技術輕松突破防線。此次黑客演示也進一步表明,車聯網系統中任何公開的車輛標識符都不應當作為控制信號的唯一來源,否則會為惡意攻擊打開大門。

智能汽車車聯網安全現狀與行業(yè)挑戰(zhàn)

智能汽車的發(fā)展如火如荼,車聯網技術作為其核心支柱,連接起車輛、智能手機、家居設備甚至交通設施,然而安全性問題卻始終成為智能汽車“通往未來”路上的障礙。

1.網絡安全設計薄弱

目前,大部分智能汽車的網絡安全體系依然停留在單層架構,車輛的內部控制系統與外部通信系統之間缺乏有效的隔離層。一旦黑客通過車聯網獲取到車輛的外部網絡控制權限,便可以利用該權限操控車輛的核心控制系統,威脅駕駛員與乘客的安全。此外,車聯網系統缺乏分層的安全協議,許多敏感指令如車輛解鎖、啟動等,依然以未加密或低加密的方式傳輸,給黑客提供了極大的攻擊空間。

2.無人駕駛技術與網絡安全問題的結合

隨著無人駕駛技術的逐步落地,車輛對網絡信號的依賴不斷加深,若車輛對接收到的信號來源缺乏識別與過濾,將使無人駕駛面臨巨大的安全風險。目前多數無人駕駛系統對外部信號(如導航、路況數據等)的依賴程度較高,且在系統中缺乏對惡意信號的檢測與隔離機制。因此,一旦攻擊者成功侵入無人駕駛系統,可能會直接干預車輛的行駛軌跡,嚴重威脅公共交通安全。

3.安全體系建設缺乏標準化指導

盡管各大車企逐步認識到車聯網安全的重要性,但行業(yè)內尚未形成統一的安全標準。每個車企的車聯網架構、加密措施、驗證機制不同,導致在應對網絡攻擊時難以形成有效的統一防御。此外,部分車企的安全體系建設存在“形式主義”問題,即為滿足某些測試或認證而進行簡單堆砌,而非真正的全流程防護。這樣的安全體系在實際應用中難以抵御復雜的網絡攻擊,甚至可能成為黑客的入侵渠道。

智能汽車車聯網安全體系的構建建議

為了有效應對日益復雜的車聯網安全威脅,車企需要建立一套全方位的、系統性的安全防護體系。

1.分層架構設計,實施分層防御

車企應采用分層防御理念,在車聯網系統中建立“多道防線”,每一層次之間具備獨立的身份驗證和加密機制。具體來說,可將車聯網系統劃分為外部通信層、指令處理層和核心控制層。在外部通信層設置嚴格的認證過濾機制,確保所有進入車輛系統的指令均需通過多重身份驗證,減少外部指令對核心控制系統的直接威脅。

2.加強加密和身份認證機制

提升車輛通信的加密標準,確保傳輸過程中的數據安全。可采用雙因子驗證、動態(tài)密鑰等機制,以防止攻擊者通過單一標識符(如車架號)便能獲取到車輛控制權限。未來甚至可以通過生物識別、智能卡等多重身份驗證手段,確保只有合法用戶能夠訪問車輛的控制系統。

3.加強無線通信協議的安全性

智能汽車在藍牙、Wi-Fi等無線通信協議的選擇和實現過程中,需優(yōu)先采用安全等級高、漏洞少的協議版本,同時在無線通信的各個階段增加協議驗證和加密措施,確保任何通信連接都經過嚴格認證。未來,車企可以考慮采用隔離信號通信的方式,即在關鍵指令傳輸時,自動屏蔽或中斷其他非必要的信號連接,減少被黑客利用的可能性。

4.推進無人駕駛技術與安全防護技術的融合

無人駕駛技術的普及讓智能汽車更依賴外部信號,車企需確保車輛具備智能自我檢測功能。可在自動駕駛系統中引入“安全沙箱”概念,在識別到惡意信號后,將惡意指令隔離在沙箱內,確保核心系統不受影響。此外,可結合人工智能算法,利用機器學習模型來實時分析、識別外部信號,自動篩選并屏蔽潛在風險信號。

5.推動車聯網安全標準化建設

為了實現車聯網的普適安全性,建議由行業(yè)協會牽頭,建立車聯網安全的行業(yè)標準,涵蓋從身份驗證、加密機制到更新管理的全流程,形成標準化的實施指南。標準化建設的意義在于統一行業(yè)的安全技術要求,使得智能汽車在面對攻擊時能形成協同防御,有效提高整體安全性。

6.建立持續(xù)更新的安全機制

黑客攻擊手段日新月異,智能汽車安全系統的防護機制也需持續(xù)更新。車企可借助OTA(Over-the-Air)技術,通過云端對車輛進行定期升級和漏洞修復,同時建立健全的安全漏洞反饋機制,確保安全防護技術與時俱進,為用戶提供更可靠的車聯網安全保障。

總結

GEEKCON黑客大會為智能汽車車聯網的安全問題敲響了警鐘,暴露出車聯網系統在身份認證、加密傳輸等方面存在的不足。智能汽車作為未來交通的重要組成部分,其安全性不僅關系到單車的運行,更關乎整個智能交通網絡的健康發(fā)展。唯有通過構建全方位、系統化的安全防護體系,智能汽車方能真正實現安全、可靠的普及應用。

審核編輯 黃宇

-

遠程控制

+關注

關注

4文章

620瀏覽量

34902 -

網絡安全

+關注

關注

10文章

3126瀏覽量

59596 -

nfc

+關注

關注

59文章

1617瀏覽量

180390 -

車聯網

+關注

關注

76文章

2562瀏覽量

91513

發(fā)布評論請先 登錄

相關推薦

使用樹莓派實現遠程控制的技巧

遠程控制溫控器的應用

用網頁端遠程控制電腦各工具對比

普通空開怎樣遠程控制斷電

智能電表是如何與遠程控制系統連接的?

teamviewer內網遠程控制外網

智能路燈遠程控制系統

推薦一款超級牛X的遠程協助iOS、安卓手機的軟件 #遠程協助 #手機遠程控制 #遠程控制 #遠程維護

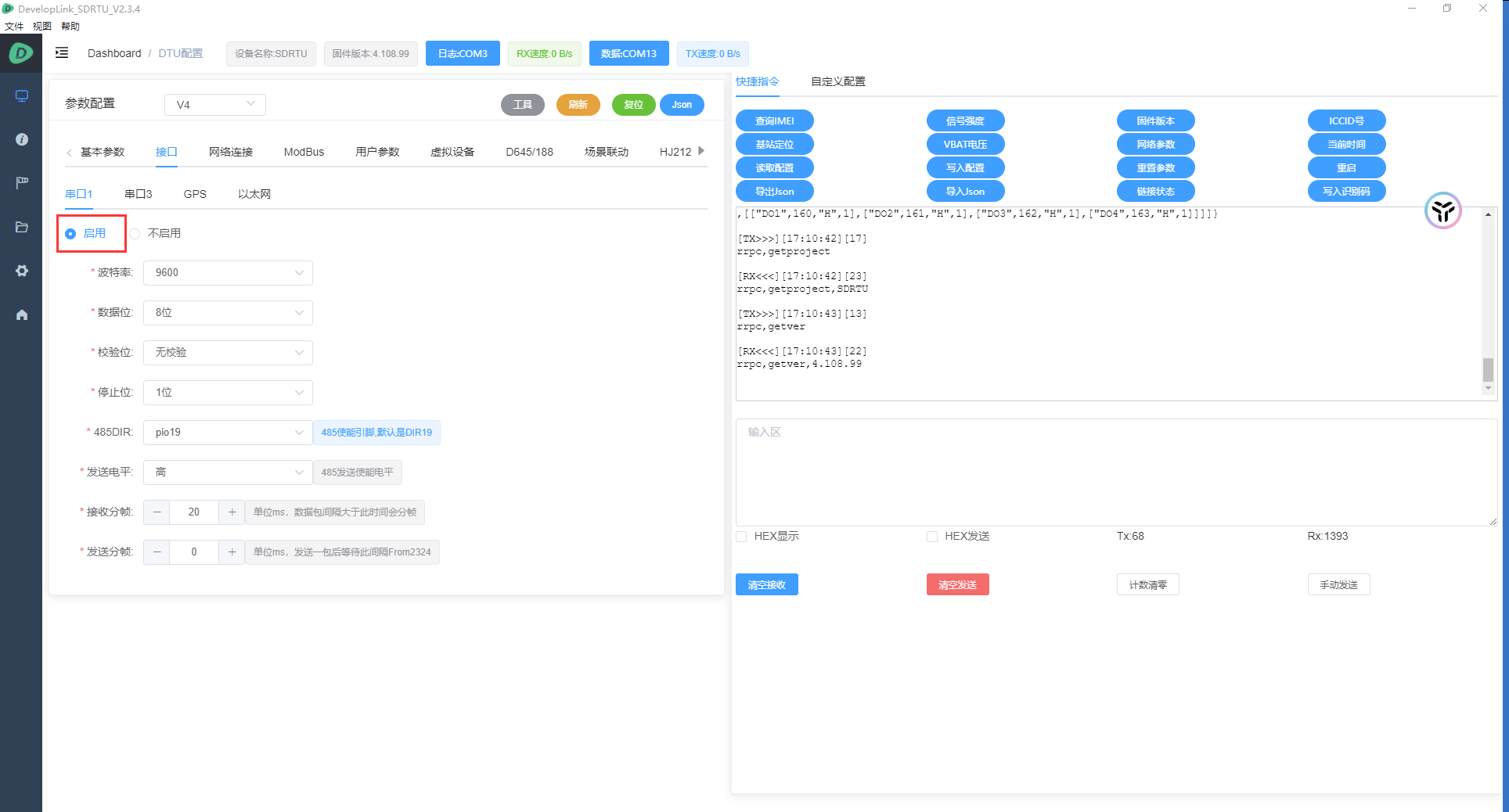

3分鐘快速實現串口PLC遠程下載程序操作說明

信捷plc遠程控制怎么實現?如何遠程修改程序?

閘門改造遠程控制系統

常用的遠程控制軟件介紹

3分鐘即被遠程控制!智駕安全如何保證?

3分鐘即被遠程控制!智駕安全如何保證?

評論