大家好!分享即關懷,我們很樂意與你分享其他的一些知識。我們準備了一個 Nginx 指南,分為三個系列。如果你已經知道一些 Nginx 知識或者想擴展你的經驗和認知,這個再合適不過了。

我們將告訴你 Nginx 的運作模式、蘊含的概念,怎樣通過調優 Nginx 來提高應用性能,或是如何設置它的啟動和運行。

這個教程有三個部分:

基本概念—— 這部分需要去了解 Nginx 的一些指令和使用場景,繼承模型,以及 Nginx 如何選擇 server 塊,location 的順序。

性能—— 介紹改善 Nginx 速度的方法和技巧,我們會在這里談及 gzip 壓縮,緩存,buffer 和超時。

SSL 安裝—— 如何配置服務器使用 HTTPS

創建這個系列,我們希望,一是作為參考書,可以通過快速查找到相關問題(比如 gzip 壓縮,SSL 等)的解決方式,也可以直接通讀全文。為了獲得更好的學習效果,我們建議你在本機安裝 Nginx 并且嘗試進行實踐。

SSL 和 TLS

SSL(Socket Secure Layer 縮寫)是一種通過 HTTP 提供安全連接的協議。

SSL 1.0 由 Netscape 開發,但由于嚴重的安全漏洞從未公開發布過。SSL 2.0 于 1995 年發布,它存在一些問題,導致了最終的 SSL 3.0 在 1996 年發布。

TLS(Transport Layer Security 縮寫)的第一個版本是作為 SSL 3.0 的升級版而編寫的。之后 TLS 1.1 和 1.2 出來了。現在,就在不久之后,TLS 1.3 即將推出(這確實值得期待),并且已經被一些瀏覽器所支持。

從技術上講,SSL 和 TLS 是不同的(因為每個協議都描述了協議的不同版本),但其中使用的許多名稱是可以互換的。

基本 SSL/TLS 配置

為了處理 HTTPS 流量,你需要具有 SSL/TLS 證書。你可以通過使用 Let’s encrypt 以生成免費的證書。

當你擁有證書之后,你可以通過以下的方式輕易切換至 HTTPS:

開始監聽端口 443(當你輸入 https://sample.co時瀏覽器將使用的默認端口)

提供證書及其密鑰

server{

listen443ssldefault_server;

listen[::]:443ssldefault_server;

ssl_certificate/etc/nginx/ssl/netguru.crt;

ssl_certificate_key/etc/nginx/ssl/netguru.key;

}

我們也想通過調整配置實現:

僅使用 TLS 協議。由于眾所周知的漏洞,所有的 SSL 版本都將不再使用

使用預定義的安全的服務器密碼(類似于協議的情況 – 那些日子只有少數密碼被認為是安全的)

請牢記,上述設置總是在變化的。時不時重新更新是個好主意。

ssl_protocolsTLSv1TLSv1.1TLSv1.2;

ssl_ciphersEECDH+CHACHA20:EECDH+AES128:RSA+AES128:EECDH+AES256:RSA+AES256:!MD5;

ssl_prefer_server_cipherson;

server{

listen443ssldefault_server;

listen[::]:443ssldefault_server;

ssl_certificate/etc/nginx/ssl/netguru.crt;

ssl_certificate_key/etc/nginx/ssl/netguru.key;

}

TLS 會話恢復

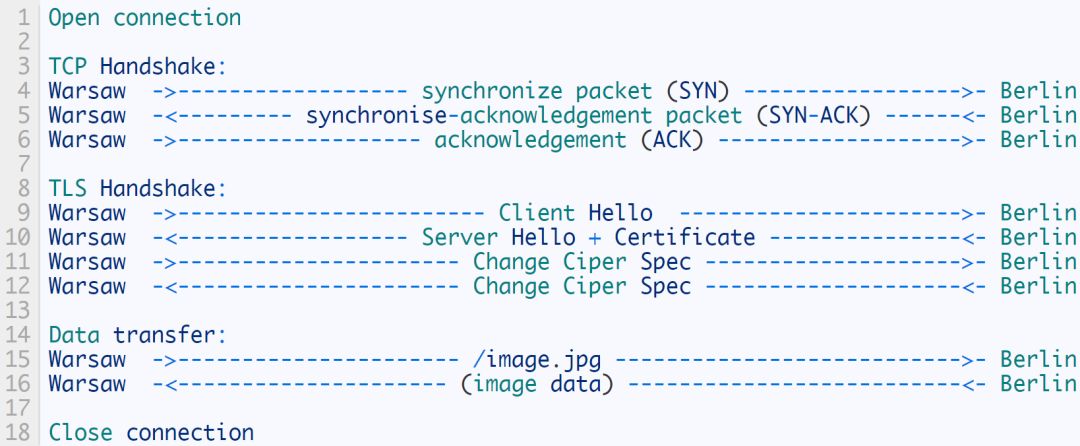

使用 HTTPS,在 TCP 之上需要增加 TLS 握手。這大大增加了此前實際數據傳輸的時間。假設你從華沙請求 /image.jpg,并接入到柏林最近的服務器:

為了在 TLS 握手期間節省一個 roundtrip 時間,以及生成新密鑰的計算開銷,我們可以重用在第一個請求期間生成的會話參數。客戶端和服務器可以將會話參數存儲在會話 ID 密鑰的后面。在接下來的 TLS 握手過程中,客戶端可以發送會話 ID,如果服務器在緩存中仍然有正確的條目,那么會重用前一個會話所生成的參數。

server{

ssl_session_cacheshared:SSL:10m;

ssl_session_timeout1h;

}

OCSP Stapling

SSL 證書可以隨時撤銷。瀏覽器為了知道給定的證書是否不再有效,需要通過在線證書狀態協議 (Online Certificate Status Protocol ,OCSP) 執行額外的查詢。無需用戶執行指定的 OCSP 查詢,我們可以在服務器上執行此操作,緩存其結果,并在 TLS 握手期間為客戶端提供 OCSP 響應。它被稱為OCSP stapling。

server{

ssl_staplingon;

ssl_stapling_verifyon;#verifyOCSPresponse

ssl_trusted_certificate/etc/nginx/ssl/lemonfrog.pem;#tellnginxlocationofallintermediatecertificates

resolver8.8.8.88.8.4.4valid=86400s;#resolutionoftheOCSPresponderhostname

resolver_timeout5s;

}

Security headers

有一些標頭確實值得調整以提供更高的安全性。有關更多關于標頭及其詳細信息,你絕對應該查看OWASP 項目之安全標頭。

HTTP Strict-Transport-Security

或簡稱 HSTS,強制用戶代理在向源發送請求時使用 HTTPS。

add_header Strict-Transport-Security "max-age=31536000; includeSubdomains; preload";

X-Frame-Options

表示瀏覽器是否需要在一幀、一個 iframe 或一個對象標簽中渲染頁面。

add_header X-Frame-Options DENY;

X-Content-Type-Options

此選項將阻止瀏覽器在判斷文件類型時嗅探文件。文件將會按照 Content-Type 頭中聲明的格式轉譯。

add_header X-Content-Type-Options nosniff;

Server tokens

另一個很好的做法是在 HTTP 響應頭字段中隱藏有關 Web 服務器的信息:

Server : nginx/1.13.2

實現此功能可以通過禁用 server_tokens 指令:

server_tokens off;

附錄 :: Let’s Encrypt

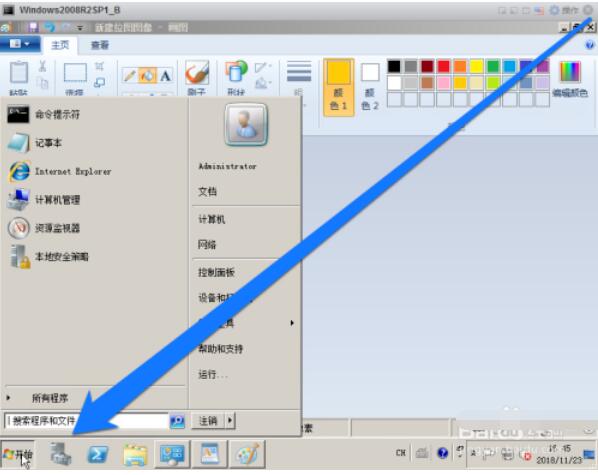

安裝

最新的安裝包可以在這里找到。

為了測試使用暫存環境,不排除速率限制。

生成新證書

certbotcertonly--webroot--webroot-path/var/www/netguru/current/public/\

-dfoo.netguru.co\

-dbar.netguru.co

確保能夠正確更新。

certbot renew --dry-run

確保你在 crontab 添加了自動更新。運行 crontab -e,同時添加下邊一行代碼

3 * * * /usr/bin/certbot renew --quiet --renew-hook "/usr/sbin/nginx -s reload"

檢查 SSL 是否能夠通過 ssllabs 正常運行。

-

SSL

+關注

關注

0文章

121瀏覽量

25681 -

nginx

+關注

關注

0文章

139瀏覽量

12115 -

https

+關注

關注

0文章

48瀏覽量

6006

原文標題:Nginx 教程(3):SSL 設置

文章出處:【微信號:LinuxHub,微信公眾號:Linux愛好者】歡迎添加關注!文章轉載請注明出處。

發布評論請先 登錄

相關推薦

如何配置服務器使用 HTTPS

如何配置服務器使用 HTTPS

評論