3月11日訊 加密貨幣采礦類惡意軟件正快速演進,目前已經出現新的攻擊手段,能夠從受感染計算機當中清除同其競爭資源的其它采礦代碼。

這款“非同一般”的采礦工具由SNS互聯網風暴中心處理人員澤維爾·墨滕斯首先發現。墨滕斯在2017年3月4日發現了一套PowerShell腳本,并注意到其會關閉目標設備上任何其它瘋狂攫取CPU資源的進程。他寫道,“這是一場針對CPU周期的爭奪戰!”

在攻擊之前,該腳本會檢查目標設備屬于32位抑或64位系統,并據此下載已被 VirusTotal 判明為 hpdriver.exe 或 hpw64 的已知文件(二者會將自身偽裝為某種惠普驅動程序)。

一旦成功安裝,攻擊活動會列出當前正在運行的所有進程并根據自身需求關閉其中特定進程。墨滕斯指出,除了普通的 Windows 操作系統之外,這份進程列表當中還包含大量與密碼生成器相關的信息,以下列出部分相關內容:

Silence;

Carbon;

xmrig32;

nscpucnminer64;

cpuminer;

xmr86;

xmrig;

xmr。

墨滕斯寫道,這套腳本還會檢查與各類安全工具相關的進程。

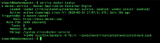

在參考ESET公司米甲·馬利克發布的推文之后,墨滕斯還撰寫了另一篇相關文章,,其中涉及采礦工具感染 Linux 服務器的相關細節:

向authorized_keys當中添加公鑰。

運行加密貨幣采礦工具。

生成IP范圍,使用masscan。

a) 利用“永恒之藍”漏洞以入侵Windows主機,而后通過下載一個PE文件獲取其惡意payload。

b) 通過Redis入侵Linux主機,并經由pic.twitter.com/IvWzU1jBqy自行獲取惡意payload。

這是一套 bash 腳本,用于將采礦程序推送至Linux設備當中,同時掃描互聯網以尋找其它易受美國 NSA“永恒之藍”安全漏洞影響的其它 Windows 計算機。

-

WINDOWS

+關注

關注

3文章

3524瀏覽量

88422

原文標題:礦工對礦工:某攻擊腳本會搜索并摧毀競爭性采礦程序

文章出處:【微信號:EAQapp,微信公眾號:E安全】歡迎添加關注!文章轉載請注明出處。

發布評論請先 登錄

相關推薦

物聯網系統的安全漏洞分析

如何使用 IOTA?分析安全漏洞的連接嘗試

漏洞掃描的主要功能是什么

PuTTY等工具曝嚴重安全漏洞:可還原私鑰和偽造簽名

微軟修復兩個已被黑客利用攻擊的零日漏洞

iOS 17.4.1修復兩安全漏洞,涉及多款iPhone和iPad

工業網絡交換機引領礦山及采礦行業智能化革命

蘋果承認GPU存在安全漏洞

源代碼審計怎么做?有哪些常用工具

汽車網絡安全:防止汽車軟件中的漏洞

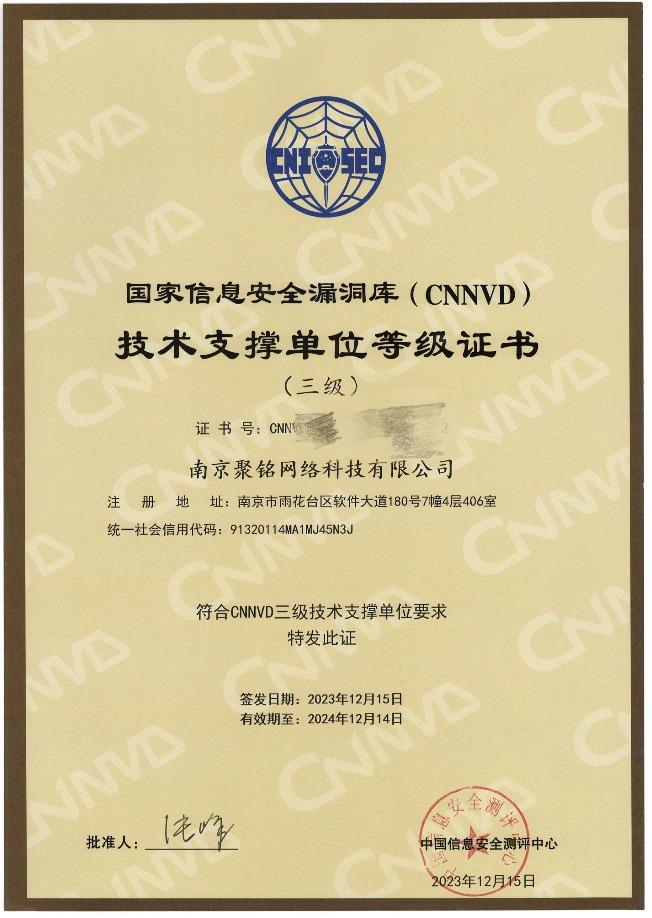

再獲認可,聚銘網絡入選國家信息安全漏洞庫(CNNVD)技術支撐單位

紅外熱像儀助力采礦行業智能化升級

加密貨幣采礦類惡意軟件正快速演進采礦工具受安全漏洞影響

加密貨幣采礦類惡意軟件正快速演進采礦工具受安全漏洞影響

評論