作為“影子經紀人”從美國國家安全局(NSA)下轄方程式小組處竊取到的兩款黑客工具之一,雙脈沖星(DoublePulsar) 后門程序能夠在各類 Windows 版本之上運行,但一直無法與 Windows Embedded 嵌入式操作系統順利對接。

近日,網名為 Capt. Meelo 的安全研究人員發現,只要一行簡單的代碼就足以讓這個后門在 Windows Embedded 設備上正常運行。

后門DoublePulsar

DoublePulsar 后門程序2017年4月正式公布,在短時間內就波及25個國家及地區。當時安恒研究院對全球開放SMB端口的主機進行探測分析發現,全球范圍內檢測發現被入侵植入DoublePulsar后門的主機94,613個,其中檢測到美國被植入后門主機數量為58,072, 占全球數量的61%, 中國被植入后門主機數量為20,655,占全球數量的22%。

DoublePulsar 用于在已感染的系統上注入和運行惡意代碼,是 NSA 用作監聽使用的一種復雜的多架構 SMB(服務器消息塊)后門程序,能夠在受感染機器上很好地掩藏自身行跡。該后門在 NSA 的 FuzzBunch 軟件(類似于 Rapid7 的 Metasploit 漏洞利用框架)中得到使用。

顯然,會受到攻擊影響的計算機系統是存在漏洞的Windows版本,因為這給攻擊者提供了其 SMB 端口。一旦后門被植入,攻擊者就就可以毫無阻礙的向目標機器植入dll 或者 shellcode,植入的任意程序或者代碼將以系統最高權限運行,導致系統被完全控制。

此前:后門無法與Windows Embedded對接

網名為 Capt. Meelo 的安全研究人員表示,實際上 Windows Embedded 操作系統本身也容易受到 NSA 相關攻擊活動的影響。

這名研究人員發現,Windows Embedded 確實極易受到攻擊,但與漏洞利用相關的 Metasploit 模塊在該平臺上無法正常起效。而在嘗試 FuzzBunch 之后,他證明了導致目標設備受到入侵的根源確實是“永恒之藍”。盡管對“永恒之藍”模塊的利用獲得成功,但 DoublePulsar 卻始終無法成功安裝。

這位研究人員繼續對該植入物進行分析后發現,只要一行簡單的代碼就足以使其在 Windows Embedded 上順利運行。

如何讓該后門在Windows Embedded 上順利運行?

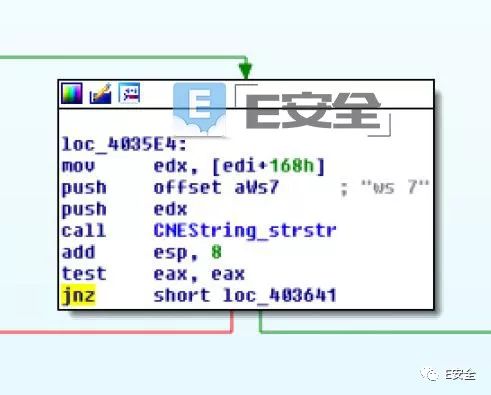

后門 DoublePulsar 在設計層面會對目標計算機上的 Windows 版本進行檢查,并在 Windows 7 或者其它迭代版本上獲取安裝路徑。然而,這項檢查在 Windows Embedded 當中無法實現,因此會生成一條錯誤信息。

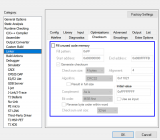

通過簡單修改“Windows 7 OS Check”中的指令,這位研究人員得以強迫該植入物選用特定的安裝路徑。

研究人員 Capt·Meelo 解釋稱:

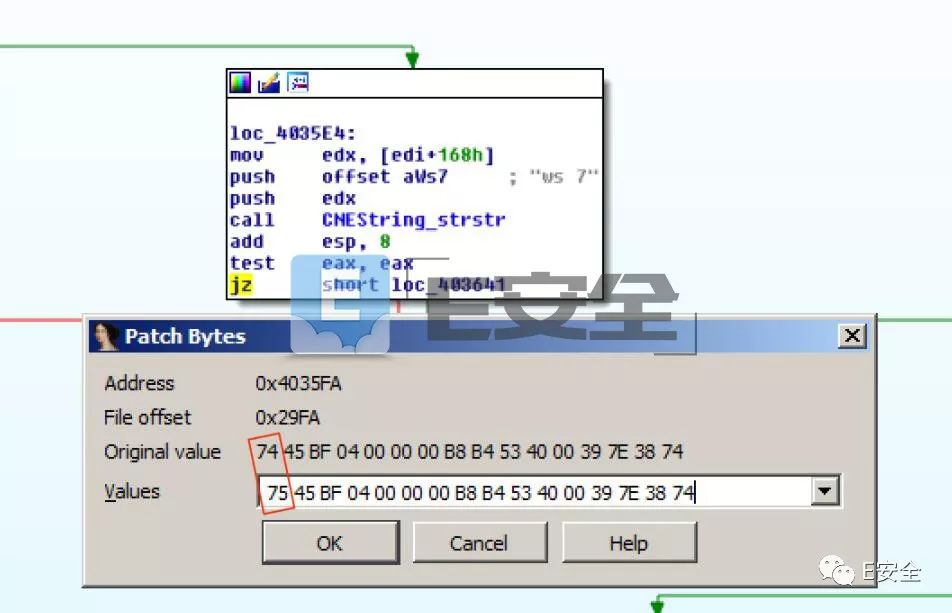

“為了完成上述目標,我采取的操作為編輯-》補丁程序-》變更字節。而后,我將其中的值74(JZ操作碼)更改為75(JNZ操作碼)。

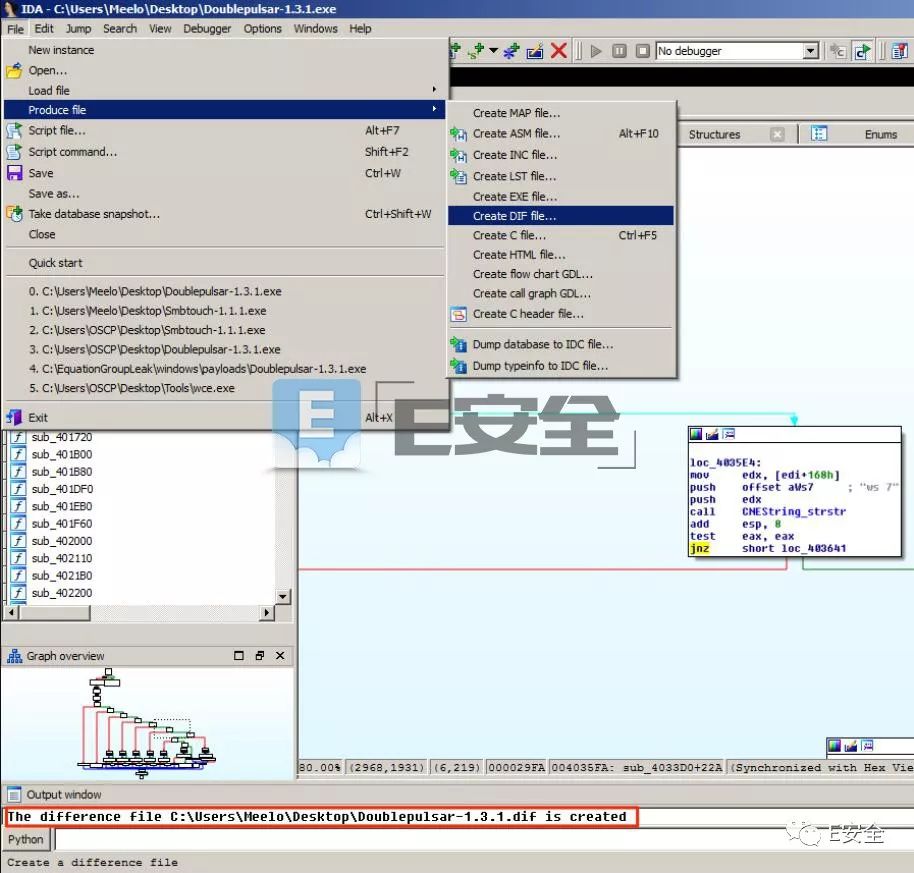

接下來,我通過文件-》生成文件-》創建 DIF 文件,創建出一個 DIF 文件。”

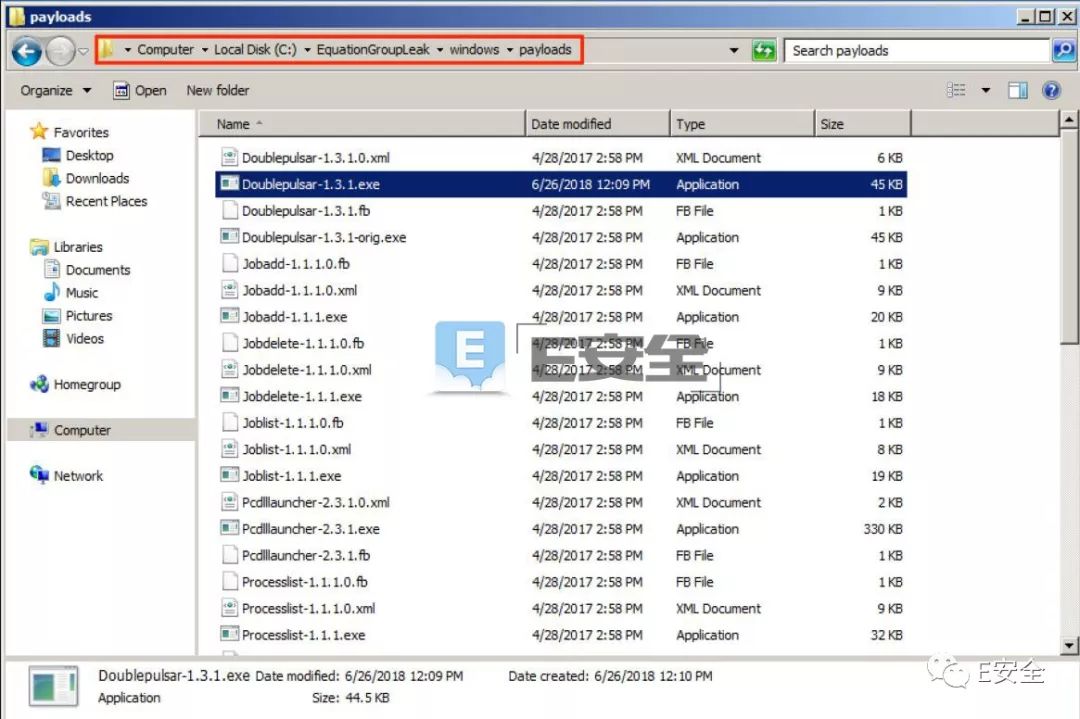

而利用一份來自網友兼安全愛好者 StalkR 提供的腳本,他隨后修復了這個遭到修改的 .exe 文件,并將修改后的 Doublepulsar-1.3.1.exe 重新移動至其原始位置。

如此一來,由此生成的 DLL payload 將得以成功注入至目標主機當中。

-

嵌入式

+關注

關注

5068文章

19020瀏覽量

303316 -

操作系統

+關注

關注

37文章

6740瀏覽量

123191

原文標題:?NSA網絡武器DoublePulsar升級,Windows Embedded也淪陷了

文章出處:【微信號:EAQapp,微信公眾號:E安全】歡迎添加關注!文章轉載請注明出處。

發布評論請先 登錄

相關推薦

gprsdemo在windows server系統上無法運行的解決辦法

什么在windows上配置不好esp32c6的調試,debug模式運行不起來怎么解決?

讓smartconfig在ESP-03上運行,在CWSMARTSTART不工作是哪里的問題?

讓YUV2演示在FX3的內存上運行,啟動數據流時卻無法正常工作,應用程序會崩潰,為什么?

讓sdk中的usb-uvc演示在CYUSB3014上運行,USB3.0沒有響應的原因?

在運行Windows11的系統上安裝KitProg編程器驅動程序時遇到的疑問求解

STM32L011在運行模式下,如何讓功耗達到手冊上的值?

成功讓Windows 95運行“數千款軟件”的訣竅

在MAC M1的虛擬機上運行ARM版的windows,ST-LINK的驅動為什么裝不上?

請問在CX3上是否可以把embedded line刪除?

如何讓CYUSB在linux上閃存固件?

如何讓Adafruit 320x240 IPS TFT顯示屏在PSoC上運行?

在IAR Embedded Workbench中計算多個地址區間的Checksum

如何讓后面DoublePulsar在Windows Embedded上順利運行?

如何讓后面DoublePulsar在Windows Embedded上順利運行?

評論