7月31日訊 據美國國家安全局(NSA)一名發言人表示,NSA 正在籌劃將防范惡意軟件的計劃“Sharkseer”轉移至國防信息系統局(DISA)。

Sharkseer計劃

該計劃旨在利用、動態生產并強化全球的威脅知識,通過商用現成品或技術(COTS技術),檢測并緩解基于 Web 的惡意軟件、0Day 和高級持續威脅,以此保護美國防部的網絡。

Sharkseer 計劃目標:

一、?IAP 保護:向美國國防部所有網絡訪問點(IAP)提供高度可用且可靠的自動感應與緩解能力。商業行為、啟發式分析以及威脅數據通過自動數據分析過程形成發現與緩解基礎。

二、?網絡態勢感知和數據共享:使用公共惡意軟件威脅數據,并利用 NSA 獨有的知識和流程,通過自動化系統與合作伙伴實現共享。

例如 SHARKSEER 全球威脅情報(GTI)和 SPLUNK 系統。該計劃將實時與非機密//僅限官方使用(U//FOUO)、機密(SECRET)和絕密(TOP SECRET)網絡上利益相關者和網絡防御者實時共享數據。

Sharkseer計劃的優勢

檢測惡意軟件主要的問題在于當前的防御在很大程度上依賴基于簽名的方法,這意味著只有在檢測到威脅后才能對其進行分析。

參與 SHARKSEER 計劃的專家強調的另一個問題是 DAT 文件通常需要數周或數月的時間手動更新。

NSA 的 SHARKSEER 計劃提供了一個自動社區網絡分析環境,該環境將允許生成可由絕密網絡分析師管理的警報、報告和機器可讀數據。

為什么轉移至DISA?

NSA 發言人納塔利·皮特洛表示,由于 Sharkseer 計劃的主要目的是保護美國防部的網絡,這與國防信息系統局(DISA)的使命具有更好的契合度。將 Sharkseer 計劃從 NSA 轉移至 DISA 已被列入美國2019財年國防授權法案的國會協商版本當中。

這個轉移計劃似乎經過了長時間的規劃,NSA 高級官員將該計劃確定為多年來“具有最高優先級的網絡安全計劃。”

Sharkseer 計劃借助 AI 掃描進入美國防部網絡的流量,檢測漏洞,以此保護國防部的網絡。

Sharkseer 主要負責監控可能會感染國防部網絡的電子郵件、文件和進入的流量。

美國國會議員要求該計劃及時并自動確定發送或接收惡意軟件的計算機主機及其位置,該計劃還充當“沙盒”功能,皮特洛將其描述為美國政府官員通過自動行為分析測試可疑文件的應用。

美國國會批評國防部的網絡安全部署方式“零碎”,但對 Sharkseer 項目取得成功的贊譽有加。

美國眾議員芭芭拉·康斯托克在2018年5月的一份聲明中表示,Sharkseer 負責檢測國防部機密和非機密網絡逾20億起網絡事件。

Sharkseer 計劃自2014年左右從概念變為現實,當時美國會給與該計劃的撥款為3000萬美元,并且一直試圖為該計劃提供更多資金。2019財年國防授權法案尚需國會兩院通過,并送交特朗普簽字生效后成為法律,皮特洛拒絕透露該項目的預算,但確定轉移 Sharkseer 計劃。

-

數據分析

+關注

關注

2文章

1429瀏覽量

34015 -

NSA

+關注

關注

4文章

106瀏覽量

18041

原文標題:NSA威脅檢測Sharkseer計劃即將轉移

文章出處:【微信號:EAQapp,微信公眾號:E安全】歡迎添加關注!文章轉載請注明出處。

發布評論請先 登錄

相關推薦

國聯易安:“三管齊下”,惡意代碼輔助檢測“更高效”

國家國防科技工業局秦劍司長一行蒞臨我司調研

東軟在中國醫保信息系統市場持續保持行業領先優勢

惠普計劃大規模轉移PC生產,分散供應鏈風險

NSA2302iic通訊地址

研華RK平臺單板&麒麟操作系統 助力船載信息系統擁抱國產化

韓國籌劃622萬億韓元半導體補貼計劃,吸引國內外中小企業強化產業生態

Sentinel One數據:今年1-5月針對蘋果macOS系統的惡意軟件數量占比

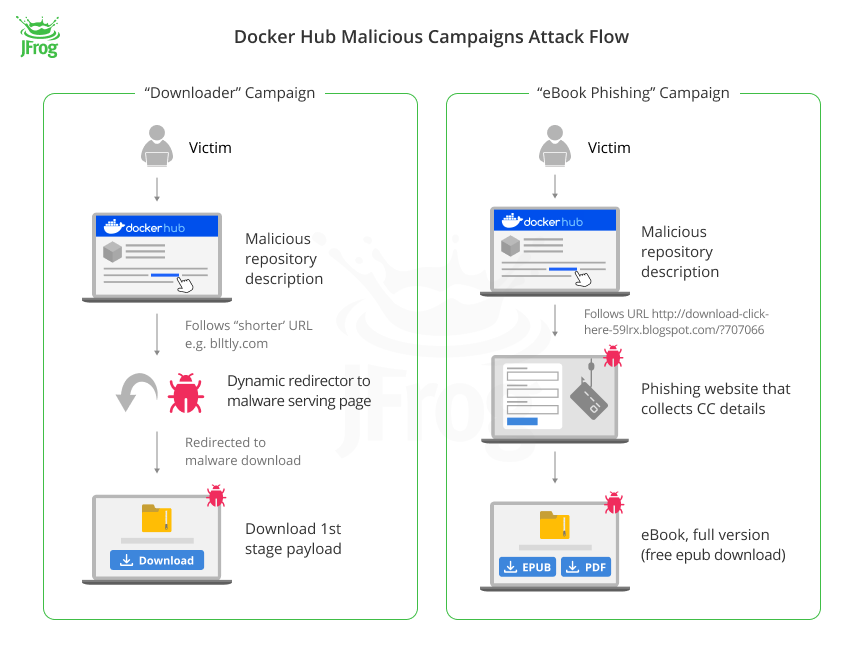

JFrog安全研究表明:Docker Hub遭受協同攻擊,植入數百萬惡意存儲庫

NSA正在籌劃將防范惡意軟件的計劃“Sharkseer”轉移至國防信息系統局

NSA正在籌劃將防范惡意軟件的計劃“Sharkseer”轉移至國防信息系統局

評論