在素有黑客界的 “奧斯卡”之稱的DEFCON全球黑客大會上,

騰訊Blade團隊現場演示了如何黑入亞馬遜Echo音箱——竊聽、錄音,甚至將錄音文件通過網絡發送給遠程服務器。

黑亦有道。

“黑客”常常被人誤解,在信息安全領域,“黑客” 指研究如何智取計算機安全系統的人員。他們利用公共通訊網路,在非正規的情況下登錄對方系統,掌握操控系統之權力,通過入侵去提醒該系統所有者計算機安全漏洞。

黑客的頂級“聚會”是DEFCON,被稱為黑客界的 “奧斯卡”,參加的人員不僅有黑客,安全企業,甚至包括了那些追擊黑客的政府機構。這是全球最大的計算機安全會議之一,自 1993 年 6 月起,每年在美國內華達州的拉斯維加斯舉辦。

今年的 DEFCON 全球黑客大會同樣精彩紛呈,有11歲女孩僅10分鐘攻擊佛羅里達州投票機的“復制品”,篡改了總統投票的結果;有1分鐘越獄 iOS 11.4 的阿里安全大牛;有繞開系統安全警告入侵 macOS 的著名 Mac 黑客。

智能硬件也不安全。尤其是具有監聽功能的智能音箱,一直以來飽受安全質疑。比如今年5月就有媒體曝出亞馬遜的 Echo 設備未經許可將私人對話錄音,并將音頻隨機發送給用戶聯系人列表中的人士,引起輿論嘩然。

你能想象,無微不至的語音助手,突然有一天成為潛伏在你身邊的敵人嗎?

8月13日,來自騰訊安全平臺部的Tencent Blade Team,就現場演示了如何破解全世界最暢銷的智能音箱——亞馬遜Echo。

在大會議題演講中,Tencent Blade Team分享了如何通過多種方式,完成對亞馬遜智能音箱Echo的破解,從而實現遠程竊聽。因其破解難度之高和影響范圍之大,吸引了國內外眾多安全專家的關注。

攻破亞馬遜Echo:先拿下一個設備,再攻破整個網絡

作為全世界最受歡迎的智能音箱之一,亞馬遜安全團隊給Echo設置了多重嚴密的安全防御機制,包括通信流量加密與認證、防火墻、嚴格的SELinux安全策略等。因此,長期以來,亞馬遜的產品一直處于安全研究人員的“高難度黑名單”上。

但在物聯網中,任何智能設備都可以連接到互聯網并產生相互交互。這意味著,一旦其中某一個設備成為黑客攻擊目標,攻破后將對整個物聯網造成致命威脅。

這次Tencent Blade Team對于亞馬遜Echo智能音箱的破解,正是基于該原理。

經過數月的研究,該團隊成功地發現,利用亞馬遜允許旗下多個設備互聯的這一系統機制,將植入攻擊程序的惡意設備綁定到同個賬戶下,就能完美地實現對亞馬遜Echo智能音箱的破解。經過多次試驗,他們不僅可以遠程控制亞馬遜Echo進行錄音,還能將錄音文件通過網絡發送給遠程服務器。

技術細節

這次攻破 Amazon Echo 利用了多個漏洞,這些漏洞構成了一個完整的攻擊鏈。由于 Amazon Echo 并沒有開放系統固件下載也沒有完整的開源代碼,它的更新包都是通過 https 加密流量傳輸的,所以團隊選擇了直接從 Amazon Echo 使用的 Flash 芯片中直接提取固件,將 Flash 芯片直接從主板上焊接下來并讀取了其中的固件內容,然后通過修改固件內容并將 Flash 芯片重新焊接回主板得到了一個已經獲取 root 權限并可通過 adb 連接與調試的 Amazon Echo 設備。

在后面的固件分析過程中,他們發現 Amazon 開發團隊給 Amazon Echo 設置了很多安全防御機制,例如通信流量加密與認證,防火墻,嚴格的 SELinux 安全策略等。但他們最終發現了一個名為 whad(whole-home audio daemon) 的系統程序,這個程序會開放端口允許多個 Amazon Echo 設備相互連接,并且擁有 root 權限,在系統的 SELinux 策略限制下仍然可以訪問網絡與通過 mediaserver 進行錄音與播放音頻。經過分析,研究團隊發現這個程序存在堆溢出與信息泄露漏洞,利用這些漏洞成功實現了在局域網獲取 Amazon Echo 的有限制的 root 權限,這允許遠程控制 Amazon Echo 進行錄音,并將錄音文件通過網絡發送給遠程服務器。

為了實現在正常家庭使用環境下的攻擊,黑客需要連接到被攻擊的 Amazon Echo 的 WIFI 網絡,同時將一臺被植入攻擊程序的惡意 Amazon Echo 設備綁定到與被攻擊的 Amazon Echo 設備相同的帳戶中,然后這臺惡意設備會自動攻擊并控制 WIFI 網絡中的所有 Amazon Echo 設備。該團隊發現了一些 Amazon alexa web 頁面一些漏洞,這樣就可以完美地實現這些操作。

目前,Tencent Blade Team已將完整的漏洞細節報告給了亞馬遜安全團隊,Amazon 安全團隊馬上進行了分析和響應,他們在 7 月份完成了漏洞修復與測試工作,目前修復后的系統更新已經推送給所有 Amazon Echo 用戶,因為 Amazon Echo 有自動靜默更新機制,所以用戶不用進行任何操作,所有正常連接網絡使用的 Amazon Echo 都已經更新到安全的系統版本。

FAQ

Q1:漏洞是否已經修復?

是的,所有漏洞在 7 月已經全部修復并自動更新。

Q2:漏洞是否影響其它廠商的智能音箱產品?否,文中提到的漏洞只影響 Amazon Echo,其它廠商的智能音箱設備我們還在研究中。

Q3:影響范圍與危害?所有第二代 Amazon Echo 家族設備。攻擊者可以在局域網內攻擊并控制 Amazon Echo,如控制其靜默(無需喚醒,LED 燈不會閃爍)的情況下竊聽用戶說話內容并將錄音內容發送到攻擊者控制的遠程服務器。

Q4:研究過程遇到的最大問題與解決方案?固件獲取與漏洞利用。Amazon Echo 正常情況下的交互方式只有語音與網絡通信,而且官方沒有提供固件,也 無法通過一些常規手段獲取固件,這對前期的固件分析與后期的漏洞調試造成了很大困難。經過一段時間的練習, 我們現在可以在 10 分鐘內使用人工焊接的方法將存儲固件的 Flash 芯片從主板取下并提取固件,然后在 5 分鐘 內修改固件并重新將 Flash 焊接回設備主板,成功率接近 100%,我們用這種方法制造了很多個已經 root 的 Amazon Echo 設備,加速了后期的漏洞利用與調試速度。

Q5:是否能提前分享演示視頻?否,請期待 DEF CON26 上的現場演示視頻。

-

黑客

+關注

關注

3文章

284瀏覽量

21843 -

亞馬遜

+關注

關注

8文章

2625瀏覽量

83192 -

智能音箱

+關注

關注

31文章

1783瀏覽量

78498

原文標題:騰訊黑入Echo,遠程控制、竊聽、錄音,智能音箱真的不安全了!

文章出處:【微信號:AI_era,微信公眾號:新智元】歡迎添加關注!文章轉載請注明出處。

發布評論請先 登錄

相關推薦

亞馬遜海外官方旗艦店正式入駐京東

如何提升AIC3254 AEC的錄音效果?

亞馬遜基于人工智能的Alexa發布計劃延期至明年

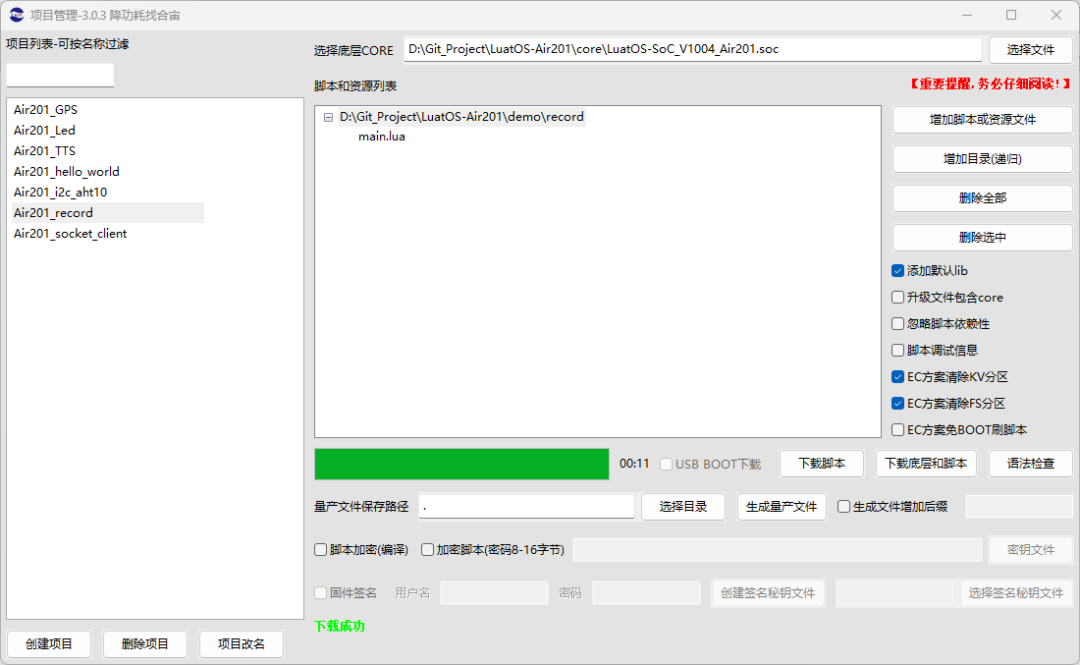

你要的錄音&播放錄音功能,直接用!Air201資產定位模組LuatOS快速入門

NVF04M錄音芯片在寵物喂食器的應用:錄音播放功能,內置SPI閃存

【蘋果神器來襲】錄音寶,讓你的通話錄音so easy!

天龍智能音箱支持蘋果Siri調用功能

亞馬遜云服務與Anthropic攜手,Claude 3模型入駐Amazon Bedrock

全球通實驗室正式成為亞馬遜SPN合規服務商,助力跨境企業揚帆起航

錄放音語音芯片與采樣率:揭秘WT588F02A-16S錄音芯片支持的錄音采樣率

錄音模塊:WT588FM01高性能錄音語音芯片IC,功能豐富,音質卓越,滿足多樣化需求

如何黑入亞馬遜Echo音箱——竊聽、錄音

如何黑入亞馬遜Echo音箱——竊聽、錄音

評論