你家的音箱不只是個小盒子

以前,有這么一則匪夷所思的新聞:亞馬遜 Echo 主動向警方提供了關于一起謀殺案的數據,協助警方進行調查。

原來,在一起疑似家暴的家庭糾紛事件中,新墨西哥州阿爾伯克一所房子內的谷歌 Home 撥通了警方電話,接線員聽到電話里的爭吵聲后,警務人員隨即趕往現場。

當時,一男子與其女友和女兒一起在房間里。在與女友發生爭吵時,男子拿槍指著女友質問她她:“你給警長打電話了?”谷歌 Home 聽到了“給警長打電話”的命令,所以也就按命令執行。特警隊抵達事件所在地,經過幾個小時談判后,將巴羅斯拘留。

可以說,“誤觸發”指令似乎救了妹子一命。

據說,一家洋娃娃公司在電視上播放了一則玩偶之家廣告,該地區數個家庭里的亞馬遜 Echo 在聽到廣告后轉而開始訂購玩偶之家。

這兩起新聞總讓編輯小李總感覺哪里不對。。。。到底是哪里呢?

直到有一天晚上,我正在房間唱著歌,冷不丁地聽到家里某某品牌的智能音箱發出了一聲“嘆息”,然后說了句“好音樂陪伴你”。。。。看著黑暗中閃著藍色指令燈的音箱,我嚇出一身冷汗:我不是沒啟動它嗎?

這是一個很明確的提醒:智能音箱可能一直都在“偷聽”人類說什么。

雷鋒網宅客頻道以前報道過浙江大學電氣工程學院智能系統安全實驗室去年曾成功對亞馬遜的音箱 Echo發起了“海豚攻擊”,通過利用麥克風的硬件漏洞,成功“黑”進智能設備的語音助手系統,通過發出人耳無法聽到的超聲波語音,讓語音助手執行他們所下達的指令,比如,讓 Echo 在亞馬遜上買個東西。

這種技術雖然讓Echo 叛變替其他人購物,但還算不上“竊聽者”,下面這個案例就讓人害怕了。

2017年,MWR InfoSecurity 的研究人員發現,老款亞馬遜 Echo 智能音箱中存在一個安全漏洞,黑客可以將 Echo 音箱變成竊聽器,而又不影響它的整體功效。

在 2017 年之前生產的 Echo 音箱底部,去掉橡膠底座之后,扣開一個金屬底板,可以找到一個用于出廠前調試的18 針接口。研究人員制作了一個插頭,把 Echo 連上了筆記本電腦和 SD 讀卡器。他利用調試工具破解了 Echo 的系統,寫進去了一個專用的引導程序。然后這臺 Echo 所有聽到的音頻流都會自動轉發到他的遠程服務器上,同時這臺 Echo 智能音箱的其他功能看上去一切正常。

當然,攻擊的前提是,黑客必須要能夠接觸到實體的 Echo音箱,并做一些手腳,但黑客們還有更厲害的手段。

2018年,在剛剛過去的黑客大會DEF CON 26 上,騰訊安全平臺部的 Tencent Blade Team 的研究員Wu Huiyu 和 Qian Wenxiang再次演示了利用新攻擊機制遠程控制亞馬遜 Echo 進行錄音,并將錄音文件通過網絡發送給遠程服務器的“竊聽”危害。

真正的遠程竊聽

我們來看看,他們是如何實現的。

2018 年初,Wu Huiyu 和 Qian Wenxiang 把目光投向了目前全球用戶量最大的 Echo 智能音箱,他們預設了一個前提:一旦智能音箱被黑客攻擊,人們的隱私安全將受到威脅,因此要試試看,在已經被黑客挑戰過可被竊聽的 Echo身上,是否還有其他危險的漏洞。

由于 Amazon Echo 并沒有開放系統固件下載,也沒有完整的開源代碼,它的更新包都是通過 https 加密流量傳輸,所以他們的第一步,當然是選擇動手拆解分析——直接從Echo使用的 Flash 芯片中提取固件,將 Flash 芯片從主板上焊接下來,并讀取了其中的固件內容,然后通過修改固件內容并將 Flash 芯片重新焊接回主板得到了一個已經獲取 root 權限并可通過 adb 連接與調試的Echo設備。

這可能是整個實驗過程中比較復雜的步驟了——賣油翁的“唯手熟爾”策略在這里發揮了效應。

研究人員稱,經過一段時間的練習,他們現在可以在 10 分鐘內使用人工焊接的方法將存儲固件的 Flash 芯片從主板取下并提取固件,在 5 分鐘內修改固件并重新將 Flash 焊接回設備主板,成功率接近 100%,加速了后期的漏洞利用與調試速度。

第二步,固件分析。

當然,亞馬遜開發團隊也不是吃素的,他們給 Echo 設置了很多安全防御機制,阻擋黑客的入侵,例如通信流量加密與認證、防火墻、嚴格的 SELinux 安全策略等。

通俗解釋一下,這些安全設置可以讓黑客難以解析Echo 的“通訊內容”,并且切斷了一些訪問渠道——因為在SELinux 的安全策略實現了對訪問控制的徹底化,對所有文件、目錄、端口的訪問都是基于策略設定的,用戶被劃分成不同的角色,即使是 root 用戶,如果不是某個角色,也不具有文件執行的權限。

但黑客怎么可能被安全機制的幾道關卡嚇倒。

Wu 和 Qian 最終發現了一個名為 whad(whole-home audio daemon)的系統程序,這個程序會開放端口,這個程序存在堆溢出與信息泄露漏洞,允許多個亞馬遜Echo設備相互連接,并且擁有 root 權限,在系統的 SELinux 策略限制下仍然可以訪問網絡與通過 mediaserver 進行錄音與播放音頻,并將錄音文件通過網絡發送給遠程服務器。

也就是說,研究人員在看似里三層外三層的高墻中發現了一個豁口,這個豁口不僅可以允許攻擊者進入,而且是一個暢通無阻,直達中心的“密道”,最可怕的是,被守衛的Echo 們如蛛網般被纏繞,攻擊者拿下一個Echo,在蛛網中的其它設備也能被拿下。

當然,都說了要遠程竊聽,如果要實際接觸被攻擊的Echo ,還算什么遠程。

為了實現在正常家庭使用環境下的攻擊,研究人員想到利用上述蛛網式物聯網的特性,他們需要連接到被攻擊的Echo的 WIFI 網絡,同時將一臺被植入攻擊程序的惡意Echo設備綁定到與被攻擊的Echo設備相同的帳戶中,然后這臺惡意設備會自動攻擊并控制 WIFI 網絡中的所有Echo設備。

這意味著,其中一臺Echo 只是一個“跳板”而已,醉翁之意不在酒。

Wu 和 Qian 發現的這種攻擊方法影響所有第二代亞馬遜 Echo 家族設備。攻擊者可以在局域網內攻擊并控制Echo ,如控制其靜默(無需喚醒,LED 燈不會閃爍)的情況下,竊聽用戶說話內容并將錄音內容發送到攻擊者控制的遠程服務器。

好消息是,5 月,他們已將完整的漏洞細節報告給了亞馬遜安全團隊,亞馬遜在 7 月完成了漏洞修復與測試工作,目前修復后的系統更新已經推送給所有Echo用戶,因為Echo有自動靜默更新機制,所以用戶們不用進行任何操作,所有正常連接網絡使用的Echo都已經更新到安全的系統版本。

更多問題

我們再來看看幾個關鍵問題:

1.與前輩的攻擊手法相比,到底有何不同?

Wu & Qian:2017年,MWRLABS 的破解方法是針對第一代Echo的硬件破解方法,需要物理接觸設備,不影響最新版Echo設備,而我們的研究是爭對最新的第二代Echo,而且是利用漏洞完成的局域網內無接觸攻擊。

2.把“跳板”Echo 接入潛在攻擊對象Echo的網絡,這一步驟很難嗎?

Wu & Qian:這一步的完成依賴于之前我們發現的一些亞馬遜 alexa web頁面一些漏洞(包含了XSS,HTTPS降級等),這些漏洞允許我們遠程綁定惡意設備到用戶帳戶下。

一個更常見的攻擊方法是,在酒店等公共場所中,我們直接用硬件方法攻破一臺設備后,在無接觸的情況下直接控制其它所有局域網的設備。除此之外還可以通用社工(欺騙綁定)、供應鏈攻擊(植入后門到全新設備)進行利用。

3.你們提到的Echo 的多重安全機制對研究人員帶來了怎樣的挑戰?

Wu & Qian:Echo使用的是 android 系統,android 系統自帶的安全機制它都有,所以可以參考android系統的安全機制的難度,這些安全機制限制了攻擊面。

4.要做到“熟能生巧”地拆解設備,需要練廢多少音箱?

Wu & Qian:我們的研究從年初開始,從研究到最后漏洞修復大概 5 到 6 個月時間,中間花在固件提取及漏洞利用調試的時間最多。不過,練習拆解設備,兩個設備就夠了,掌握好時間、溫度、風量上一些經驗就行,按照正常速度,整個過程需要15-20分鐘,熟練的話只用10分鐘。

-

竊聽器

+關注

關注

2文章

12瀏覽量

8841 -

智能音箱

+關注

關注

31文章

1783瀏覽量

78498

原文標題:偷聽的智能音箱都忍不下去了:別BB,我給你們報警吧

文章出處:【微信號:worldofai,微信公眾號:worldofai】歡迎添加關注!文章轉載請注明出處。

發布評論請先 登錄

相關推薦

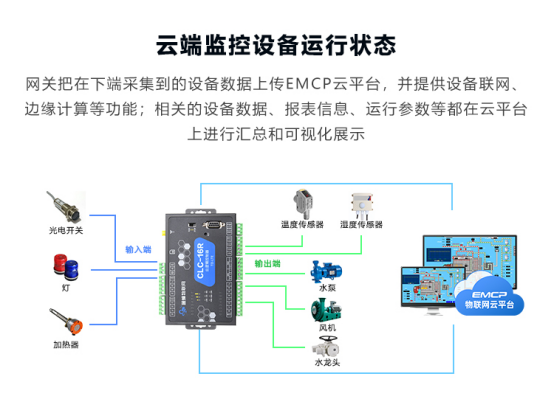

打破網絡邊界:P2Link助力實現高效遠程訪問與內網穿透

智能路燈遠程控制系統

ESP32-S3自帶了藍牙,是否可以做藍牙音箱呢?

想做一個能實現遠程通信和環境攝像的智能手環,用NUCLEO-L4R5ZI可以嗎?

PLC遠程控制網關:實現智能化生產的關鍵

單片機怎么能夠與手機實現遠程通訊呢?

沒有WiFi,戶外設備如何實現遠程管理?

智能音箱如何實現真正的遠程竊聽?

智能音箱如何實現真正的遠程竊聽?

評論