國家機器人質量監督檢驗中心(北京)發布《賽迪機器人3·15 ——小心身邊的“機器人”變“擊器人”》,通過研究主流公共服務機器人架構設計安全隱患,并對抽測樣品進行安全分析與攻擊測試,發現被測樣品普遍存在信息安全問題。希望通過本報告引起各界對機器人信息安全問題的關注,促進機器人產品及系統信息安全水平整體提升,真正安全可靠服務于人類。

背景

服務機器人應用不斷拓展

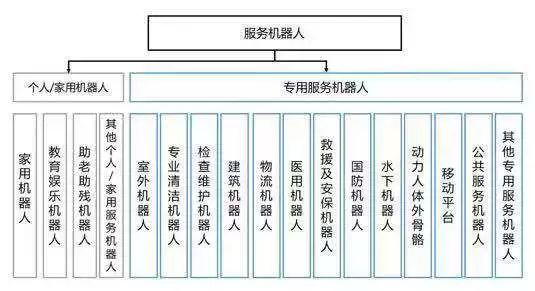

根據機器人的應用領域,國際機器人聯盟(International Federation of Robotics,IFR)將機器人分為工業機器人和服務機器人。其中,服務機器人是指除工業機器人之外的、用于非制造業并服務于人類的各種先進機器人,主要包括個人/家用機器人和專用服務機器人兩大類。

服務機器人分類(根據IFR)

隨著人口老齡化趨勢加快,勞動人口縮減,人力成本上漲等問題不斷出現,服務機器人的市場規模快速擴大,應用場景不斷拓展,應用模式不斷豐富,機器人性能也在逐步提升,數字化、網絡化、智能化將成為服務機器人的重要發展方向,人工智能、區塊鏈、大數據、云計算、物聯網等技術的迅猛發展,將與機器人產業進一步深度融合,滲透到更多的生活場景。

機器人能否安全服務于人類,是否會成為傷害人類的兇手或泄密工具?請看以下幾個國外研究機構公布的主流服務機器人信息安全漏洞案例。

案例一:IOActive發現Alpha2教育陪伴機器人漏洞

Alpha2教育陪伴機器人,利用其缺乏代碼簽名機制的漏洞,攻擊者可以輕松進入系統、覆蓋權限并安裝惡意代碼,從而控制機器人使其操作工具損害周圍物體。

Alpha2被攻擊成為可怕的破壞狂(用螺絲刀刺人手中的番茄)

案例二:Check Point安全軟件公司發現LG公司的Hom-bot智能掃地機器人漏洞

LG公司的Hom-bot智能掃地機器人,利用其遠程登錄系統存在的加密漏洞,攻擊者可以獲得掃地機器人的控制權,劫持內置攝像頭,監視用戶的個人隱私。

Hom-bot掃地機器人被攻擊成為監視住戶隱私的“間諜”

案例三:華盛頓大學仿生機器人實驗室發現Raven Ⅱ手術機器人漏洞

RavenⅡ手術機器人,由于其遙操作端與執行端的信號通過網絡非加密傳輸,利用中間人攻擊手段,可以干擾兩端之間的通訊,使得手術機器人最終失去控制,無法執行醫生的正常操作,從而影響手術過程,給患者帶來極大的安全隱患。

RavenⅡ手術機器人被攻擊成為遠程“索命”工具

在上述背景下,國家機器人質量監督檢驗中心(北京)選取目前具有代表性的,已經廣泛應用于酒店、餐廳、銀行、政務大廳等領域的公共服務機器人進行信息安全研究及攻擊測試,通過揭示分析公共服務機器人信息安全問題,引發全社會對機器人信息安全問題的關注,讓機器人真正成為人類的幫手。

研究

可能存在十大信息安全風險點

國家機器人質量監督檢驗中心(北京)研究此類機器人的整體架構設計,列出其可能存在的信息安全風險點:

公共服務機器人安全風險點

1

機器人專用控制系統漏洞。利用專用控制系統漏洞,攻擊者可以獲得控制系統權限,實現對機器人的非法控制,干擾機器人的正常運動。

2

傳感器安全風險。攻擊者可以對傳感器進行干擾,使機器人的導航和避障功能失靈,影響機器人正常運行。

3

接口API漏洞。攻擊者可以利用接口API的漏洞,獲取、篡改、監聽機器人的語音信息;或入侵機器人操作系統,獲取系統權限,實現對機器人的劫持或敏感數據竊取。

4

Wifi通信安全風險。通訊數據未加密,攻擊者可攔截通信傳輸信號,嗅探、篡改、偽造數據包,非法控制機器人。

5

Android系統與應用漏洞。攻擊者可以利用Android系統自身存在的漏洞,實現對操作系統權限的非法獲取。此外,由于開發者經常忽略的問題,包括不當的身份認證、信息未加密、密鑰未安全存儲、日志記錄和監控不足等,也會給機器人帶來極大的風險隱患。

6

網絡攝像頭漏洞。攻擊者可通過對網絡攝像頭的劫持,竊取用戶隱私、商業機密。

7

USB傳輸安全風險。攻擊者可以通過USB接口植入惡意代碼,實現對機器人的非法控制、竊取核心數據;通過ADB調試端口,直接侵入機器人操作系統,非法獲得控制權限,實現對機器人的劫持。

8

串口通信安全風險。攻擊者可以通過串口非法接入機器人操作系統,進而獲得系統權限,實現對機器人的非法控制。

9

總線通信安全風險。攻擊者可以通過訪問總線接口,對數據進行篡改和偽造,干擾機器人的運動。

10

2.4G網絡通信安全風險。攻擊者可以使用軟件無線電監聽、篡改數據,實現對機器人的劫持。

測試與試驗

被測公共服務機器人均存漏洞

為驗證目前公共服務機器人是否存在上述信息安全風險,國家機器人質量監督檢驗中心(北京)抽取主流公共服務機器人進行測試與試驗。(以下測試與試驗結果僅對抽測樣品有效)

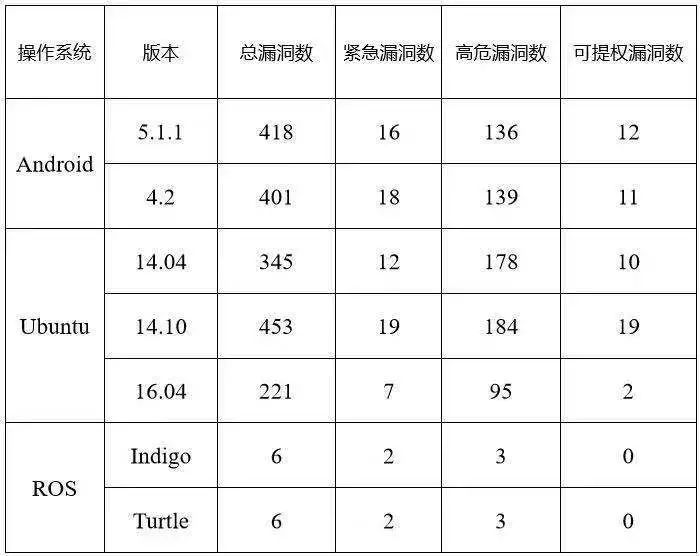

首先,我們通過對這類機器人使用較多的操作系統版本進行了內核源代碼漏洞掃描。利用這些漏洞攻擊者可以獲取系統級訪問,進行攻擊。

機器人操作系統內核源代碼漏洞抽測結果

隨后,國家機器人質量監督檢驗中心(北京)按照下圖的研究路徑,對機器人進行安全分析和攻擊測試。

安全分析和攻擊測試路徑

試驗結果表明

1、對機器人使用較多的操作系統版本進行內核源代碼漏洞掃描,存在多項緊急、高危甚至可提權漏洞,攻擊者可通過這些漏洞獲取系統級訪問,進行攻擊。

2、所有被測對象均采用未加密的明文方式傳輸數據,攻擊者可以輕易獲得數據報文格式,偽造或篡改控制報文。

3、部分被測對象內置無線AP,利用其弱口令漏洞,可以獲得控制報文進而實現非法控制。

4、部分被測機器人未隱藏其激光雷達傳感器自帶用于遠程調試的AP,攻擊者可直接干擾傳感器數據。

5、部分被測機器人沒有身份校驗機制,通過其開放的端口可以獲取配置文件信息甚至可直接訪問企業的管理后臺地址。

6、部分基于Windows平臺開發的被測機器人,可直接進入或通過未禁用或未做保護的接口進入其Windows系統,并獲得源碼信息,且其控制指令未作代碼混淆,缺乏身份校驗機制,攻擊者可以直接實現對機器人的劫持。

7、部分被測機器人沒有對使用者劃分權限,任何使用者都可通過人機交互界面進入Android系統后臺并開啟調試模式、安裝第三方應用,獲取并利用系統關鍵資源等。

下面視頻展示了對機器人進行安全分析和攻擊測試并實現非法控制的過程:

對機器人進行安全分析和攻擊測試,實現非法控制

建議

重視安全隱患 提升信息安全水平

隨著服務機器人關鍵技術的不斷更新與發展,服務機器人將呈現智能化、普及化、社會化、多元化等特點,未來服務機器人會涉及到人們日常生活的方方面面。與此同時,服務機器人在信息安全方面可能會出現更多新的隱患或問題,造成人員傷害或隱私泄露等。因此希望主管機構、服務機器人研發企業、用戶以及研究和檢測機構對機器人信息安全問題引起重視。

國家機器人質量監督檢驗中心(北京)基于現有研究和測試試驗結果提出以下幾點建議,以促進機器人產品及系統信息安全水平整體提升,真正安全可靠服務于人類。

1

加強信息安全防護技術研究,提升機器人產品信息安全防護能力,從根源解決機器人信息安全隱患。

2

加快建立機器人信息安全標準體系,開展機器人產品信息安全檢測認證及審查工作,定期對機器人生產企業及應用企業開展信息安全檢查。

3

建立國家機器人漏洞庫,發現收集機器人領域的信息安全漏洞,并對漏洞進行解剖分析,向主管部門提交分析報告,為國產機器人生產及集成應用企業提供安全測評和解決方案。

4

加強機器人信息安全宣傳、教育及培訓活動,增強全社會對機器人的信息安全防護意識,穩步提升信息安全防護能力。

聲明

1. 本文所描述的信息安全問題為目前服務機器人行業普遍存在的共性問題,文中圖片所涉及公共服務機器人僅為展示示例,不具有針對性;

2. 除上述公共服務機器人外,應用較為廣泛的工業機器人、物流機器人、醫療機器人、家用機器人、教育娛樂機器人、無人機等都可能存在信息安全風險及漏洞,國家機器人質量監督檢驗中心(北京)會持續開展機器人信息安全技術研究,關注并推動信息安全標準體系建設、信息安全檢測認證及審查制度建立,輔助提升我國機器人行業信息安全水平;

3. 感謝中科院軟件所和四維創智團隊的支持。

-

機器人

+關注

關注

210文章

28224瀏覽量

206589 -

Alpha

+關注

關注

0文章

45瀏覽量

25566

原文標題:賽迪提醒:小心身邊的“機器人”變“擊器人”

文章出處:【微信號:tjrobot,微信公眾號:天津機器人】歡迎添加關注!文章轉載請注明出處。

發布評論請先 登錄

相關推薦

開源項目!用ESP32做一個可愛的無用機器人

開源項目!用ESP32做一個可愛的無用機器人

柔性機器人與剛性機器人區別與聯系

ROS讓機器人開發更便捷,基于RK3568J+Debian系統發布!

Al大模型機器人

人形機器人的未來:從英偉達到特斯拉的機器人革命

如何使用PLC控制機器人

基于FPGA EtherCAT的六自由度機器人視覺伺服控制設計

其利天下技術·搭載無刷電機的掃地機器人的前景如何?

工業4.0中的機器人向協作機器人演進

人形機器人成為車圈“新寵”?

LabVIEW的六軸工業機器人運動控制系統

中國工業機器人應用與趨勢剖析

Alpha2 被攻擊成為可怕的破壞狂,小心身邊的“機器人”變“擊器人”

Alpha2 被攻擊成為可怕的破壞狂,小心身邊的“機器人”變“擊器人”

評論