厚道君按:今年的3.15晚會上,揭露了一個小小的“探針盒子”竊取用戶隱私的秘密。實際上Wi-Fi探針并不是什么新玩意,該技術七八年前在國外就已經很成熟了,在過去因為沒有較大的危害,也沒有產生大規模的談論。而到如今能引起大家的關注,實際上是因為其結合了大數據的威力,通過關聯匹配、人物畫像、行為分析等技術產生一些驚人的功能。

在國家加大整治騷擾電話的形勢下,為什么我們還會接到各種各樣的騷擾電話呢?商家是如何獲知我們的電話號碼?這些電話又是誰撥打的?今年的3.15晚會上,揭露了一個小小的“探針盒子”竊取用戶隱私的秘密。

晚會爆料,不法商家會通過在便利店、商場等人流密集處安裝一種叫做探針盒子的設備,獲取周邊人群手機的MAC地址,然后通過一系列第三方數據交叉匹配,獲得其手機號碼。

這些號碼隨即被賣給房地產、汽車、金融、教育行業的營銷中心,用于騷擾電話營銷。借助撥號機器人,營銷中心一天就能撥打出成千上萬個電話。

更甚者,如果接入更多第三方數據,商家甚至還能知道手機機主的姓名、性別、年齡、收入等詳細信息,實現“大數據下的精準營銷”。

對于缺乏相關技術背景的普通大眾,他們并不清楚其中的細節,而只記住探針盒子和撥號機器人。其中,探針盒子作為獲取數據的黑手,更是被視為洪水猛獸,受到各方抨擊。

探針盒子究竟如何竊取手機號碼?

所謂WiFi探針,是一種基于WiFi探測技術來識別AP(無線訪問接入點)附近已開啟WiFi的智能終端的技術。

假如你的手機開啟了WiFi,當你走進探針信號覆蓋區域時,無論你有沒有連接WiFi,都會被偵測到,同時探針還會獲取你的手機MAC地址。

那MAC地址又是什么呢?

說白了就是手機的網卡地址,它由一串英文加數字的字符串組成,就像我們的身份證號一樣,具有全球唯一性。也就是說,我們可以簡單粗暴地理解成,每一個MAC地址對應了一位用戶(假設每位用戶只有一部手機)。

因為這個特性,WiFi探針技術曾廣泛應用于商場和購物中心的客流統計,通過MAC地址來粗略統計進出商場的客流人數和頻次。如果在商場內安裝多個探針設備,還能根據同一MAC地址被不同探針識別的時間,分析用戶的移動軌跡。

必須說明的是,WiFi探針能收集到信息只有MAC地址,MAC地址屬于消費者“個人信息”,但不屬于“個人敏感信息”,因此并不涉及到消費者隱私。

但為了防止這項技術被濫用,2014年蘋果率先在iOS8中推出了隨機MAC功能。隨后,谷歌和微軟也相繼在各自最新的手機操作系統中加入MAC地址隨機算法。相關統計顯示,iOS8推出隨機MAC之前,數據平臺抓取到的真實MAC占95%以上,而iOS8發布后,這一指標迅速下降到了39%左右。

隨機MAC地址功能的出現,迫使客流分析行業逐漸棄用WiFi探針技術,轉向了精度更高的計算機視覺技術。

如何進一步獲取更多用戶隱私數據?

實際上Wi-Fi探針并不是什么新玩意,該技術七八年前在國外就已經很成熟了,在過去因為沒有較大的危害,也沒有產生大規模的談論。而到如今能引起大家的關注,實際上是因為其結合了大數據的威力,通過關聯匹配、人物畫像、行為分析等技術產生一些驚人的功能。

那么,由MAC地址關聯到用戶個人信息的數據是從何而來的呢?除了前面提到的售賣大量探針盒子來收集數據外,還可能從第三方數據公司購買數據。

在如今的“大數據時代”,對于詐騙電話能準確說出你的姓名、身份證號、家庭住址等信息大家都不再會過于驚奇,這些信息通過各種各樣的灰黑產渠道被獲取并販賣,其中包含手機的MAC地址也是很正常的事了。

這些從事數據買賣交易的第三方數據公司,它們數據的來源都是秘密,根本不敢說,大部分都是非法買賣數據:

從小公司買APP的注冊數據。APP注冊時會收集到用戶的MAC地址、手機號碼、手機版本等信息。

從黑產從業人員購買。比如許多網站因為漏洞導致數據庫泄露,這些數據很可能會被黑產廣泛販賣,其中就可能包含了用戶的手機號、MAC地址、身份證號碼等信息,甚至還可能有開房記錄、密碼等。

MAC地址是分配給終端設備網絡接口的唯一硬編碼和標識符,在生產過程中分配且通常無法更改,于是很多數據公司利用這一特性進行設備跟蹤。

針對這些行為,蘋果、谷歌、微軟都嘗試采取一些措施來保護用戶的隱私:

2014年,蘋果在iOS 8中加入了一個旨在保護用戶隱私的新功能“MAC地址隨機化”;

2016年,微軟在Windows 10系統也加入了該功能,從而幫助保護用戶隱私,防止基于通過設備MAC地址進行用戶追蹤;

Android對于MAC隨機化比較特殊,在Android 5.0 Lollipop中也新增了這項新特性,但由于存在缺陷被大多數設備禁用。在Android P新版系統當中添加了此功能,但處于實驗性功能,用戶可以在開發者選項當中啟用。

其實iOS、Android和Windows 10系統實現的MAC地址隨機化技術有一些區別。iOS、Android系統終端設備只會在搜索附近可用的無線網絡時才會使用隨機生成的MAC地址,而當終端設備已經連接到無線網絡后,終端設備會使用其原始的MAC地址。為了方便在本文中我們統稱”半隨機化”。

而Windows系統終端設備在連接到無線網絡后,將繼續使用MAC地址隨機化技術。為了方便在本文中我們統稱”全隨機化”。

這樣看起來Windows10提供的MAC地址隨機化技術比iOS、Android更好。下面我來討論為何有這兩種實現方式:

很多企業都通過MAC地址對終端設備進行管理(類似于家庭路由器MAC地址白名單)。如果終端設備全隨機化,會造成每次連接Wi-Fi的MAC地址都不相同,不具有唯一性的,企業就不方便進行統一管理了。

而iOS、Android采用了半隨機化的方案,不用任何配置即可應對企業通過MAC地址管理終端設備的業務需求。

在Windows 10中,雖然采用了全程隨機化的方案,但是針對特定的網絡環境也可以手動禁用隨機化功能。禁用之后,Windows操作系統將會使用設備原始的MAC地址來連接目標網絡。你可以通過下圖所示的操作步驟來對特定的網絡進行相應的配置:

隨機化技術的目的是為了防止追蹤,那相應也有繞過隨機化來獲取到設備真實MAC地址思路。常見的繞過隨機化手段有以下幾種方式:

iOS&Android:

1.特性攻擊:讓目標設備處于連接狀態,此時通信采用的都是真實MAC地址。如果目標沒有連接上熱點,我們可以利用"已知熱點攻擊",創建常見的公共Wi-Fi熱點名稱如“CMCC”、“StarBucks”等,當目標自動連接到我們的熱點后,隨機化即失效,就能獲得手機的真實 MAC 地址了;

2.漏洞攻擊:RTS 幀攻擊。2017年一份研究報告指出,可以利用 Wi-Fi 芯片處理低級控制消息的缺陷來獲取設備真實MAC地址:通過向無線客戶端發送RTS幀,其將會返回帶有真實MAC地址的CTS回復信息。

Windows 10:

漏洞攻擊:比如之前出現過一個設計缺陷,當設備的隨機MAC地址改變時,Wi-Fi數據幀中的序列計數器并沒有被重置。利用這些序列號信息,我們就能跟蹤設備MAC地址,繞過MAC地址隨機化的保護了。

關閉Wi-Fi能否防止探針盒子?

目前主打精準營銷概念的廠商主要利用人臉識別及Wi-Fi探針技術實現,精準營銷通過采集到的MAC地址與第三方數據,如支付數據、會員數據、線上數據、地理位置等信息相融合,得出用戶的完整畫像,用于銷售過程中的信息支撐。

這種技術也是未來新零售的突破,目前實現的公司主要有京東之家、中科愛訊、友盟等等。

但需要強調的是:安全不應該販賣恐懼。

通過Wi-Fi探針來獲取個人隱私,主要是由于背后的那些“數據”所賦能的。如果基于這個MAC的終端設備從未在任何地方登記注冊過,那么Wi-Fi探針也無從獲取到任何信息。個人隱私的大規模泄露一部分來自于互聯網公司因漏洞導致的數據庫泄露,還有可能來自于各種廠商主動販賣、交換用戶數據。

1.Wi-Fi探針技術采用的是被動嗅探的方式。

這種被動嗅探的方式導致了Wi-Fi探針設備基本是不可被檢測到的,用對付惡意Wi-Fi熱點的解決方案是無法解決這個問題的。同時MAC地址隨機化等防御措施的效果也并不理想。

2.Wi-Fi探針主要利用的是協議上的缺陷。

從MAC地址隨機化等技術可以看到,主流操作系統的廠商都已經做了許多努力來嘗試減少MAC地址追蹤帶來的危害。但這歸根結底是由于Wi-Fi協議上的缺陷導致的,想要徹底解決依然得靠相關標準的更新。遺憾的是在WPA3的更新說明中并沒有提到抵御設備跟蹤的相關信息。

3.關閉Wi-Fi功能并不一定有效。

理論上關閉Wi-Fi后就可以避免遭受Wi-Fi探針設備的攻擊,但實際上有的手機根本無法關閉Wi-Fi功能,雖然顯示關閉了,依然會定時發送Wi-Fi廣播包。

那么如何才能防止探針盒子竊取隱私呢?

如果你動手能力足夠強的話,那么你可以將自己的安卓手機解鎖然后刷入第三方ROM,這時候便可以對MAC地址進行設置了。但考慮到擁有如此功能的用戶始終是少數,而且蘋果手機無法修改,這個方法只能當做一個參考。

尤其是在商場等人流密集的場所,這些地方往往都存在著信息泄露的陷阱。至于防止騷擾電話這方面,目前安卓手機已經做得足夠好了,基本的攔截功能還是挺靠譜的。但說實話這些信息泄露事件總是防不勝防的,在信息社會這是難以避免的事情。

-

WIFI

+關注

關注

81文章

5256瀏覽量

201712 -

Mac

+關注

關注

0文章

1083瀏覽量

51138 -

探測技術

+關注

關注

0文章

22瀏覽量

7841

原文標題:3.15曝光探針盒子偷竊隱私,是否關閉Wi-Fi能否防止隱私被竊?

文章出處:【微信號:gh_0dc21b468171,微信公眾號:康希通信】歡迎添加關注!文章轉載請注明出處。

發布評論請先 登錄

相關推薦

一個小小的AEB功能,竟讓余承東、何小鵬下場隔空互懟?

探針頭型怎么選擇尺寸

開爾文探針測試原理是什么

平衡創新與倫理:AI時代的隱私保護和算法公平

蘋果Apple Silicon芯片曝安全隱患:黑客可利用漏洞竊取用戶數據

cascade探針acp65探針參數

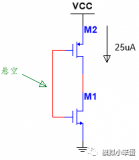

一個小小的反相器引發的問題

小小阻尼孔解決液壓系統加載卸載震動大如何解決?

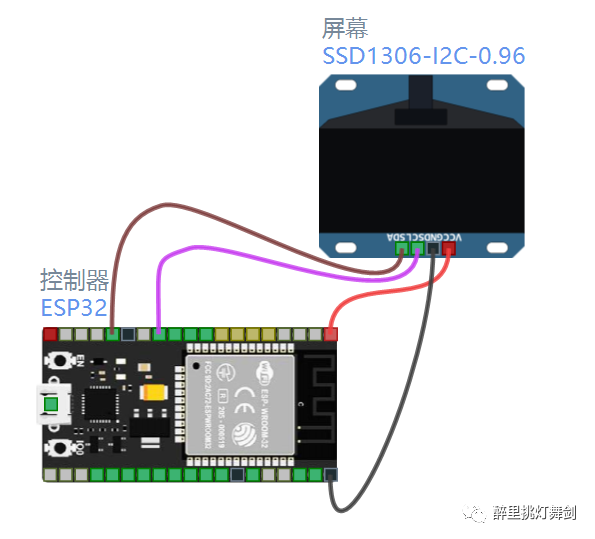

用MicroPython和ESP32 RTC打造一個屬于自己的電子時鐘

什么是邊緣計算盒子(AI算法盒子)?

揭露了一個小小的“探針盒子”竊取用戶隱私的秘密

揭露了一個小小的“探針盒子”竊取用戶隱私的秘密

評論