最近幾年,電話詐騙和騷擾電話一直困擾著我們每個人都生活,嚴重干擾了我們正常的工作和正常的通信往來。在日常生活中,我們幾乎天天收到幾個裝修房子,金融貸款,賣房子等營銷電話。有時,我們的老人經常收到莫名其妙的電話,謊稱是孩子的親戚朋友等幫助打錢。雖然國家相關部門每年進行整頓,但是效果好像也不是那么明顯。目前,我們主要的辦法只能通過手機APP對來電的標識來幫助用戶鑒別是否是騷擾電話。個人認為,這不是一個真正解決問題的辦法,解決騷擾電話的問題還是需要真正從源頭抓起。

同樣,因為基于互聯網的VOIP市場的發展,國外也存在類似的問題。著名的美國運營商AT&T,Verizon等都使用多種很多辦法來解決騷擾電話的問題。但是,效果也不是特別明顯,手機端處理的辦法還是不能徹底解決騷擾電話的源頭問題。最近一年,美國很多運營商都積極采用STIR/SHAKEN加密技術來防止騷擾電話,FCC也不斷呼吁,希望在最近一到兩年把STIR/SHAKEN逐漸發展為一個規范,讓運營商強制使用,同時著名通信設備廠家也逐漸支持了這個功能,以便從源頭徹底解決騷擾電話攔截問題。

下面,我們針對STIR/SHAKEN的使用背景,具體的技術原理,結合SBC部署來攔截騷擾電話進行分析,并且對部署STIR/SHAKEN加密技術目前存在的問題和挑戰進行討論。

1、國內國外騷擾電話存在現狀

中國人可以非常快速接受很多新奇的事務。電話也一樣。1876美國人貝爾發明了第一步電話,就在第二年一個中國人就已經使用了電話。

圖片均來自網絡

郭嵩燾是當時的駐英公使,一次視察英國的工廠時體驗了電話的神奇。他在日記里寫下使用電話的心得體會。

這是中國人第一次接觸并使用電話。郭嵩燾在日記里寫下使用電話的心得體會:“其語言多者亦多不能明,惟此數者分明。”

http://www.360doc.com/content/12/0529/10/5477831_214443366.shtml

誰能想到,他的后代把電話發揮到了極致。騷擾電話已經成為了一個公害。騷擾電話的主要類型分為詐騙電話和利用撥號軟件實現和機器人實現的騷擾電話。如果讀者搜索百度關鍵詞”騷擾電話“的話,出現了大量官方媒體和其他媒體的關于騷擾電話的報道。

但是,騷擾電話的處理和攔截手段不多,很多用戶抱怨運營商不作為,有利益綁定等等說法。很多部門好像也正在落實規定法規等。這些手段都是一些行政手段,究竟有多大的作用我們不得而知。

運營商的態度和行動

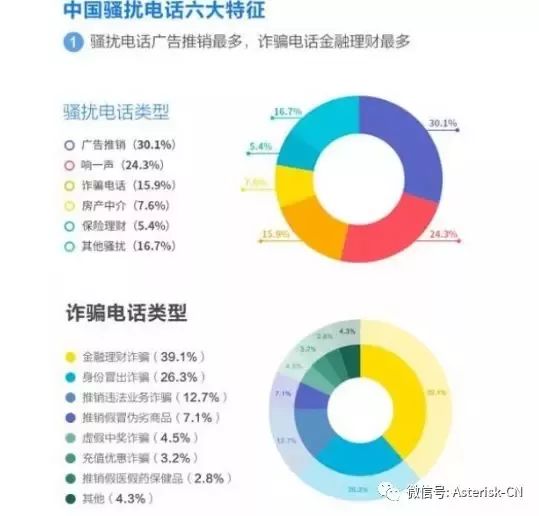

根據飛象網的一份關于騷擾電話的報道,我們可以看到,騷擾電話的幾個特征:

另外,根據這篇報道的建議,作者建議使用手機APP,提高安全意識和控制管理運營商號碼幾個方面來進行處理。這些辦法聽起來非常官方,不能真正解決騷擾電話的問題。

同樣,國外的手機用戶也面臨著類似的問題,通過自動外呼的呼叫中心軟件批量呼叫用戶,讓很多用戶非常反感這些騷擾電話。我們通過幾個數據來介紹一下美國市場的情況。

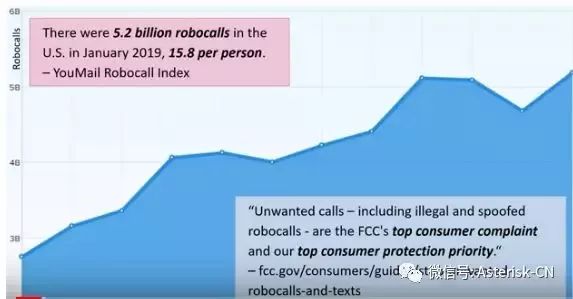

根據YouMail的報道,僅2019年一月份,就產生了5.2 billion 機器人騷擾電話的呼叫,推廣類型包括信用卡推銷,金融產品銷售,詐騙老人等方式。

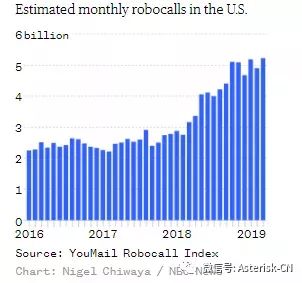

根據NBS News的另外一個調查報告說明,從2016年的2 billion,逐年增加到可能2019年,每個月騷擾電話的6 billion。從發展趨勢來看,美國的騷擾電話也是不斷增加。

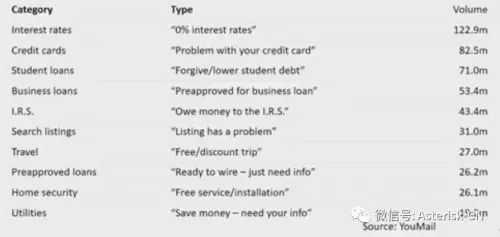

根據YouMail的調查數據,騷擾電話呼叫類型的分布可能和中國有一些不同,缺少了房地產,賣房子的(中國特色),主要分布在信用卡推廣,學生貸款,商業貸款等業務。

因為騷擾電話的干擾,導致很多企業呼叫業務和正常的手機用戶的通信受到了嚴重影響。根據NeuStar的調查報告,企業客戶聯系頻率較低了8%到20%,75%的消費者漏接了重要電話,88%的消費者不愿意接聽陌生人的來電。

2、目前國內攔截騷擾電話的手段

在上面的討論中,我們分別看到了國內和國外的騷擾電話的發布和業務構成。從這些數據來看,業務類型基本上都相同。但是,攔截處理騷擾電話的處理方式可能有所不同。筆者不是相關部門的管理人員,不對管理部門的做法發表評論。筆者僅從一般用戶角度來看觀察對騷擾電話的處理方式包括以下幾種:

發動群眾,自己解決。讓用戶自己安裝手機APP 標記軟件,如果接聽后發現是騷擾電話,那么就做一個標記。同樣電話號碼呼叫到其他用戶,其他用戶就會提示標記屬性。來電是騷擾電話還是其他,這個標記行為完全取決于用戶自己的判斷好惡。

相關部門運營商客戶,下達文件整頓。通過運營商和相關部門對騷擾電話的整頓也可以立竿見影,騷擾電話馬上消失了一段時間。但是,這恰恰說明,運營商明顯部門知道如何處理騷擾電話。這也是比較可行的手段。

運營商攔截,最近幾個運營商都提供了攔截服務,通過短信開通就可以。據說,這個辦法可行,但是也有很多用戶投訴產生了其他問題。

目前,筆者看到的是以上幾種方式來處理騷擾電話。但是,這樣處理的方式可能有幾個方面的問題。用戶標記的方式實際上也是騷擾,計費已經產生,另外標記的主觀性很強,沒有徹底解決騷擾電話這個問題。相關部門的其他整頓具有一定的時效性。一段時間后,騷擾電話又死灰復燃,每年3.15上提到這個問題,就說明根本沒有徹底解決這個問題。所以,我們應該考慮如何從法律角度和技術手段上徹底減少騷擾電話或杜絕騷擾電話。當然,筆者水平有限,運營商肯定有完全有效的辦法來杜絕騷擾電話的呼出。

3、目前國外的現狀和將要采取的措施

因為騷擾電話也涉及了運營商自己的利益,和國內騷擾電話的處理的態度一樣,國外的運營商也有時對騷擾電話聽之任之。因為很多用戶的投訴和FCC的強力介入,美國運營商開始了大規模的通過相關法律并且使用技術手段來杜絕騷擾電話。

根據福布斯發布的新聞,美國著名運營商Verizon 發布了基于手機端的APP來防范騷擾電話。通過此APP可以判斷出呼叫方號碼是否是一個安全的,可信任的用戶來電號碼。

在2018年,美國幾大電信運營商都相繼發布使用STIR-SHAKEN加密技術來杜絕騷擾電話的技術方案和實現路線圖。美國FCC CTO也非常頭疼騷擾電話的問題,他經常收到用戶關于騷擾電話的投訴,表示壓力山大。

現在,美國/加拿大強烈要求運營商配合法律部門制定法律來徹底解決騷擾電話的問題。我們看一下他們具體的行動:

加拿大政府頒布法律要求運營商在2019年3月以前使用STIR/SHAKEN加密技術來解決騷擾電話問題

2018年4月份,ROBOCOP 計費模式啟用,要求電話運營商驗證電話號碼是準確的。

美國FCC發布了使用SHAKEN的時間表,規定在2019年3月份之前使用SHAKEN加密證書方式。

Verizon 響應了FCC的要求,已經在2018年開始部署SHAKEN,大部分部署將在2019年完成。

T-Mobile 和 Comcast也宣布開始使用SHAKEN加密方式來攔截騷擾電話。

And to address the challenges presented by Caller ID spoofing, Verizon is committed to deploying the STIR/SHAKEN authentication standard in our networks

https://ecfsapi.fcc.gov/file/105072444807124/2018%2005%2007%20Verizon%20Robocall%20Ex%20Parte.pdf

美國FCC要求運營商部署STIR/SHAKEN的時間:

4、STIR/SHAKEN技術核心概念

從美國運營商對騷擾電話的態度和部署中,我們可以看到。大部分運營商準備使用STIR/SHAKEN的方式來解決騷擾電話的問題。首先,讓我們來看看關于STIR/SHAKEN 的技術由來。

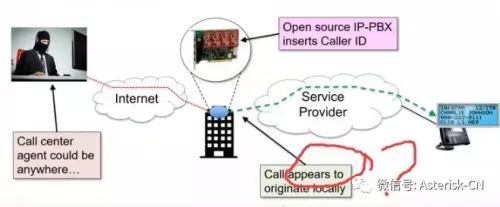

在美國,根據很多數據的統計,以前的傳統PSTN和手機用戶的騷擾電話的數量其實不多,畢竟傳統PSTN網絡的呼出環境是由運營商控制的,手機用戶的呼叫也是由運營商控制的,呼出用戶的身份非常容易確認(這里,中國運營商的除外)。最大的問題是來自于企業IPPBX用戶,因為現在很多基于IP的開源電話系統非常發達,而且可以通過SIP或者其他線路接入到系統中,如果這樣的呼叫通過企業PBX呼出以后,就會導致大量的騷擾電話和缺乏認證的號碼。所以,STRI/SHAKEN協議真正解決的問題是針對企業IPPBX或者呼叫中心產生的呼叫。

通過以上的簡單示例,我們可以知道,其實大部分運營商面對的騷擾電話的都是來自于網絡。根據COMCAST的調查,50%的騷擾電話是來自于IP網絡。因此,IP網絡的管理是一個非常大的挑戰。

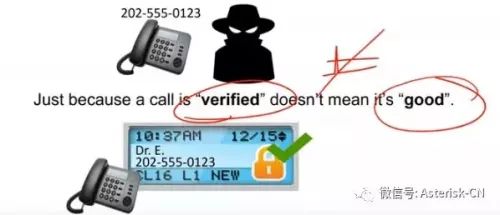

另外,有效的呼入號碼不是一定是可靠的號碼。幾個運營商呼入到本地電話以后,用戶終端看起來是一個本地的正常的號碼,但是本不能說明這個號碼的可信度。很多騷擾電話本身就是一個正常的號碼。因此,運營商必須通過一種機制來對號碼進行標識,說明其用戶號碼的信譽度。

因此,控制網絡呼叫才可以真正解決問題。SHAKEN就是針對互聯網SIP電話的一種呼叫身份驗證機制,通過和STRI認證機制結合來解決騷擾電話攔截問題。

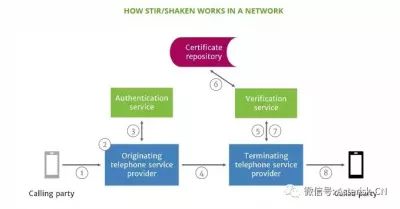

那么,STIR/SHAKEN到底是一種什么協議呢? 簡單來說,其實就是通過呼叫呼出時,對呼叫號碼加認證,呼叫到被呼叫方前,目的地接聽方首先確認這個呼叫的身份。如果是騷擾電話,則過濾。這里需要證書簽發和驗證兩個部分來共同處理呼叫身份問題。這里僅做簡單介紹,在后續章節我們會具體介紹整個呼叫流程的驗證機制。

STIR/SHAKEN需要注意的幾個核心要素:

Secure Telephone Identity Revisited (STIR),參閱rfc8226

Signature-based Handling of Asserted information using toKENs (SHAKEN),參閱draft-ietf-stir-passport-shaken-08

Authenticated Identity Management in the Session Initiation Protocol (SIP),參閱rfc8224。它用來支持簽發認證(Signs)和驗證服務處理(verifies)。

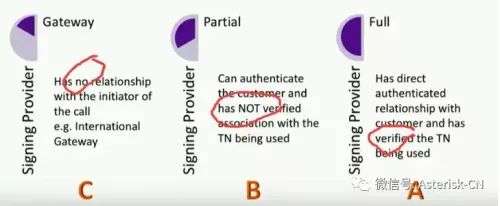

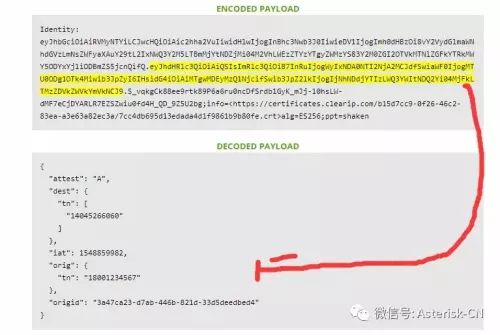

呼叫號碼信譽度分類(Attestation,attest):A,B,C級。對用戶號碼的信譽度進行分類,標識用戶的可信度。

origid原始呼出地址標記,對原始呼出地址進行標記,方便跟蹤呼叫來源。

現在,我們首先介紹一下STIR協議,它的目的是創建電子簽名來支持被呼叫方的認證,可以支持在不同地址的簽名創建和驗證。STIR可以解決用戶和用戶呼叫之間的認證問題。但是,因為IP網絡的發展,STIR已經不能滿足這個要求,所以必須使用SHAKEN來解決運營商和運營商之間的認證問題。

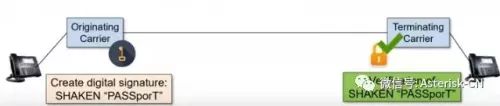

SHAKEN通過STIR來配合運營商解決了安全問題和部署的協調。SHAKEN首先在原始呼叫發起時,創建一個電子證書 PASSporT,然后對呼出的號碼標識一個信譽度分類(attest),最后添加一個origid原始呼叫地址。對端落地后,首先檢測電子證書,然后識別號碼的信譽度來決定是否繼續對終端進行呼叫。

在原始運營商呼叫呼出之前,運營商需要對呼叫號碼標識一個信譽度分類,根據ATIS(ATIS-1000074)的定義,目前的attest定義為A,B和C三個分類:

A-Full Attestation:A類信譽度必須滿足其定義的三個條件和一些附加注意事項。具體的條件參閱ATIS的說明。

B-Partial Attestation:B類信譽度標識必須滿足其定義的三個條件和一些附加注意事項。具體的條件參閱ATIS說明。這里的條件和A類條件的不同在于簽發證書的和呼叫號碼的驗證關聯關系。A類信譽度標識已經獲得驗證關聯,B類信譽度標識沒有獲得驗證關聯。

C-Gateway Attestation:C類信譽度標識必須滿足兩種條件

匯總以上三個分類讀者可以看出其信譽度標識的不同,當然,A分類是最高級別。

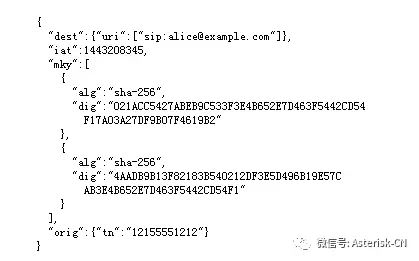

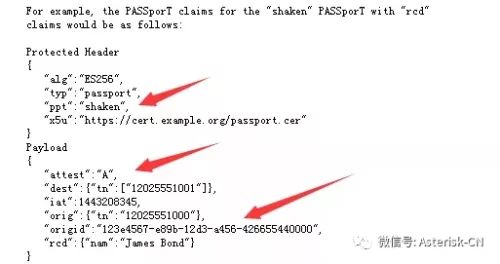

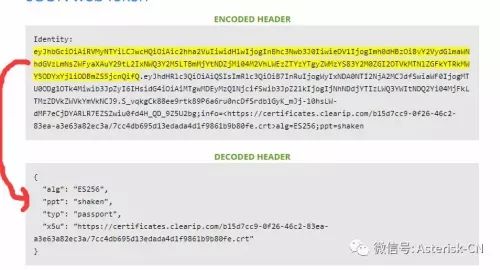

PASSporT提供了一種證書簽發的架構,包括了令牌使用和其類型,payload數據。具體的詳解,讀者可以參閱draft-ietf-stir-passport-11。其頭消息包括了type,alg算法和x5u頭參數設置。另外,其payload包含了目的地地址,SIP賬號信息,tn號碼和初始呼叫地址,orig等參數。

在PASSporT的擴展中,attest應該設置為以上三種信譽度標識,并且是完全大寫字母。擴展規范中增加了SHAKEN的其他參數的支持,包括rcd支持(AS和VS),對此有興趣的讀者可以參閱:

PASSporT Extension for Rich Call Data draft-ietf-stir-passport-rcd-03

https://tools.ietf.org/html/draft-ietf-stir-passport-rcd-03

其擴展到payload構成如下:

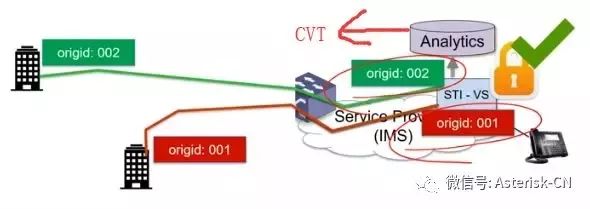

最后,我們介紹一下origid的使用目的。在上面的介紹中,我們已經說明,因為SHAKEN是針對IP網絡中進行證書管理的,為了能夠跟蹤或運營商管理分析管理的要求,origid作為一個重要的參數添加在了PASSporT消息頭中。這樣做的目的在于在呼叫路徑上的運營商可以非常方便跟蹤呼叫來源和初始運營商的地址。IMS的CVT可以通過這些數據來分析此呼叫的信譽度標識,并且保存其相關記錄,同時,運營商之間也可以通過origid加信譽度分類對某些運營商提出相應的報告。

5、STIR/SHAKEN具體的工作流程

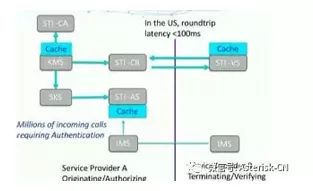

因為現在的主流網絡是IMS的網絡環境,很多網絡電話也來自于IMS網絡中。因此,我們通過比較典型的IMS網絡架構來解釋STIR/SHAKEN的實現過程。

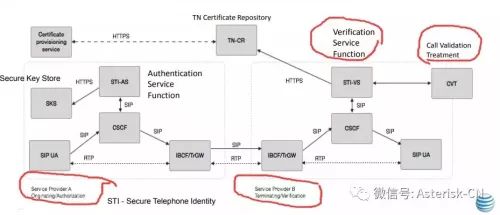

這里,筆者簡單介紹一下在3GPP網絡中負責處理STIR/SHAKEN的幾個核心功能模塊:

STI-AS, 呼叫服務發起方運營商的認證服務和其他應用,負責處理SKS證書和創建PassporT簽名功能和TLS加密傳輸。關于此規范草案說明,讀者可以查閱:draft-ietf-stir-rfc4474bis。

SKS:負責保存Secure Key Store支持STI-AS訪問。

STI-VS:落地運營商的認證驗證服務器支持SIP應用服務器,結合公鑰來驗證呼叫號碼的信譽度標識。關于此規范草案說明,讀者可以查閱:draft-ietf-stir-rfc4474bis。

CVT:一個第三方可選的服務器,可以存儲origid消息,幫助運營商跟蹤原始呼叫方的地址和其他信息,它也可以用來支持對被呼叫方顯示驗證結果。

STI-CR:一個公鑰服務器模塊,通過對證書服務的訪問。

現在,我們通過以上IMS網絡中的STIR/SHAKEN工作原理來具體描述整個STIR/SHAKEN的工作流程。

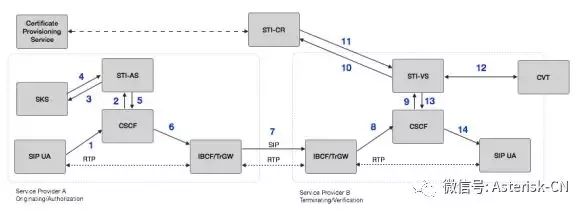

根據ATIS的規范,其處理過程大概經過以下十四個過程:

呼叫方首先UA通過CSCF注冊,對CSCF進行認證要求,然后創建一個INVITE并且攜帶本機的電話號碼身份。

原始呼叫方的CSCF添加一個P-Asserted-Identity身份號碼表示這個原始UA的呼叫號碼。然后CSCF對STI-AS觸發一個IVITE請求。

原始呼叫方運營商首先決定是否可以對這個INVITE請求進行服務合約判斷,是否認定這個用戶和運營商簽定相關服務合同。通過運營商的認定以后,STI-AS對SKS請求一個專門針對此個INVITE的私鑰。

SKS返回一個私鑰,然后STI-AS簽發一個INVITE,在頭消息中使用caller id增加一個STIR值。

STI-AS返回這個INVITE到CSCF。

原始呼叫方運營商CSCF通過路由解析到IBCF設備

然后通過路由地址路由到落地端的IBCF,通過SIP對接。

落地運營商收到INVITE以后,然后路由到落地運營商的CSCF。

落地運營商的CSCF觸發一個INVITE到STI-VS驗證服務模塊。

落地運營商的STI-VS使用身份頭值中的info參數結合STIR的數值決定STI-CR的地址URL,并且對STI-CR發出HTTPS請求。

STI-VS驗證這個證書,然后提取一個公共密鑰。VS根據公共密鑰重建STIR驗證頭消息中的簽名,確認這個caller id是一個有效的caller id,并且是此原始運營商呼叫時的INVITE簽發的。

STI-VS獲得最終消息后,可以對CVT發送一個驗證結果,運營商的CVT模塊,落地運營商的CVT可以對接自己的業務服務器或者第三方的安全策略服務器對其呼叫進行雙方確認,或者保存此結果,以便將來呼叫跟蹤。這里,運營商的CVT服務可以根據運營商的呼叫規范或者相關法律等策略做進一步處理。

根據STI-VS的返回結果和信譽度分類,落地運營商的CSCF然后發送最終的INVITE到落地被呼叫用戶。這里,落地用戶手機也可以顯示其信譽度分類。否則,這個呼叫可以被運營商提前攔截,不會在呼叫到用戶終端,這樣也就不會造成騷擾電話。

如果確認的號碼是一個信譽度分類高的號碼,落地用戶接受這個INVITE請求,接聽電話,然后返回200 OK消息,最后雙方創建RTP語音流。

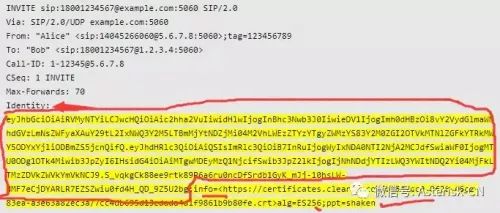

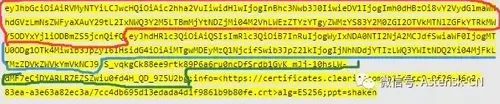

在以上的流程中,我們需要特別注意的是SIP INVITE中的Identity header,示例如下。此示例中包含一個JSON Web Token(JWT)和三個參數(info,alg和ppt)。這三個參數我們在前面有介紹,讀者可以查閱前面內容。其中,JWT包括三個部分(header,payload和簽名)。其中,header和payload是based64 URL JSON格式。

讀者需要注意他們之間的區域(header,payload和簽名),三個部分以逗號分開。

以下示例說明了header的加密和解密結果:

payload 經過加密解密處理以后的結果:

當然,最后一個部分是其簽名在info參數之前:

S_vqkgCk88ee9rtk89P6a6ru0ncDfSrdb1GyK_mJj-10hsLW-dMF7eCjDYARLR7EZSZwiu0fd4H_QD_9Z5U2bg

6、STIR/SHAKEN應用示例

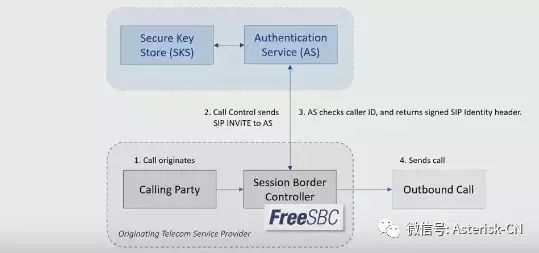

在以上關于IMS網絡中的STIR/SHEAKEN的介紹和STIR/SHAEKN的核心要素的介紹,我們基本上了解了此協議應用的原理和工作機制。先讓我們看一個關于STIR/SHAKEN的演示視頻。視頻中介紹了如何通過STIR/SHAKEN結合著名邊界會話控制器廠家的FreeSBC實現騷擾電話的攔截處理:

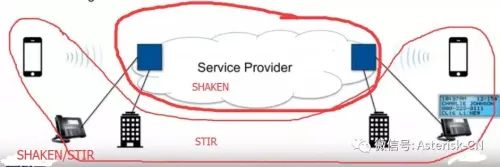

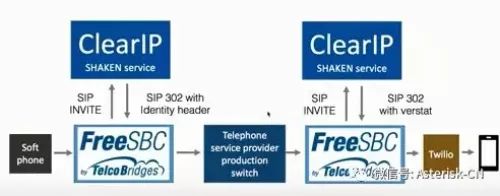

接下來,這個章節,我們結合一個具體的應用實例來進一步說明STIR/SHAKEN是如何應用在實際的工作環境的。首先,運營商之間和相關的通信部門需要一個安全的合作關系,互相之間可以保證證書的安全性:

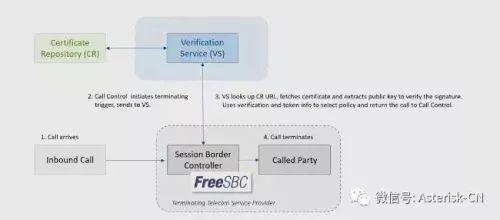

在原始運營商呼叫方的SBC和落地運營商之間的SBC添加處理流程和證書簽發驗證機制。這里,ClearIP是一個基于云平臺的證書簽發驗證服務,SBC通過和SHAKEN服務對接以后,獲取到最終呼叫號碼的結果。落地運營商最后可以根據信譽度分類結果對呼叫號碼進行判斷,然后把判斷結果顯示到客戶終端。如果此號碼屬于一個信譽度較低級別的呼叫號碼,落地運營商的SBC可以拒絕進一步處理,或者直接攔截,無需進一步讓呼叫騷擾用戶。

呼出運營商的SBC處理,在呼出運營商的SBC中添加呼叫方號碼,被呼叫方號碼,時間戳和attest(信譽度分類),和源呼叫運營商ID(Unique originating identifier/origid)。以上參數會結合落地運營商的驗證來確認其呼叫號碼的信譽度和用戶是否接聽的狀態。

呼入運營商落地SBC的處理機制:

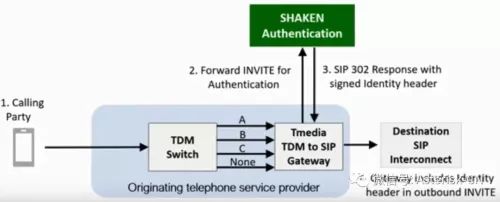

7、TDM/SIP接入設備STIR/SHAKEN解決方案

大家通過我們以上的解釋,可能已經看到,STIR/SHAKEN不能支持傳統的TDM網絡,普通網關產品也不能支持STIR/SHAKEN,需要在網關設備添加一個SHAKEN服務機制來驗證呼叫號碼的屬性。

8、關于STIR/SHAKEN面對的挑戰

任何新技術的發展都會面對很多的問題,騷擾電話攔截的也是一樣的。因為,這個業務本身就關系到了運營商自己的利益,可能一些運營商不會主動部署,因此這里涉及到了管理層面的問題。美國FCC已經非常明確要求運營商在最后期限內必須部署STIR/SHAKEN,同時發布了相關的法律強制要求運營商強制執行。在部署過程中,可能涉及了很多法律和技術層面的問題,我們這里進一步展開討論。

首先,運營商之間需要互相配合,包括兼容性的測試,認證簽發和驗證。這需要政府管理層面的同一規定和協調。另外,國際運營商之間的SIP呼叫如何實現STIR/SHAKEN需要國際業務結算體系和證書驗證的支持。

然后,因為涉及了STI-AS和STI-VS證書簽發和驗證的服務機制,SHAKEN服務必須是具有國家相關部門的權威性和其安全性。關于證書管理的內容,讀者可以查閱以下報告:

Report on Selection of Governance Authority and Timely Deployment of SHAKEN/STIR

http://nanc-chair.org/docs/mtg_docs/May_18_Call_Authentication_Trust_Anchor_NANC_Final_Report.pdf

進一步來說,因為在呼出運營商SBC部署中,信譽度分類的規定又涉及了運營商的呼叫策略管理的問題,如何劃分規定號碼的信譽度分類也是一個運營商之間需要明確的內容。

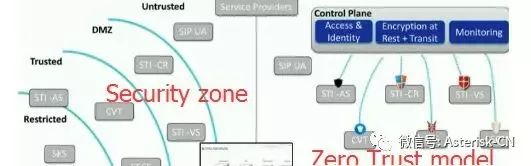

還有關于IMS網絡和其網絡中協議的安全部署問題。網絡技術問題涉及到了從底層基礎設施的證書問題,SIP/RTP TLS加密的安全問題,證書簽發和驗證的token管理和安全問題,以及簽發和驗證服務的部署策略。這些問題都會影響STIR/SHAKEN的部署問題。STI-AS和STI-VS部署的時候還要考慮環境的信任度。這些部署模式也同樣影響STIR/SHAKEN。

網絡傳輸的時延問題。大家知道,因為在呼叫中帶了證書的相關消息,一般每個電話呼叫只有幾分鐘,因此傳輸驗證簽名和響應速度是一個非常大的挑戰。如何保證證書簽名的有效性,如何在大并發呼叫中管理證書和驗證證書都是非常大的挑戰。很多解決方案提供了catch的方式,在本地保存一些數據,保證訪問證書的響應速度:

最后,當然必須談錢的問題。如果通過STIR/SHAKEN方式實現騷擾電話攔截的話,SHAKEN服務的費用是一個應該考慮的因素,增加了SHAKEN服務,相應的花費可能需要提高,電話成本可能會增加。另外,是否對所有的電話都進行信譽度分類標識服務也是需要考慮的問題。

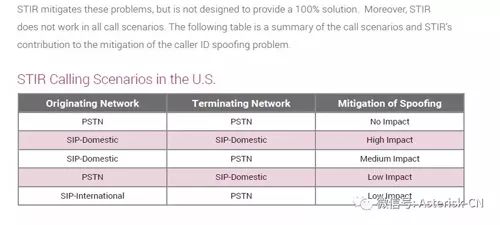

STIR/SHAKEN已經開始在美國運營商之間部署,目前美國運營商網絡部分仍然是PSTN網絡,部分是SIP的網絡。根據Dr. Eric Burger的研究報告來看,

通過STIR/SHAKEN部署以后,國內SIP-SIP之間的呼叫的騷擾電話攔截效果非常好,PSTN-SIP的效果相對較差。但是,筆者相信,隨著TDM生命周期結束越來越近,未來的通信都可能是IP化的,因此攔截效果會逐步提升。

9、總結

在本文章中,我們從技術角度討論了騷擾電話的攔截的部署方式-STIR/SHAKEN。此技術已經被廣泛應用在了美國運營商的IP網絡環境中,對騷擾電話攔截技術是一個非常大的突破。筆者討論了STRI/SHAKEN的技術背景,IMS網絡架構中的具體步驟,還提供一個部署STIR/SHAKEN結合SBC來進行電話攔截的案例。另外,筆者從法律層面,運營商業務層面和技術架構,基礎設備,協議安全加密和證書簽發驗證,證書傳輸等方面討論了需要面對的挑戰。

最后,筆者提醒讀者,因為此技術也是在不斷發展的階段,很多實現方式可能不是非常成熟,需要運營商之間逐步完善。在中國運營商市場和虛擬運營商的網絡環境中也可以部署類似的服務。通過STIR/SHAKEN的技術結合SBC可以從源頭極大降低騷擾電話的問題。

-

SBC

+關注

關注

0文章

76瀏覽量

19163 -

加密技術

+關注

關注

0文章

144瀏覽量

17355 -

呼叫中心

+關注

關注

0文章

62瀏覽量

9263

原文標題:最新技術STIR/SHAKEN結合SBC攔截騷擾電話技術分析

文章出處:【微信號:ctiforumnews,微信公眾號:CTI論壇】歡迎添加關注!文章轉載請注明出處。

發布評論請先 登錄

相關推薦

量子加密技術其實也不安全?

云計算的云數據安全與加密技術

光纖通道存儲區域網絡的加密技術實現

物質特征加密技術的原理是什么?

軟件加密技術和注冊機制加密基礎

芯片的解密技術

封裝技術與加密技術的相關資料推薦

PLC加密技術和解密方法

FDE磁盤加密技術是什么

部署STIR/SHAKEN加密技術目前存在的問題和挑戰

部署STIR/SHAKEN加密技術目前存在的問題和挑戰

評論