美國對于“漏洞裁定”一直都存在爭議——而爭論的焦點在于政府是否應該向廠商披露漏洞。披露的話,用戶就可以打上補丁,從而避免漏洞被利用;如果不披露,那么漏洞就可以為政府所用。具體流程應該如何操作,其實還缺乏數據支持。但美國可以了解一下英國是怎么處理同類問題的。

最近,英國國家網絡安全中心NCSC——英國國家安全機構GCHQ的一個下屬部門,向微軟披露了一個主要漏洞。微軟將這一漏洞命名為“BlueKeep” (漏洞代碼CVE-2019-0708),該漏洞嚴重到需要為已經停止支持WindowsXP和Windows2003系統提供補丁。盡管該漏洞對Windows 8和Windows 10沒有影響,但據說這個漏洞還是相當嚴重的,因為未經驗證的攻擊者可以利用該漏洞完全控制遠程系統。這是受到情報機構青睞的漏洞利用方式,因為情報機構可以以此入侵高安全級別的目標。

其實在這件事情的處理上是存在多種可能性的,但無論是哪種可能性,GCHQ都是贏家。有可能GCHQ發現這個漏洞后就披露該漏洞。也可能該機構發現該漏洞后,秘密利用了這個漏洞,后來由于發現對手捕獲該漏洞后也留作己用,又或者GCHQ發現有人已經在利用此漏洞,隨即公開這一漏洞。這三種可能性都很好地說明了GCHQ的內部處理流程,但是我們希望該機構可以正式披露漏洞:這樣的披露信息有助于各方就漏洞披露的政策進行磋商。

在第一種情況中,GCHQ發現漏洞后,經內部流程后才決定通知微軟公司。這意味著其漏洞裁定流程是一種高度防御傾向的流程——而這是各種情報機構的批評者們想要的流程類型。如果是這樣,人們就會因為GCHQ在發現如此嚴重的漏洞后,及時作出回應,且確保無人利用漏洞,從而對其更信任。這樣的處理方式也向政策制定者和其他人表明,至少在英國,目前的漏洞裁定流程是極為偏向防御的。

在第二種可能性中,GCHQ發現了這個漏洞,將其作為武器利用。考慮到這種漏洞利用的威力,估計任何情報機構都想要利用這樣的漏洞,以便攻擊特別困難的目標。或許,GCHQ有理由相信其對手隨后也會發現這一漏洞,或許是通過對攻擊實施逆向工程來發現漏洞。一個NOBUS(只有自己知道)漏洞就是具備這種特性,但是如果其他人也知道漏洞的存在,危險就極大增加了。所以,干脆通知微軟,讓其大白于天下,就變得很關鍵。

這樣的做法也能體現GCHQ的高度責任感。因為在這種情況下,該機構發現了一個漏洞,利用了這個漏洞(畢竟,GCHQ的工作就是入侵其他電腦),而后,當危險增加時,又公開了漏洞。這樣以來,該機構其實是隱晦地告知了知曉此漏洞的人,GCHQ已經知道有人捕獲了此漏洞。如果是這樣,GCHQ就會因其負責任的行為而獲得贊譽。

而這樣還表明,GCHQ所遵循的漏洞裁定流程雖然傾向于防御,但是會監控事態的變化情況。就像NSA知道“影子經紀人”得到漏洞副本后,向微軟披露“永恒之藍”一樣(影子經紀人在拍賣中告知了工具名稱,NSA隨后則通知了微軟,而微軟也在黑客發布漏洞利用工具之前及時打上了補丁),英國應該也做著同樣的事情。

在這種情況下,GCHQ會遵循“不單方面解除武裝,雙方同時解除”的原則:如果找到一個NOBUS漏洞,則其保持防御狀態。但一旦發現它不再是NOBUS漏洞,則要修補漏洞。如果掌管NSA或是GCHQ,這也可能是我要采取的姿態。

在最后一種可能性中,GCHQ發現對手正在利用此漏洞,所以,一發現漏洞就報告給了微軟。這里要高度評價GCHQ的防御工作。這種防御上的勝利值得稱贊。如果是這樣,對手已知曉GCHQ發現了攻擊后,所以向公眾披露漏洞并不會向對手泄露什么新情況,但卻能讓政策制定者和公眾了解到GCHQ的防御操作。同時,能讓該機構以勝利姿態出現。

上述三種可能性都能樹立GCHQ的正面形象,而且都不會向對手透露什么隱秘信息。在第一種情況中,都不存在對手,而第二和第三種情況中,對手早已知曉漏洞情況。但是公開漏洞會讓公眾有所防御,從而告訴公眾一個有責任感的情報機構是怎么做事的。希望GCHQ能明白,在這種情況中,其保密的屬性最好讓位于公眾利益。

-

微軟

+關注

關注

4文章

6565瀏覽量

103952 -

信息安全

+關注

關注

5文章

649瀏覽量

38876

原文標題:GCHQ的漏洞裁定流程

文章出處:【微信號:EAQapp,微信公眾號:E安全】歡迎添加關注!文章轉載請注明出處。

發布評論請先 登錄

相關推薦

測速電機的工作原理和種類與性能 目前見過最全的 一起來看看吧

無線壓力傳感器應用廣泛,那么讓我們一起來看看他都在哪些領域應用吧!

選2088還是3051?一起來說說TA們的不同~

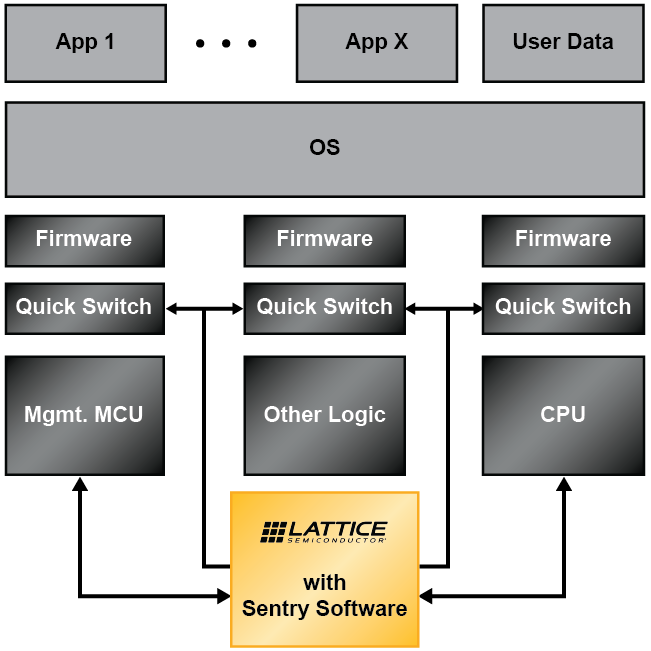

萊迪思助力構建安全和有彈性的數字生態系統

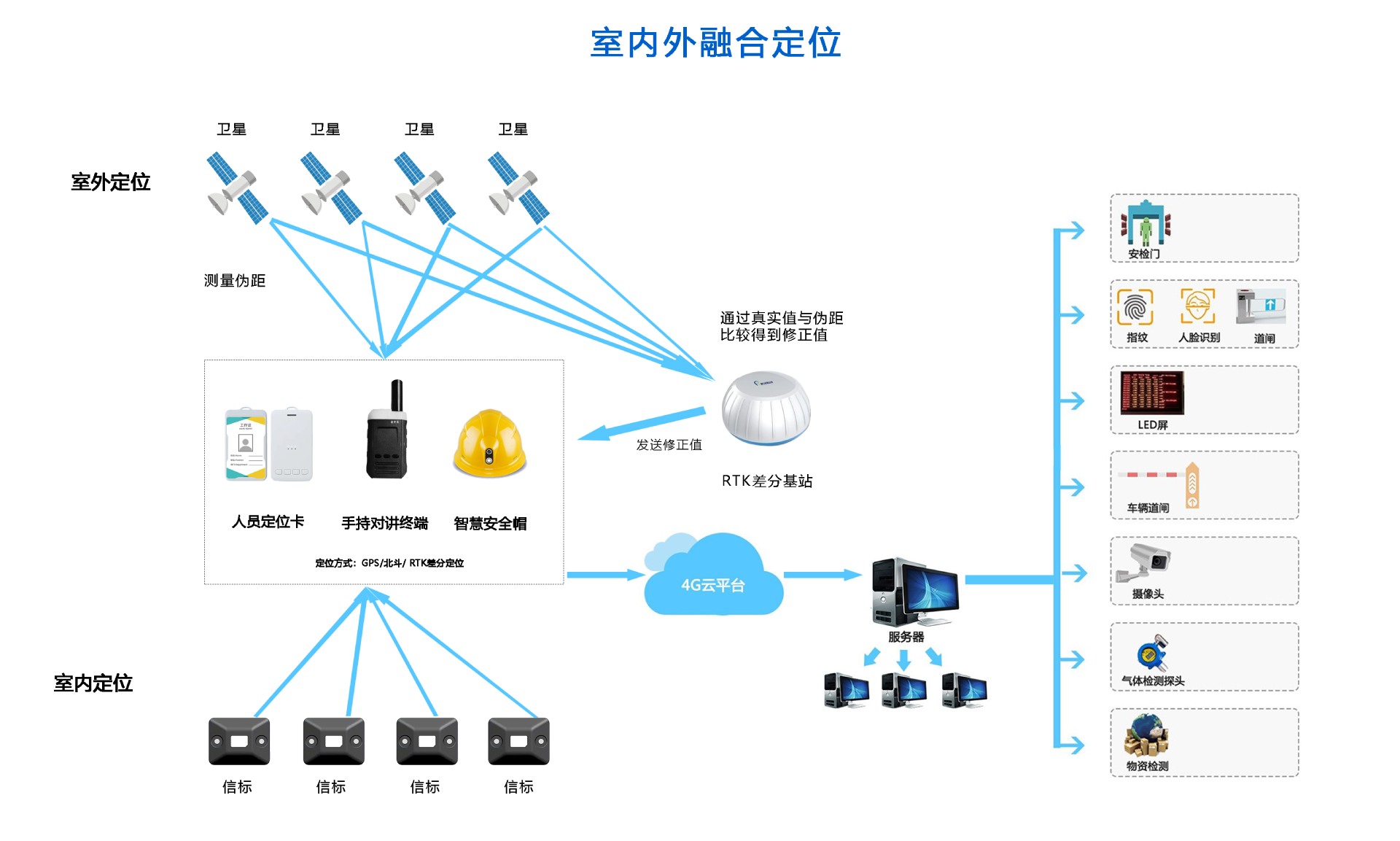

電廠人員定位怎么做?分享電廠人員定位系統解決方案

AI傳感器市場的未來有哪些趨勢?一起來看

影響國家安全的十大新興技術,感知技術在列

六類網線可以和強電一起走嗎

知語云智能科技揭秘:無人機威脅如何破解?國家安全新防線!

能否使用普通IO口模擬PWM波?該怎么做?

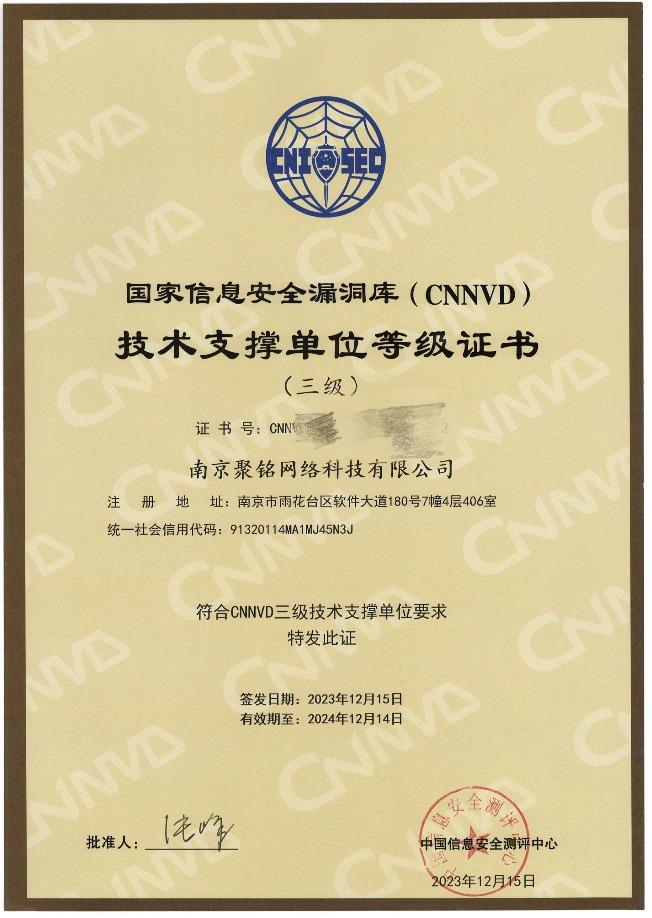

再獲認可,聚銘網絡入選國家信息安全漏洞庫(CNNVD)技術支撐單位

漏洞裁定流程該如何?一起來看看英國國家安全機構GCHQ怎么做

漏洞裁定流程該如何?一起來看看英國國家安全機構GCHQ怎么做

評論