本文則選取典型的智能網(wǎng)聯(lián)汽車網(wǎng)絡(luò)安全攻擊實(shí)例展開詳細(xì)介紹。

2023-08-08 15:17:04 877

877

2602型數(shù)字源表數(shù)模轉(zhuǎn)換器的測試實(shí)例講解

2021-05-11 07:03:22

SQL_約束攻擊

2019-07-16 06:53:21

,軟件一般采用sql注入檢測工具jsky,網(wǎng)站平臺就有億思網(wǎng)站安全平臺檢測工具。MDCSOFT SCAN等。采用MDCSOFT-IPS可以有效的防御SQL注入,XSS攻擊等。防止SQL注入之轉(zhuǎn)義特殊輸入

2018-03-21 14:47:54

簡單的關(guān)于mysql的一次注入

2019-06-27 13:36:36

Altium Designer高清視頻教程,已實(shí)例講解,貼近工程實(shí)際,拿出來跟大家共享。鏈接:http://pan.baidu.com/s/1qWFTx1M 密碼:0rvx

2015-06-02 10:53:26

CC攻擊是DDOS(分布式拒絕服務(wù))的一種,相比其它的DDOS攻擊CC似乎更有技術(shù)含量一些。這種攻擊你見不到虛假IP,見不到特別大的異常流量,但造成服務(wù)器無法進(jìn)行正常連接,聽說一條ADSL足以搞掂

2013-09-10 15:59:44

問題呢?提高緩存命中率使用只讀實(shí)例快速加索引5 使用方式5.1 路徑RDS控制臺->找到具體實(shí)例->CloudDBA->問題診斷->SQL過濾5.2 找到要限制的SQL語句通過

2018-08-06 14:52:51

HUAWEI DevEco Testing注入攻擊測試:以攻為守,守護(hù)OpenHarmony終端安全OpenAtom OpenHarmony(以下簡稱“OpenHarmony”)作為面向全場景的開源

2022-09-15 10:31:46

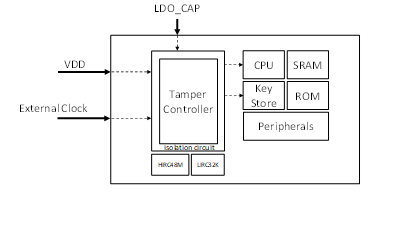

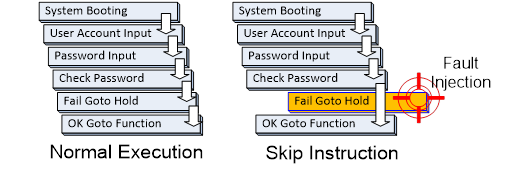

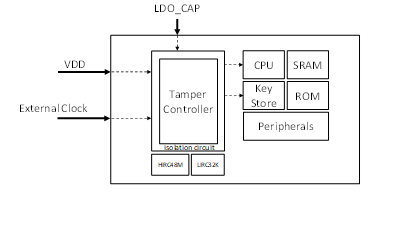

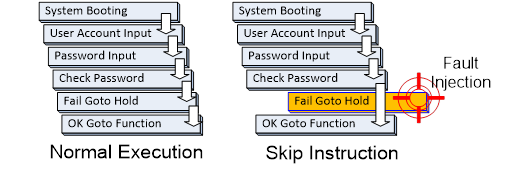

攻擊具有一定的效果。本篇文章將介紹常見的故障注入攻擊方式及其原理,并提出在不增加硬件成本下最有效益的軟件防護(hù)方法,來防護(hù)這些攻擊。

透過Fault Injection攻擊可以做到什么 — 以硬件加解密

2023-08-25 08:23:41

PCB布線設(shè)計(jì)、技巧和實(shí)例講解

2023-09-21 06:02:22

Protel DXP設(shè)計(jì)實(shí)例講解。點(diǎn)擊下載

2019-05-06 17:17:31

靜態(tài)頁面由于動態(tài)頁面打開速度慢,需要頻繁從數(shù)據(jù)庫中調(diào)用大量數(shù)據(jù),對于cc攻擊者來說,甚至只需要幾臺肉雞就可以把網(wǎng)站資源全部消耗,因此動態(tài)頁面很容易受到cc攻擊。正常情況靜態(tài)頁面只有幾十kb,而動態(tài)

2022-01-22 09:48:20

編寫了幾個(gè)非常實(shí)用的sql sever數(shù)據(jù)庫實(shí)例

2018-10-10 11:15:14

重要提示38.2 官方WM_Redraw.c實(shí)例講解38.3官方WM_Sample.c實(shí)例講解(含大量窗口API操作)38.4 官方WM_LateClipping.c實(shí)例講解38.5 官方WM_Video.c實(shí)例講解38.6 總結(jié)

2017-02-19 12:10:41

本帖最后由 eehome 于 2013-1-5 10:02 編輯

從設(shè)計(jì)實(shí)例講解單片機(jī)C語言高階編程

2012-08-17 16:17:43

哪位大神有基于SQL數(shù)據(jù)庫的溫度采集系統(tǒng)的實(shí)例,跪求分享

2017-11-05 20:09:49

基礎(chǔ)模擬電路實(shí)例講解.pdf

2014-08-20 11:25:08

SQL注入防御繞過——寬字節(jié)注入

2019-07-16 16:59:51

的能量損耗數(shù)據(jù),最終,從功率脈沖信號中獲取密碼。雖然這種方法耗時(shí),但可以自動操作。此外,攻擊者還可能采用故障注入攻擊,使微處理器運(yùn)行在工作范圍以外的條件下,從而產(chǎn)生故障信息,導(dǎo)致密碼泄漏。攻擊者也可能

2011-08-11 14:27:27

,把它們轉(zhuǎn)換成主語言調(diào)用語句。SQLCODE:存放每次執(zhí)行SQL語句后返回的代碼簡單得嵌入式SQL編程實(shí)例EXEC SQL BEGIN DECLARE SECTION;char hsno[9]...

2021-11-09 06:24:29

最新防攻擊教程 別人攻擊的使用方法 傳奇防御攻擊 傳奇攻擊方法超級CC 超級穿墻CC 穿金盾CC 穿墻CC攻擊器 防穿墻DDOS 傳奇網(wǎng)關(guān)攻擊 傳奇攻擊器 傳奇登陸攻擊器防范教程DDOS攻擊網(wǎng)站防范

2012-09-06 20:42:50

作者:Bosheng Sun在第 1 部分中,我介紹了在后臺環(huán)路中生成所需高階正弦信號的步驟。今天,我不僅將介紹如何將該正弦信號注入 PFC 控制環(huán)路,而且還將介紹該方法的一個(gè)實(shí)際使用實(shí)例。按照以下

2018-09-12 09:49:51

加密,因此COOKIES中保存的數(shù)據(jù)不可能被解密。因此,黑客試圖用偽造COOKIES攻擊系統(tǒng)變得完全不可能,系統(tǒng)用戶資料變得非常安全。 三、 SQL注入防護(hù) 系統(tǒng)在防SQL注入方面,設(shè)置了四道安全

2012-02-09 17:16:01

轉(zhuǎn)stemwin教程本期教程主要是通過三個(gè)官方的抗鋸齒實(shí)例跟大家講解下抗鋸齒的使用。 27. 1例子一:AA_HiResAntialiasing 27. 2 例子二:AA_HiResPixels

2016-10-14 12:52:25

嵌入式系統(tǒng)設(shè)計(jì)師學(xué)習(xí)筆記二十一:網(wǎng)絡(luò)安全基礎(chǔ)①——網(wǎng)絡(luò)攻擊網(wǎng)絡(luò)攻擊分為兩種:被動攻擊和主動攻擊被動攻擊:指攻擊者從網(wǎng)絡(luò)上竊聽他人的通信內(nèi)容。通常把這類攻擊成為截獲。典型的被動攻擊手段:流量分析:通過

2021-12-23 07:00:40

本次我用最簡單的例子講解labview和SQL serve數(shù)據(jù)庫的SQL 語句的開發(fā),word 講解了本次出現(xiàn)的問題及解決方案;

2015-07-31 14:09:54

本書涵蓋了SQL Server 2005網(wǎng)絡(luò)關(guān)系型數(shù)據(jù)庫的安裝、使用、管理和維護(hù)等各個(gè)層面的知識。全書以SQL Server 2005數(shù)據(jù)庫的應(yīng)用為主線,利用實(shí)例詳細(xì)講解了SQL Server 2005數(shù)據(jù)庫的安裝與

2008-09-28 08:23:16 0

0 SQL Server 2005數(shù)據(jù)庫簡明教程分13章循序漸進(jìn)、深入淺出地講解SQL Server 2005的基本知識和操作,全書結(jié)構(gòu)體現(xiàn)了科學(xué)性、理論性、先進(jìn)性和實(shí)用性。實(shí)例精選且具有代表性,力圖使讀

2008-09-28 08:25:11 0

0 本文主要針對的是三菱FX系列PLC遠(yuǎn)程維護(hù)實(shí)例講解。

2009-04-09 16:34:50 132

132 本章要點(diǎn)

T-SQL語言用于管理SQL Server Database Engine實(shí)例,創(chuàng)建和管理數(shù)據(jù)庫對象,以及插入、檢索、修改和刪除數(shù)據(jù)。T-SQL 是對按照國際標(biāo)準(zhǔn)化組

2009-04-14 15:59:23 0

0 本文首先詳細(xì)分析了Windows 緩沖區(qū)溢出的基本原理和具體流程。在此基礎(chǔ)上,通過對一個(gè)Windows 網(wǎng)絡(luò)緩沖區(qū)溢出攻擊實(shí)例的詳細(xì)調(diào)試分析,研究了Windows 緩沖區(qū)溢出攻擊的整個(gè)過程,

2009-08-28 09:44:35 17

17 基于KSDK的KDS PE工程實(shí)例新建至運(yùn)行講解

2015-12-15 13:50:26 0

0 PIC單片機(jī)之I2C(從模式)實(shí)例講解

2017-01-24 17:21:04 30

30 SQL注入擴(kuò)展移位溢注

2017-09-07 15:06:24 11

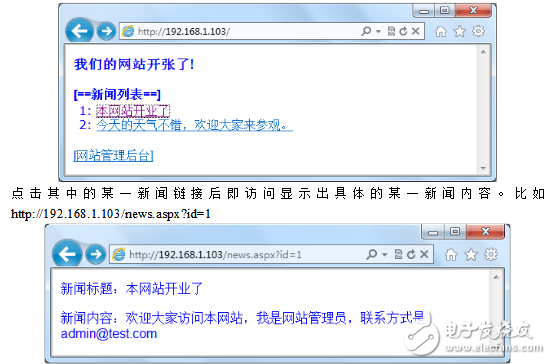

11 最近在研究Web安全相關(guān)的知識,特別是SQL注入類的相關(guān)知識。接觸了一些與SQL注入相關(guān)的工具。周末在家閑著無聊,想把平時(shí)學(xué)的東東結(jié)合起來攻擊一下身邊某個(gè)小伙伴去的公司,看看能不能得逞。不試不知道

2017-10-11 11:53:01 0

0 顯露出來,這些給人們的生活、工作、學(xué)習(xí)都帶來了巨大的損失。面對Web 網(wǎng)站存在的種種安全漏洞問題,文章通過對大量SQL注入攻擊報(bào)文的攻擊特征進(jìn)行總結(jié)分析,結(jié)合SQL注入攻擊的攻擊特征和攻擊原理,提出了一種基于通用規(guī)則的SQL注入攻擊檢測與防御的方法,并利用

2017-10-31 10:57:31 18

18 SQL是用來存取關(guān)系數(shù)據(jù)庫的語言,具有查詢、操縱、定義和控制關(guān)系型數(shù)據(jù)庫的四方面功能。常見的關(guān)系數(shù)據(jù)庫有Oracle,SQLServer,DB2,Sybase。開源不收費(fèi)的有MYSQL,SQLLite等。今天我們主要以MYSQL為例子,講解SQL常用的SQL語句。

2017-11-17 12:39:58 8605

8605

如果一個(gè)普通用戶在使用查詢語句中嵌入另一個(gè)Drop Table語句,那么是否允許執(zhí)行呢?由于Drop語句關(guān)系到數(shù)據(jù)庫的基本對象,故要操作這個(gè)語句用戶必須有相關(guān)的權(quán)限。

2017-11-17 14:40:54 2072

2072

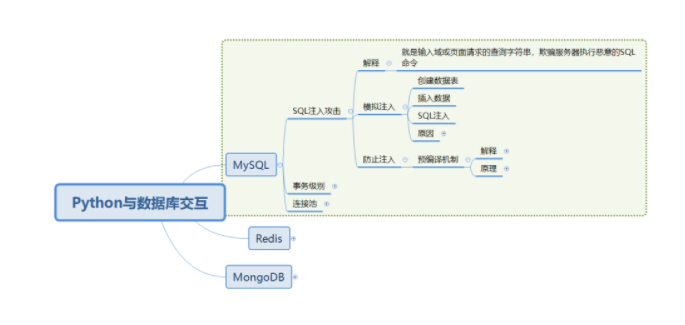

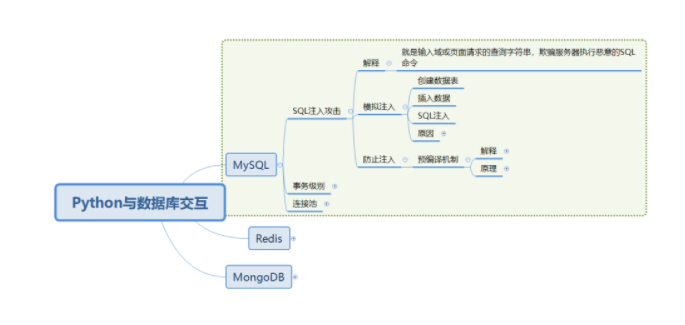

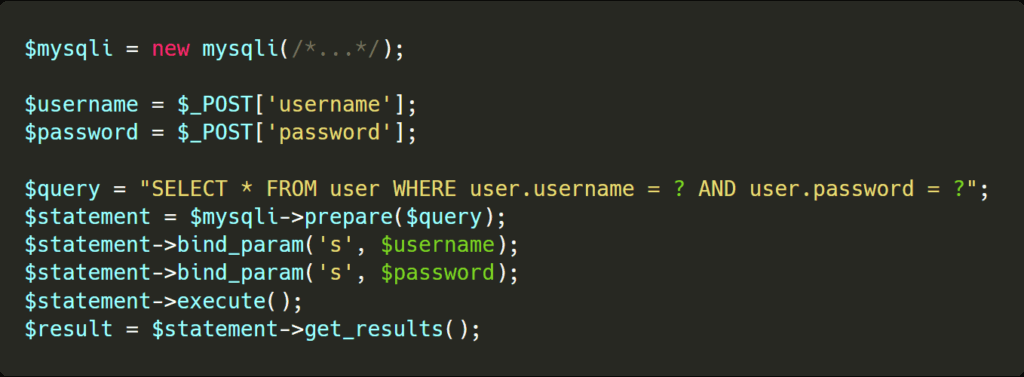

SQL注入即是指web應(yīng)用程序?qū)τ脩糨斎霐?shù)據(jù)的合法性沒有判斷,攻擊者可以在web應(yīng)用程序中事先定義好的查詢語句的結(jié)尾上添加額外的SQL語句,以此來實(shí)現(xiàn)欺騙數(shù)據(jù)庫服務(wù)器執(zhí)行非授權(quán)的任意查詢,從而進(jìn)一步得到相應(yīng)的數(shù)據(jù)信息。

2017-11-17 15:14:00 14891

14891

由于車內(nèi)網(wǎng)的開放性以及協(xié)議缺陷,其總線中數(shù)據(jù)的安全性及有效性分析是目前亟待解決的問題.利用車內(nèi)CAN總線網(wǎng)絡(luò)協(xié)議中車輛速度以及剎車油門等駕駛行為信息,提出了針對車內(nèi)網(wǎng)CAN網(wǎng)絡(luò)數(shù)據(jù)的防注入攻擊模型

2017-12-19 15:39:20 0

0 DoS是DenialofService的簡稱,即拒絕服務(wù),造成DoS的攻擊行為被稱為DoS攻擊,其目的是使計(jì)算機(jī)或網(wǎng)絡(luò)無法提供正常的服務(wù)。最常見的DoS攻擊有計(jì)算機(jī)網(wǎng)絡(luò)帶寬攻擊和連通性攻擊。DoS攻擊是指故意的攻擊網(wǎng)絡(luò)協(xié)議實(shí)現(xiàn)的缺陷或直接通過野蠻手段殘忍地耗盡被攻擊對象的資源。

2018-01-17 15:33:33 39553

39553 SQL注入攻擊是Web應(yīng)用面臨的主要威脅之一,傳統(tǒng)的檢測方法針對客戶端或服務(wù)器端進(jìn)行。通過對SQL注入的一般過程及其流量特征分析,發(fā)現(xiàn)其在請求長度、連接數(shù)以及特征串等方面,與正常流量相比有較大

2018-02-23 09:58:10 1

1 本文的主要內(nèi)容介紹的是TI的DDR3的配置流程使用實(shí)例講解

2018-04-24 10:16:22 9

9 只讀實(shí)例搭載了一個(gè)具備完整多機(jī)并行處理能力的 SQL 執(zhí)行引擎(Fireworks)。它與 DRDS 主實(shí)例上搭載的 SQL 執(zhí)行引擎有顯著差異。DRDS 主實(shí)例的執(zhí)行引擎采用單機(jī)架構(gòu),采取

2018-08-24 17:04:39 161

161 只讀實(shí)例搭載了一個(gè)具備完整多機(jī)并行處理能力的 SQL 執(zhí)行引擎(Fireworks)。它與 DRDS 主實(shí)例上搭載的 SQL 執(zhí)行引擎有顯著差異。DRDS 主實(shí)例的執(zhí)行引擎采用單機(jī)架構(gòu),采取

2018-08-28 15:11:18 152

152 這個(gè)SQL的語法完全兼容MySQL,只是在From的表名前面帶上DBLink。所以,業(yè)務(wù)方只需要使用DMS跨數(shù)據(jù)庫查詢SQL便可輕松解決拆庫之后的跨庫查詢難題,業(yè)務(wù)基本無需改造。

2018-11-03 10:22:57 5570

5570 ),3、客戶端腳本攻擊(Script Insertion),4、跨網(wǎng)站腳本攻擊(Cross Site Scripting, XSS),5、SQL 注入攻擊(SQL injection),6、跨網(wǎng)站請求偽造攻擊

2019-02-25 11:46:30 6

6 網(wǎng)絡(luò)的廣泛應(yīng)用給社會帶來極大便捷,網(wǎng)絡(luò)安全特別是SQL 注入也成為了一個(gè)倍受關(guān)注的問題。與此同時(shí),Java Web 由于其平臺無關(guān)性、“一次編寫、隨處運(yùn)行”,使得越來越多的程序員加入到Java 當(dāng)中。本文在分析了SQL 注入原理的基礎(chǔ)上,提出了幾點(diǎn)Java Web 環(huán)境下防范措施。

2019-02-26 15:59:00 12

12 本文檔的主要內(nèi)容詳細(xì)介紹的是SQL數(shù)據(jù)庫存儲過程進(jìn)行多條件查詢實(shí)例說明。

2019-09-17 10:29:00 2

2 本文檔的主要內(nèi)容詳細(xì)介紹的是電路設(shè)計(jì)教程之電路原理圖的設(shè)計(jì)步驟與實(shí)例講解。

2019-09-20 16:45:37 215

215 近日,SINE安全監(jiān)測中心監(jiān)控到泛微OA系統(tǒng)被爆出存在高危的sql注入漏洞,該移動辦公OA系統(tǒng),在正常使用過程中可以偽造匿名身份來進(jìn)行SQL注入攻擊,獲取用戶等隱私信息。

2019-10-14 11:33:39 965

965 本文檔的主要內(nèi)容詳細(xì)介紹的是SQL的語句練習(xí)程序實(shí)例免費(fèi)下載。

2019-10-29 15:16:40 4

4 本文檔的主要內(nèi)容詳細(xì)介紹的是使用SQL語句創(chuàng)建數(shù)據(jù)庫的實(shí)例詳細(xì)說明。

2019-11-07 14:35:50 19

19 本文檔的主要內(nèi)容詳細(xì)介紹的是FreeRTOS plus的用法實(shí)例講解。

2019-11-07 17:31:45 19

19 本文檔的主要內(nèi)容詳細(xì)介紹的是SQL數(shù)據(jù)庫中dbo注入語句大全的詳細(xì)資料說明

2019-11-20 17:29:52 5

5 網(wǎng)絡(luò)攻擊中,例如常見的Web攻擊、XSS攻擊、SQL注入、CSRF攻擊以及它們的防御手段,都是針對代碼或系統(tǒng)本身發(fā)生的攻擊,另外還有一些攻擊方式發(fā)生在網(wǎng)絡(luò)層或者潛在的攻擊漏洞這里總結(jié)一下。

2019-12-02 14:31:51 8609

8609 在眾多網(wǎng)站上線后出現(xiàn)的安全漏洞問題非常明顯,作為網(wǎng)站安全公司的主管我想給大家分享下在日常網(wǎng)站維護(hù)中碰到的一些防護(hù)黑客攻擊的建議,希望大家的網(wǎng)站都能正常穩(wěn)定運(yùn)行免遭黑客攻擊。

2020-03-30 11:45:45 631

631 相信大家對于學(xué)校們糟糕的網(wǎng)絡(luò)環(huán)境和運(yùn)維手段都早有體會,在此就不多做吐槽了。今天我們來聊一聊SQL注入相關(guān)的內(nèi)容。

2020-04-06 12:22:00 1859

1859 傳說,SQL注入是黑客對數(shù)據(jù)庫進(jìn)行攻擊的常用手段,今天就來介紹一下SQL注入。

2020-06-28 11:15:05 1952

1952 每一個(gè)好習(xí)慣都是一筆財(cái)富,本文基于MySQL,分SQL后悔藥, SQL性能優(yōu)化,SQL規(guī)范優(yōu)雅三個(gè)方向,分享寫SQL的21個(gè)好習(xí)慣,謝謝閱讀,加油哈~ 1. 寫完SQL先explain查看執(zhí)行計(jì)劃

2020-11-14 09:54:27 1566

1566 本文檔的主要內(nèi)容詳細(xì)介紹的是python的經(jīng)典實(shí)例相關(guān)講解。

2021-03-02 15:33:47 9

9 最近我在整理安全漏洞相關(guān)問題,準(zhǔn)備在公司做一次分享。恰好,這段時(shí)間團(tuán)隊(duì)發(fā)現(xiàn)了一個(gè)sql注入漏洞:在一個(gè)公共的分頁功能中,排序字段作為入?yún)ⅲ岸隧撁婵梢宰远x。在分頁sql的mybatis

2021-03-03 15:00:18 1354

1354

本文檔的主要內(nèi)容詳細(xì)介紹的是ProE機(jī)構(gòu)仿真基礎(chǔ)教程實(shí)例講解實(shí)踐免費(fèi)下載。

2021-03-21 11:04:32 10

10 PLC實(shí)例講解之加法指令寫流水燈資源下載

2021-04-01 16:49:50 10

10 的錯誤操作而泄露文中對時(shí)鐘故障的產(chǎn)生原因進(jìn)行了分析,并描述了幾種主要的毛刺注入機(jī)制,包括相同頻率時(shí)鐘切換、不同頻率時(shí)鐘切換以及模糊時(shí)鐘注入。最后介紹了3種時(shí)鐘毛刺注入攻擊的最新實(shí)際運(yùn)用和未來的發(fā)展方向。

2021-04-26 14:20:04 9

9 電子發(fā)燒友網(wǎng)為你提供實(shí)例講解電容資料下載的電子資料下載,更有其他相關(guān)的電路圖、源代碼、課件教程、中文資料、英文資料、參考設(shè)計(jì)、用戶指南、解決方案等資料,希望可以幫助到廣大的電子工程師們。

2021-04-28 08:53:57 10

10 訓(xùn)練SQL注入的sqil-labs-master闖關(guān)游戲

2021-05-14 09:31:58 0

0 密鑰的未知字節(jié)長度。結(jié)合注入故障后輸出的錯誤密文,可通過窮舉猜測的方式恢復(fù)初始密鑰未知字節(jié)。攻擊測試結(jié)果表明,通過該方法執(zhí)行一次有效故障注入攻擊能得到4字節(jié)長度初始密鑰,即對于128位AES算法,攻擊者僅需猜測4×23次就

2021-06-08 14:16:35 4

4 實(shí)例制作一個(gè)51單片機(jī)連接PS2鍵盤講解(單片機(jī)原理及應(yīng)用技術(shù))-該文檔為實(shí)例制作一個(gè)51單片機(jī)連接PS2鍵盤講解資料,講解的還不錯,感興趣的可以下載看看…………………………

2021-07-22 12:11:41 35

35 ,傳遞給Web服務(wù)器,進(jìn)而傳給數(shù)據(jù)庫服務(wù)器以執(zhí)行數(shù)據(jù)庫命令。 如Web應(yīng)用程序的開發(fā)人員對用戶所輸入的數(shù)據(jù)或cookie等內(nèi)容不進(jìn)行過濾或驗(yàn)證(即存在注入點(diǎn))就直接傳輸給數(shù)據(jù)庫,就可能導(dǎo)致拼接的SQL被執(zhí)行,獲取對數(shù)據(jù)庫的信息以及提權(quán),發(fā)生SQL注入攻擊。 SQL的

2021-08-04 17:40:47 4623

4623 危害的是網(wǎng)站的用戶,而不是網(wǎng)站,xss的危害性在所有web漏洞威脅性排名第二,僅次于sql注入,68%的網(wǎng)站可能存在xss攻擊。 xss威力有多大? 1、利用iframe、frame欺騙用戶進(jìn)行操作,甚至能導(dǎo)致網(wǎng)銀被盜。 2、 訪問頁面大的xss漏洞,可以用特殊的代碼,讓用戶

2021-08-04 18:00:17 3488

3488 Oracle數(shù)據(jù)庫鏈接建立技巧與實(shí)例講解(電源技術(shù)圖解大全)-該文檔為Oracle數(shù)據(jù)庫鏈接建立技巧與實(shí)例講解文檔,是一份不錯的參考資料,感興趣的可以下載看看,,,,,,,,,,,,,,,,,

2021-09-22 13:43:43 7

7 ORACLE數(shù)據(jù)庫教程-SQL使用講解(普德新星電源技術(shù)有限公司最新招聘信息)-該文檔為ORACLE數(shù)據(jù)庫教程-SQL使用講解文檔,是一份還算不錯的參考文檔,感興趣的可以下載看看,,,,,,,,,,,

2021-09-28 10:27:51 4

4 的信息或利益,我們所能夠知道的是,黑客所使用的方法,就是一般廣為信息安全所知的故障注入攻擊方式,由于這種攻擊方式具有簡單、低成本、設(shè)備取得容易等優(yōu)點(diǎn),所以廣為黑客們所使用,甚至市面上也有專門的套件販賣。 既然有攻擊就會有對應(yīng)的防護(hù),而防護(hù)

2021-11-02 09:46:44 1222

1222

,把它們轉(zhuǎn)換成主語言調(diào)用語句。SQLCODE:存放每次執(zhí)行SQL語句后返回的代碼簡單得嵌入式SQL編程實(shí)例EXEC SQL BEGIN DECLARE SECTION;char hsno[9]...

2021-11-04 09:21:00 17

17 OLED顯示模塊(原理講解、STM32實(shí)例操作)

2021-11-30 14:51:06 67

67 為守護(hù)OpenHarmony終端安全,HUAWEI DevEco Testing安全測試團(tuán)隊(duì)帶來了成熟的安全解決方案——注入攻擊測試。

2022-09-08 10:16:22 1242

1242 上一節(jié),我們已經(jīng)介紹了基本的SQL查詢語句,常見的SQL注入類型,DVWA靶場演示SQL注入。學(xué)習(xí)了上一節(jié)我們可以做到執(zhí)行任意SQL語句,主要可以對數(shù)據(jù)庫的數(shù)據(jù)進(jìn)行操作,但是不能對服務(wù)器和應(yīng)用進(jìn)一步控制,本節(jié)就介紹下在有sql注入的情況下如何進(jìn)行下一步的滲透,獲取到服務(wù)器權(quán)限。

2022-09-21 14:45:20 2262

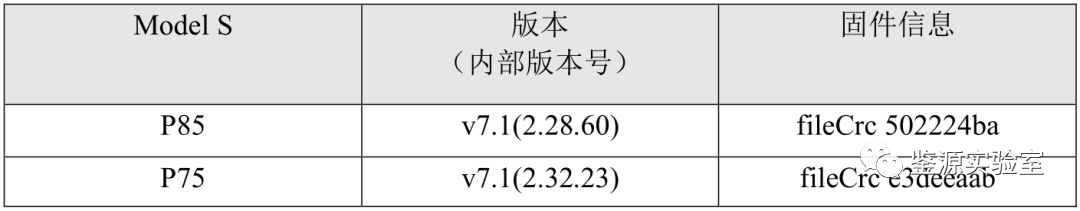

2262 CVE-2022-1262,多款D-Link 路由器固件映像上的 /bin/protest二進(jìn)制文件容易受到命令注入的攻擊。這允許經(jīng)過身份驗(yàn)證的攻擊者以 root 身份執(zhí)行任意 shell 命令,并且可以很容易地用于在設(shè)備上獲取 root shell。

2022-09-22 16:23:03 1209

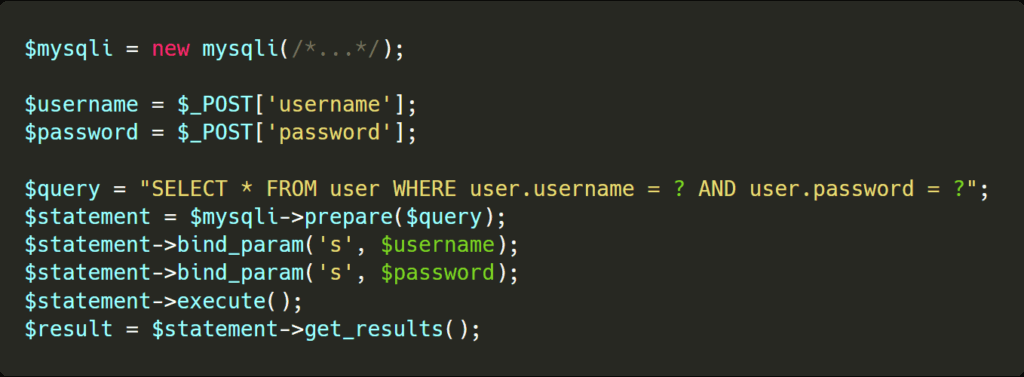

1209 SQL注入漏洞作為WEB安全的最常見的漏洞之一,在java中隨著預(yù)編譯與各種ORM框架的使用,注入問題也越來越少。新手代碼審計(jì)者往往對Java Web應(yīng)用的多個(gè)框架組合而心生畏懼,不知如何下手,希望通過Mybatis框架使用不當(dāng)導(dǎo)致的SQL注入問題為例,能夠拋磚引玉給新手一些思路。

2022-10-17 11:16:43 955

955 作者名: 今天給大家講解的是SQL注入中的http請求頭注入,這種注入方式平時(shí)用的非常多,上次看別人面試時(shí)遇到了,就再來深究一下,研究其中的原理,利用方式等等 一、HTTP請求頭 1、HTTP介紹

2023-01-14 11:22:10 2649

2649 在能夠?qū)?b class="flag-6" style="color: red">SQL語句的地方,outfile、dumpfile、drop database等都被禁止,一般進(jìn)行SQL注入來getshell或刪庫的方式行不通了。

2023-02-03 17:32:12 1410

1410 本項(xiàng)目主要是通過SQL注入案例來讓大家了解如何防范SQL攻擊,希望對大家有所幫助

2023-02-24 14:42:04 345

345

支持手動靈活的進(jìn)行SQL注入繞過,可自定義進(jìn)行字符替換等繞過注入防護(hù)。本工具為滲透測試人員、信息安全工程師等掌握SQL注入技能的人員設(shè)計(jì),需要使用人員對SQL注入有一定了解。

2023-03-07 10:26:15 1518

1518 9SQL4952-9SQL4954-9SQL4958 系列數(shù)據(jù)表

2023-03-13 20:20:38 0

0 9SQL4952-9SQL4954-9SQL4958 系列數(shù)據(jù)表

2023-07-05 19:04:06 0

0 很明顯,SQL注入攻擊會造成嚴(yán)重的經(jīng)濟(jì)和聲譽(yù)后果。為了避免成為這種攻擊的受害者,開發(fā)人員必須采取主動措施保護(hù)他們的系統(tǒng)免受惡意行為者的攻擊。以下是開發(fā)人員和組織防止SQL注入攻擊的五大最佳實(shí)踐:

2023-07-16 11:46:26 405

405 M2354錯誤注入攻擊(Fault Injection Attack)防護(hù)

2023-08-10 11:12:19 395

395

針對M2351系列故障注入攻擊的軟件防護(hù)措施

2023-08-11 14:57:23 453

453

SQL注入即是指web應(yīng)用程序?qū)τ脩糨斎霐?shù)據(jù)的合法性沒有判斷或過濾不嚴(yán),攻擊者可以在web應(yīng)用程序中事先定義好的查詢語句的結(jié)尾上添加額外的SQL語句,在管理員不知情的情況下實(shí)現(xiàn)非法操作,以此來實(shí)現(xiàn)欺騙數(shù)據(jù)庫服務(wù)器執(zhí)行非授權(quán)的任意查詢,從而進(jìn)一步得到相應(yīng)的數(shù)據(jù)信息。

2023-09-25 10:43:21 411

411

什么是sql注入?SQL注入(SQLi)是一種執(zhí)行惡意SQL語句的注入攻擊。攻擊者可能會利用 SQL 注入漏洞來繞過應(yīng)用程序安全措施。典型的SQLi攻擊會通過添加、刪除和修改數(shù)據(jù)庫中的記錄來繞過

2023-10-07 17:29:54 2360

2360

Java項(xiàng)目防止SQL注入方式

這里總結(jié)4種:

PreparedStatement防止SQL注入

mybatis中#{}防止SQL注入

對請求參數(shù)的敏感詞匯進(jìn)行過濾

nginx反向代理防止SQL注入

2023-10-16 14:26:34 208

208 的不同類型及其實(shí)例。 SELECT語句 SELECT語句是SQL中最常用的查詢語句。它用于從表中選擇數(shù)據(jù),并可以使用不同的條件進(jìn)行篩選。下面是一些SELECT語句的實(shí)例: a. 簡單的SELECT語句

2023-11-17 15:06:29 516

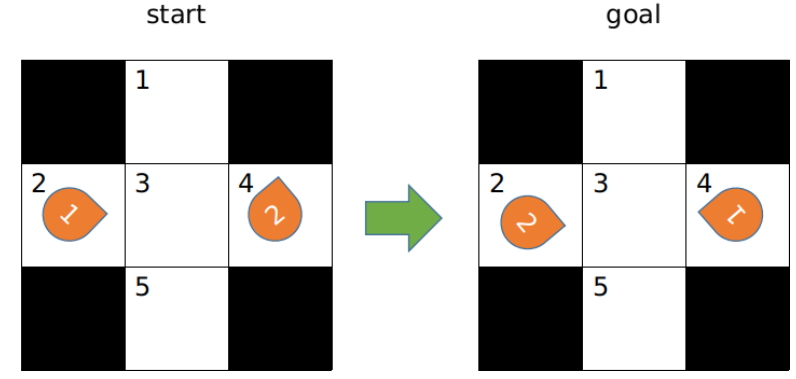

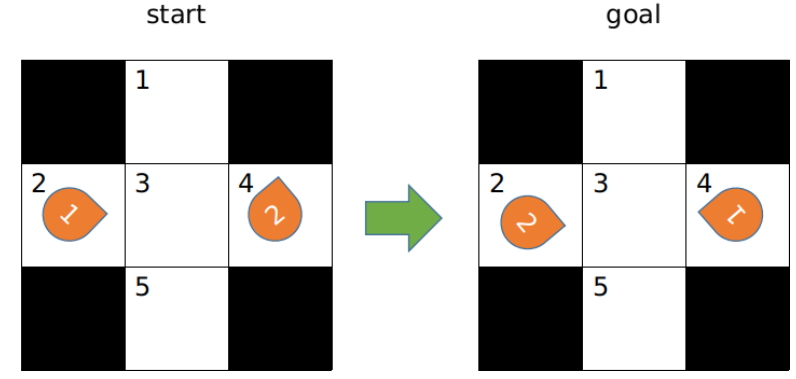

516 實(shí)例講解 以下將通過一個(gè)簡單的實(shí)例講解CBS的基本過程,實(shí)例如圖2所示。 圖2 初始和目標(biāo)狀態(tài) CBS的搜索過程如圖3所示。 圖3 CBS搜索過程 CBS開始時(shí)沒有沖突約束,每個(gè)機(jī)器人按照各自的路徑

2023-11-17 16:44:10 216

216

電解電容在SVG產(chǎn)品中應(yīng)用實(shí)例及計(jì)算實(shí)例講解

2023-11-23 09:04:45 408

408

SQL 1:從 idc_evaluating 數(shù)據(jù)庫的 ns_active_ip 表中查詢省份代碼為 110000 的所有行數(shù)據(jù)

2023-11-30 11:33:50 253

253 SQL中的全外連接是什么? 在SQL中,F(xiàn)ULLOUTERJOIN組合左外連接和右外連接的結(jié)果,并返回連接子句兩側(cè)表中的所有(匹配或不匹配)行。接下面sojson給大家詳細(xì)講解。 ? 圖解:SQL

2024-03-19 18:28:47 491

491

電子發(fā)燒友App

電子發(fā)燒友App

評論