運營技術(OT)和工業(yè)控制系統(tǒng)(ICS)的網絡安全性大大落后于企業(yè)IT的網絡安全性,這樣說毫不為過。隨著工業(yè)物聯網(IIoT)的發(fā)展,這一差距必須縮小,不僅要對制造過程的安全進行防護,還要保護能源、健康和運輸等關鍵基礎設施。

?

隨著連接數的增加,越來越多的設備接入到網絡,以實現遠程監(jiān)控、軟件更新、更好的數據分析以及系統(tǒng)自動化,攻擊面隨之大大增加,保護網絡免受攻擊成為企業(yè)當務之急。這些攻擊不只是針對關鍵的基礎架構(例如2013/14俄羅斯黑客組織“蜻蜓”攻擊),而是可能發(fā)生在所有系統(tǒng)中(例如由WannaCry演變的惡意軟件導致TSMC在2018年停工)。

據Verizon發(fā)布的最新數據泄露調查報告顯示,僅就制造業(yè)而言,過去一年中就有200多次間諜型安全攻擊,以及700多次經濟型攻擊。

行業(yè)標準的制定、認可和認證對于保護此類系統(tǒng)發(fā)揮著重要作用。

工業(yè)物聯網的演進

OT的網絡安全性之所以落后,很大程度是因為許多傳統(tǒng)的系統(tǒng)都是為非聯網世界而創(chuàng)建的。盡管攻擊事件早在80年代就時有發(fā)生(例如1982年報道的CIA對蘇聯天然氣基礎設施的攻擊),但那時的攻擊機會要少一些,并且黑客入侵更困難。

實際上,直到世紀之交以太網出現以后,OT系統(tǒng)才廣泛連接起來。也就是說,目前在用的許多組件并未針對TCP/IP連接應用而設計,也未針對工業(yè)電子設備的某些通信協議(例如Modbus)進行設計。

此外,許多擁有這類系統(tǒng)的組織希望從孤立的OT模型轉變?yōu)榛ヂ摰腎T甚至IIoT模型,從而更有效地使用數據。如果使用傳統(tǒng)的舊設備,將數據從工廠的一端傳到另一端時,必須打開防火墻端口和針孔,這樣會增加被攻擊的可能。

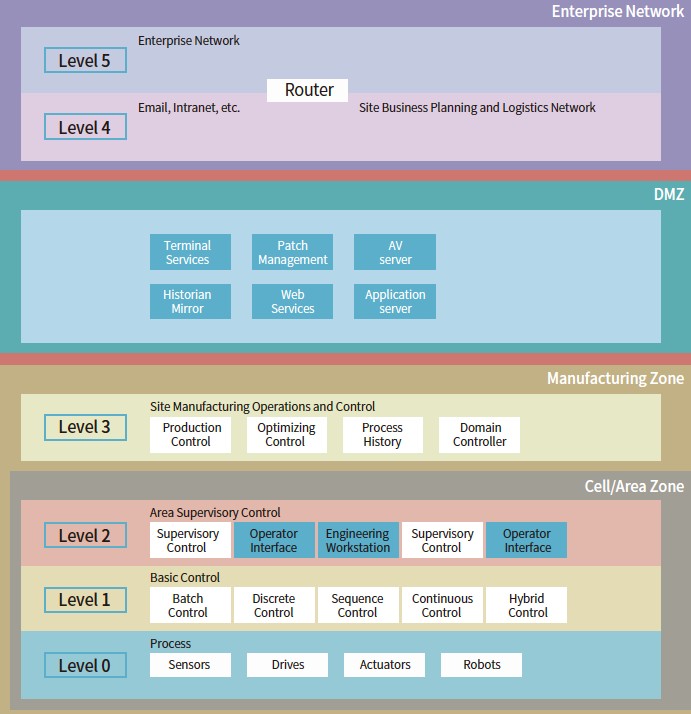

從本質上講,OT系統(tǒng)是分層的,安全標準通常符合Purdue模型。在Purdue模型中,網絡分為不同的功能層:從第0層(傳感器和執(zhí)行器),往上通過OT環(huán)境,到最高的第5層,即公司的企業(yè)IT網絡。數據流經這些層,ICS將根據工廠數據和業(yè)務的具體情況來調整性能或設定交貨時間表。

圖1:Purdue模型。

Purdue模型也適合IIoT設備。可以說每個物聯網設備都是一個現成的Purdue模型,包含一個傳感器和一個處理器,并且連接到企業(yè)網絡。但是,對于遠程監(jiān)控設備(如智慧城市中使用的設備),系統(tǒng)不只是連接到企業(yè)網絡,還可以直接連接到云(第6層),因而更易受到來自互聯網的攻擊。

安全標準和法規(guī)

互聯網對我們的經濟和社會生活越來越重要,整個價值鏈中不斷出現創(chuàng)新,因此需要制定標準和法規(guī)來保護所有參與者免受惡意攻擊。

在預定義M2M模型中,系統(tǒng)是由一家(或很少幾家)供應商提供的已知設備構成的,每個設備都可以信任。這種舊模型意味著專有協議只能專門針對某一家供應商來實施,例如,ABB或Honeywell,它們各不相同,甚至互相矛盾。現在我們身處的世界已經發(fā)生了變化。

變化是因為使用了IIoT系統(tǒng)。設備來自多家供應商,傳感器也遠程連接到LoRa或5G等廣域網(WAN),因此需要為整個生態(tài)系統(tǒng)制定標準。

然而,可選擇的標準太多是個大問題,面對如此眾多的標準制定機構,難怪TüV萊茵《2019年網絡安全趨勢》報告發(fā)出警告:“工業(yè)物聯網面臨標準的巨大挑戰(zhàn)。”

值得一提的標準包括美國國家標準技術研究院(NIST)的通用標準SP 800-82和ISA/IEC 62443,以及由政府機構制定的一些特定行業(yè)標準和指南。還有由ABB、通用電氣和西門子等大廠提供的特定供應商標準。

還要注意的是,沒有哪一種標準從傳感器到云全都適用。另外,標準之間通常存在一些沖突和矛盾,導致不兼容和/或不合規(guī)。但這種情形在OT/IIoT領域變得越來越少見,我們通常會看到標準的融合。現在,甚至連供應商的協議都引用了其他標準,例如SP 800-82,特別是ISA/IEC 62443。

SP 800-82

SP 800-82由NIST于15年前發(fā)布,是ICS和監(jiān)督控制與數據采集(SCADA)系統(tǒng)的網絡安全標準。

它專門解決ICS安全威脅和漏洞,涉及風險管理、推薦方法、體系架構和工具。每次更新后,例如為重要性分別是低、中、高的ICS設備添加量身定制的安全基準,標準會變得更全面。

NIST也在著手解決中等規(guī)模的公司對ICS安全性的擔憂,開始增加用于機器人、智能運輸和化學處理的測試設備。

ISA/IEC 62443

ISA/IEC 62443可能是最重要的ICS網絡安全標準,不僅適用于供應商,也適用于ICS用戶。

與SP 800-82標準相比,這些規(guī)范更專注于工業(yè)控制應用。它們提供了一個靈活的框架,防止當前和未來的工業(yè)自動化和控制系統(tǒng)出現安全漏洞。

與SP 800-82一樣,這些規(guī)范旨在防止對公眾和員工造成危害、喪失公信力、違反法規(guī)要求、IP盜竊、經濟損失和國家安全攻擊,已成為許多特定行業(yè)標準的基礎。

與Purdue模型一樣,它們也是分層的,共分為四層:常規(guī)、策略和過程、系統(tǒng)、組件。這些標準目前尚未全部發(fā)布,特別值得一提的有四個:62443-2-4(系統(tǒng)集成策略)、62443-4-1(安全開發(fā)生命周期要求)、62443-4-2(組件安全規(guī)范)和62443-3-3(安全性要求和等級)。

這些標準十分詳細,涵蓋整個工業(yè)控制領域,并且描述了每一層的安全要求,包括保護正常運行、知識產權和安全性,同時對IIoT生態(tài)系統(tǒng)中的每個參與者都有明確的要求。現在,各供應商指南和特定行業(yè)標準(能源產生)通常基于62443,并翻譯了相關部分以適合該行業(yè)的語言和協議。

聯合國歐洲經濟委員會的通用網絡安全監(jiān)管框架集成了ISA/IEC 62443,美國的NIST SP 800-82也與它保持一致。

值得一提的是,該標準因收費昂貴而受到批評,這可能會阻止或減緩其應用速度。

特定行業(yè)標準

如前所述,許多特定行業(yè)標準都是用來保護關鍵基礎設施的,例如電網。美國能源部與美國網絡安全和基礎設施安全局(CISA)合作開發(fā)了基于ISA/IEC 62443的標準。為了最有效地使用這些標準,該組織以圖表形式提出了建議。

這些標準也符合英國國家網絡安全中心開發(fā)的能源基礎設施指南。

標準內容經常重復,而且還需要進一步的解釋和實現。如何確保每個人都以同樣的方式解釋這些標準,以及如何衡量合規(guī)程度?當每個傳感器和每個控制系統(tǒng)不同時,可以使用認證系統(tǒng)。

現在政府規(guī)定關鍵基礎架構必須滿足一定級別的安全性,安全攻擊通常集中在薄弱點。購買IIoT設備時,務必詢問供應商是否對設備進行了充分的滲透測試,以及能否像其他供應商一樣滿足所有要求。

以能源為例,如何確保接入網絡的所有智能電表可以信任?我們必須建立信任,然后通過這些通用標準來實現信任。

其中一部分正在發(fā)生變化,美國國防部2020年宣布了“網絡安全成熟度模型認證”計劃。

網絡安全曾是采購環(huán)節(jié)的第四大要素(其它三大要素是成本、進程和績效),現在已逐漸成為采購的基礎。此外,現在還要求第三方評估。

但是成本與安全性是互相沖突的,若要對這些系統(tǒng)進行全面認證,成本極高。再加上缺乏認證機構,就很容易理解為什么許多行業(yè)現在仍在使用自我認證。

由于不存在一種普適的方法,所以各組織仍然必須根據具體情況來制定標準。很重要的一點是這些組織需要擁有足夠的專家,從運營和戰(zhàn)略上來確定自身情況,然后進行最好的實踐。但是目前專業(yè)人才嚴重短缺。

零信任,向IIoT、云和邊緣計算發(fā)展

基礎架構的管理方式已發(fā)生了巨大變化。現在,傳感器遠程安裝并通過WAN返回信息,在這種情況下,隔離其中一些功能(包括控制和分析功能)變得更加困難。

在Covid-19疫情下,需要為在家上班的人們提供遠程接入監(jiān)控系統(tǒng),增強安全性的要求變得更加迫切。

因此,需要在ISA/IEC 62443和NIST SP 800-82之外制定新的標準,使其更好地應用于IIoT以及在工業(yè)環(huán)境中引入云和邊緣計算的情況。

從歷史來看,OT安全源于絕對信任,而這又建立在假定網絡可以信任的基礎上。系統(tǒng)不再由某一個供應商提供。不同供應商提供的IIoT設備數量越來越多,依靠絕對信任已經不夠了。我們需要“零信任”網絡,在這種網絡中,設備關系和安全狀態(tài)可以信任,設備抵抗不可信環(huán)境的能力更強。實際上,這是聯網安全基金會智能建筑工作組的重心。

IT正朝著這個方向發(fā)展,IIoT世界也應如此。確實,供應商和標準組織一直觀注著設備的自動部署,例如,英特爾已向FIDO聯盟提交了“安全設備啟用”方案。

在現實世界中(如智慧城市部署),這意味著未來的傳感器可以即插即用,設備知道在與基礎設施的其他部分建立信任關系時要跟誰聯系。

邊緣計算和AI的部署將加速其發(fā)展,傳感器、執(zhí)行器和控制系統(tǒng)將變得更加智能:在收集數據時,他們還可以檢查數據的有效性。

安全可靠的芯片、軟件和基于云的管理系統(tǒng),它們之間的通信也必須安全和可信,才能得到強健的基礎設施。但這也意味著必須建立標準和認證。

隨著連接性的不斷增加,安全漏洞越來越多,防火墻并不是有效的解決方案。防火墻會導致人們產生錯誤的安全感,實際上并不能真正保護關鍵的系統(tǒng)。在我們身處的世界,所有人都可以發(fā)揮作用,確保連接安全。人們希望IIoT系統(tǒng)更加智能,謹記:“如果不安全,那就不智能。”

? ? ? ?責任編輯:pj

電子發(fā)燒友App

電子發(fā)燒友App

評論