背景介紹

這些年,物聯網的快速發展,也令連網設備的數量與日俱增。然而,有網絡的地方就會有安全問題,根據安全研究員曝光的數據顯示,物聯網領域存在著諸多漏洞,從無線智能玩偶到重達數噸的汽車,無一幸免。好的方面是,這也令越來越多的公司關注并重視物聯網的安全問題。

如今,越來越多的員工都已經在家中部署了各種各樣的物聯網設備,甚至還會將這些設備連接企業網絡進行辦公,如此一來,勢必會引爆更大的安全危機。與此同時,工業物聯網也正面臨同樣的安全問題,員工所擁有并使用的物聯網系統已經成為影響工業物聯網安全的第二個主要威脅面。

根據Gartner最新發布的報告指出,近20%的企業機構在過去三年內至少觀察到一次基于物聯網的攻擊。為了應對這些威脅,Gartner預測全球物聯網安全支出將在2018年達到15億美元,相比2017年的12億美元增加了28%。

針對物聯網設備的安全問題,需要提高黑客攻擊物聯網設備的成本,降低物聯網設備的安全風險。我們將從7個攻擊面對設備進行安全評估分析,并給出應對措施。大家可以根據表單核查自身安全狀況,有則改之無則加勉。

綜合來說,下述總結的一些威脅會攻擊物聯網設備的獨特屬性,其他一些攻擊會瞄準圍繞這些設備的應用程序生態系統,還有一些威脅則是由于用戶缺乏經驗或系統限制而導致的配置錯誤等造成的結果。不過,無論在任何情況下,這些威脅都可能會導致隱私數據泄露,甚至失去設備控制權。

7大物聯網安全威脅

1. 糟糕的Web用戶界面

配置良好的Web用戶界面是吸引用戶的重要因素之一。對于物聯網應用程序而言,良好的Web用戶界面可以幫助用戶實現各項控制功能,設置設備,以及更快、更輕松地將設備集成到系統中。但是麻煩的是,這些Web用戶界面經常也會為網絡犯罪分子提供同樣的易用性。

大多數情況下,令人煩惱的物聯網Web界面問題與Web應用程序的問題同樣困擾著企業。雖然SQL注入在物聯網應用程序中并不是什么大問題,但命令注入、跨站點腳本以及跨站點請求偽造都是編程錯誤,能夠導致犯罪分子隨時訪問設備和完整的系統,以控制、監視和訪問真實世界的運營操作。

幸運的是,大多數Web用戶界面安全問題的補救措施與多年來向Web開發人員反復灌輸的內容相同,包括:驗證輸入、要求強密碼(并且不允許在第一階段的初始設置后使用默認密碼)、不公開憑據、限制密碼重試嘗試,以及確保密碼和用戶名恢復程序的可靠性等。正如Sam在《卡薩布蘭卡(Casablanca)》中所吟唱的那般,“……隨著時光流逝,還是那一套”。

威脅案例:在2014年的44Con大會上,研究人員Mike Jordan就演示了如何利用佳能的Pixma打印機的Web界面修改打印機的固件從而運行Doom游戲。

2. 缺乏身份驗證

為物聯網應用程序驗證用戶身份是一件好事。當應用程序可以控制建筑物訪問和進行環境控制,或者為可能監視建筑物使用者的音頻和視頻設備提供訪問權限時,身份驗證似乎是“必備因素”,但在某些情況下,即使是最基本的身份驗證也在實施中被遺漏了。

對于物聯網應用程序來說,兩種身份驗證非常重要。首先是用戶身份驗證。考慮到許多物聯網環境的復雜性,問題是每個設備是否需要身份驗證,或者單個系統身份驗證是否足以支持網絡上的每個設備。易用性的考慮使大多數系統設計人員選擇后者,所以對接入設備或控制中心的強身份驗證顯得至關重要。

系統的單點登錄也使得另一種類型的認證——設備認證——變得更為重要。由于用戶沒有在每個設備接口上進行身份驗證,因此物聯網網絡中的設備應該要求它們之間進行身份驗證,以便攻擊者無法使用隱含的信任作為進入系統的憑證。

與Web界面安全性一樣,關閉這個安全漏洞的前提是將物聯網視為一個“真正的”應用程序網絡。由于許多設備沒有本機用戶界面——這取決于瀏覽器UI或用于人機交互的應用程序——因此會出現“如何實現”的特殊問題,但任何設備缺乏身份驗證,使得物聯網周邊的安全性變得更加脆弱。

威脅案例:2018年5月,英國PenTestPartners的安全研究人員發現,由于Z-Wave協議安全類的nodeinfo命令完全未加密且未經過身份驗證,最終導致超過1億個物聯網設備容易受到黑客降級攻擊,允許攻擊者在未設置安全性的情況下截獲或廣播欺騙節點命令類。

3. 使用默認配置

你知道IoT設備自帶的默認用戶名和密碼嗎?這是每個人都可以通過谷歌搜索得到解答的問題。所以,對于那些不允許改變默認設置的設備和系統來說,這將會是一個真正的問題。

默認用戶憑證(比如說常用的用戶名“admin”)是物聯網安全設置問題上的一個巨大威脅信號,但這并不是唯一重要的設置,包括使用的端口、設置具有管理員權限的用戶、記錄(或不記錄)日志和事件通知,這些網絡參數都是應該關注的“以安全為中心”的設置,應該通過這些安全設置來滿足各種部署需求。

除了允許將安全設置與環境現有的安全基礎設施更完全地結合起來之外,對默認設置的修改還能夠減少IoT的攻擊面,并增加入侵者侵入系統的難度。但是,與本文中描述的許多其他安全問題一樣,這一點不是用戶能輕易改變的。但是,無法更改的默認值確實為安全基礎架構的額外審查提供了另一個點,這些安全基礎架構將覆蓋在IoT部署上。

威脅案例:2014年,Proofpoint的研究人員首次發現了涉及電視、冰箱等傳統家電在內的大規模網絡攻擊,這也是首次出現針對家電產品的“僵尸網絡”,并且也是物聯網網絡攻擊的首例。據悉,黑客每天侵入超過10萬臺消費設備,包括家用路由器、多功能媒體中心、電視機以及冰箱,并將此作為僵尸網絡的一部分。之所以能夠輕松地入侵如此大規模的家用電器,正是因為大部分用戶沒有正確設置安全密碼,或者一直在使用設備默認密碼。

4. 固件更新問題

固件正像細菌和豌豆一樣正在不斷發展演變。開發人員會注意到哪里出了問題,哪里有漏洞,以及如何才能做得更好,并發布比最初版本更好的新固件。許多物聯網設備的問題是無法升級固件。這使得固件成為一個嚴重的安全威脅。

不斷發展演變的固件的優點之一是:更新使系統成為一個移動目標。當設備上的固件是固定的、不可移動的,攻擊者就有機會在空閑時間對其進行剖析,在他們自己的空閑時間開發漏洞,并對這些漏洞充滿信心地發起攻擊。今年5月爆發的VPNFilter攻擊就是這樣的一個例子,說明了當這些設備的固件無法進行更新時,可能會發生的攻擊,或者即使有更新的固件,用戶也不愿使用或根本無法更新。

顯然,如果設備可以更新,那么根據最佳安全實踐,設備應該保持最新的版本和補丁。如果無法更新設備,那么應該重點關注已知的漏洞,并采取其他安全措施確保這些漏洞在外圍的安全環境中被有效地阻止。

威脅案例:2017年9月,一位黑客通過分析ofo共享單車的固件,發掘了4種攻擊方法,并控制了共享單車;2017年10月,LIFX智能燈泡也被成功入侵,因為其固件中泄露了密鑰相關的信息;ReCon BRX 2018會議上,來自美國東北大學的兩位研究員逆向了小米物聯網設備的內部固件,發現了整個小米生態存在的漏洞。

5. 云接口問題

很少有商業自動化系統能夠在不依賴于云的情況下增強其處理能力和命令知識庫。尤其在使用語音處理和命令轉換的情況下,系統與云的連接可能成為一個重大安全威脅。

想一下在一個物聯網實例與其所依賴的云之間來回傳遞的消息類型。當然是簡單的控制數據包,但可能會被用來錄制語音和視頻、任務列表、日歷事件以及DevOps框架和工具的指令。這些敏感數據流有沒有通過加密的隧道進行傳輸?你真的確定嗎?

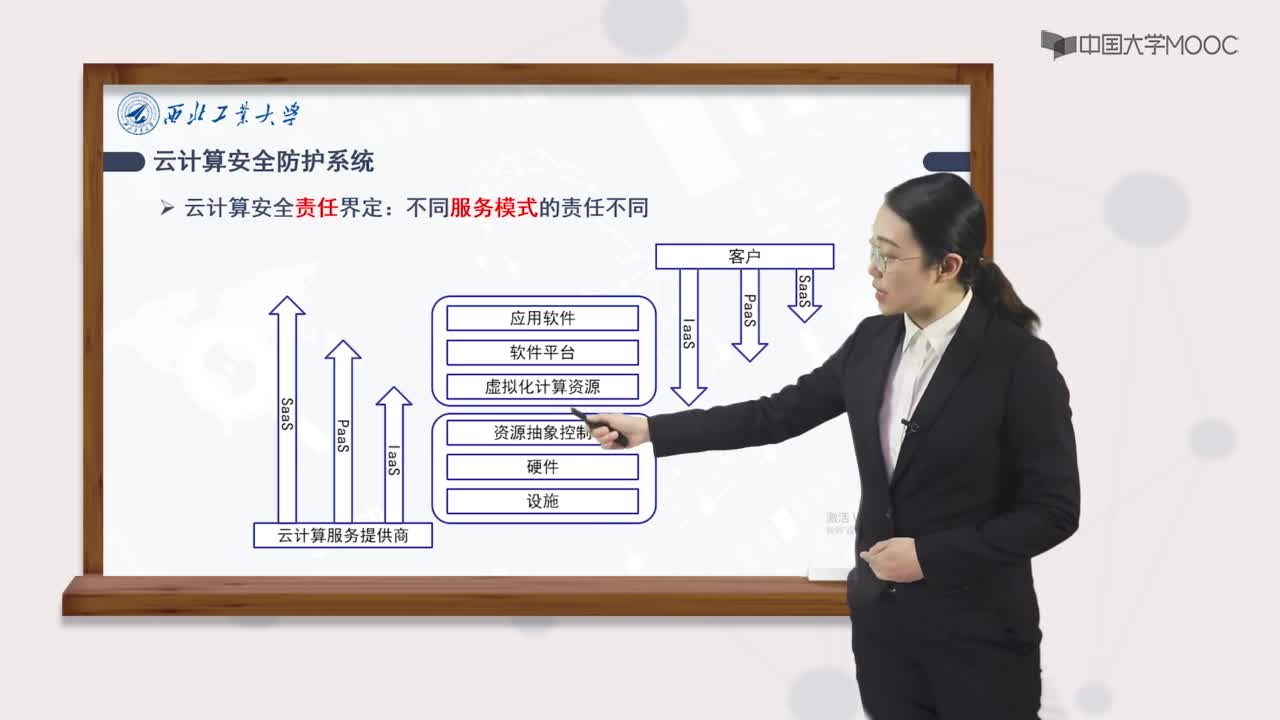

與物聯網安全的許多其他方面一樣,真正的問題是,在大多數情況下,用戶對如何保護云接口的安全沒有發言權。除此之外,大多數用戶都不知道云計算基礎設施所在的位置,而且可能存在安全責任劃分和監管歸屬的問題。所以你應該了解物聯網設備的功能,他們發送數據的位置,以及如何使用防火墻、入侵防御系統(IPS)和其他安全工具來彌補云接口的安全漏洞。

6. 薄弱的網絡安全性

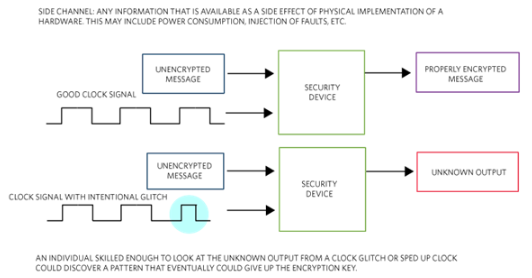

一個寫得很差的物聯網設備應用程序可以從內到外暴露你的網絡防火墻缺陷,攻擊者可以通過這些漏洞滲透到你的系統中,并對物聯網設備和通用計算機發起攻擊。允許用戶在家庭網絡安裝物聯網設備,卻不更新防火墻的配置來增強防護,導致攻擊者利用防火墻的這一弱點實施攻擊活動。

在許多情況下,防火墻是應對外部攻擊的;也就是說,他們專注于試圖進入網絡的外部流量。物聯網設備通過最初從網絡內部調用其控制服務器,然后通過常規心跳傳輸(heartbeat transmissions)維護連接來解決這個問題。建立連接后,攻擊者可以利用未加密和未經身份驗證的通信流中的漏洞,在打開連接時將惡意通信發送回網絡。

有些人可能會說攻擊者必須知道設備的連接和類型才能利用漏洞,他們是對的,但那些人可能沒有聽說過Shodan。通過簡單的Shodan搜索,就可以在無需花費太多精力和時間的情況下,找到各種設備、通信和開放端口。一旦找到這些信息,簡單的腳本就會自動處理問題。攻擊者可以輕松的利用互聯網的搜索功能找到物聯網系統的脆弱性。

7. MQTT通信協議問題

最后,當系統設計人員或開發人員完全忘記安全性時,問題將比比皆是。對于來自工業控制領域的通信協議MQTT而言,數以萬計的已部署系統甚至缺乏最基本的安全性。

所謂“MQTT”是1999年創建的輕量級機器對機器通信協議,該協議作為低帶寬的通信方式(例如衛星),現如今已經成為不頻繁或間歇性聯網物聯網設備的主要協議。

多年來,工業控制安全模型過于簡單卻存在兩大主要誤區:首先,系統很少連接到任何更廣泛的區域網絡;其次,誰會想要攻擊和控制工業控制系統?那里又沒有什么有價值的內容!

當然,現在的系統依賴于互聯網,各種各樣的攻擊者都想獲得物聯網設備的訪問權或控制權,因為它們可以生成數據并作為進入其他系統的跳板。值得注意的是,對于MQTT和其他協議而言,漏洞可能并不存在于協議本身,而是存在于這些協議的實現方式中。

威脅案例:2016年,安全研究人員盧卡斯·倫德格倫通過互聯網掃描發現全球約有6.5萬臺使用MQTT(消息列隊遙測傳輸)的物聯網服務器均暴露在公共互聯網上,無需驗證,也沒有加密通信,極易遭受攻擊。

結論

總而言之,保護物聯網安全部署的關鍵在于認知:了解物聯網網絡上實際部署的內容;了解這些設備在網絡上的作用;以及了解有關數據在本地設備與其所依賴的云系統間流動的知識等等。

電子發燒友App

電子發燒友App

評論