勒索病毒,今年無疑將再次登上年度網絡安全熱詞Top10榜單,細數近兩年來勒索病毒的罪狀,堪稱罄竹難書。就連國內頂級互聯網公司,提起花樣繁多的勒索病毒來也十分頭疼。12月初,“微信勒索病毒”、“支付寶勒索病毒”甫一開始傳播,就嚇得微信和支付寶立馬跑出來發聲明撇清關系。在年末各國發布的網絡安全白皮書中也都提到,2019年勒索病毒仍然是重災區。面對如蝗蟲一般不斷來襲的勒索病毒,難道真的只能退避三舍?

從“WannaCry勒索病毒”到“微信勒索病毒”,勒索病毒為何一發不可收拾?

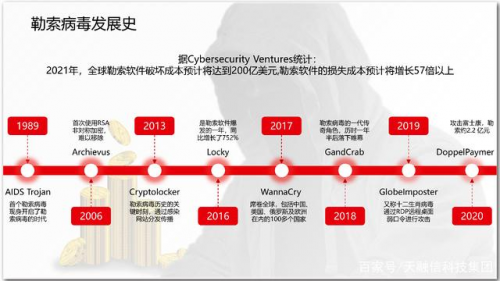

細究勒索病毒歷史,最早的勒索病毒出現在1989年,名為“AIDS Trojan”意為艾滋病特洛伊木馬,象征一旦感染了這個木馬病毒,就如同艾滋病一般幾乎無法治愈。艾滋病特洛伊木馬采用加密文件或是進一步威脅公開用戶隱私等方式,惡意利用代碼干擾計算機正常使用,而繳納贖金是唯一擺脫它的方式。綁架勒索,賺取贖金向來是社會惡勢力分子常用手段,而在互聯網世界中,勒索病毒更是無往不利。但是歸根結底,勒索病毒只能點對點的攻擊單個目標計算機,并未造成大范圍影響。

但勒索病毒真正肆虐則是在2017年,一個名為“The Shadow Brokers”的黑客組織入侵了美國NSA下屬的方程式黑客組織后,公開了方程式組織的大量攻擊工具的開源文件,其中就包含了一個超級大殺器——號稱可以遠程攻破全球約70%Windows機器的漏洞利用工具永恒之藍(Eternal Blue)。永恒之藍是疑似美國NSA針對CVE-2017-(0143~0148)數個漏洞開發的漏洞利用工具,可以通過利用Windows SMB協議的漏洞來遠程執行代碼,并提升自身至系統權限。

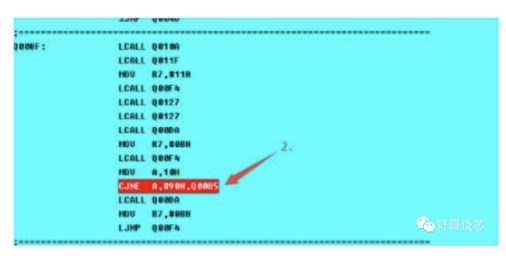

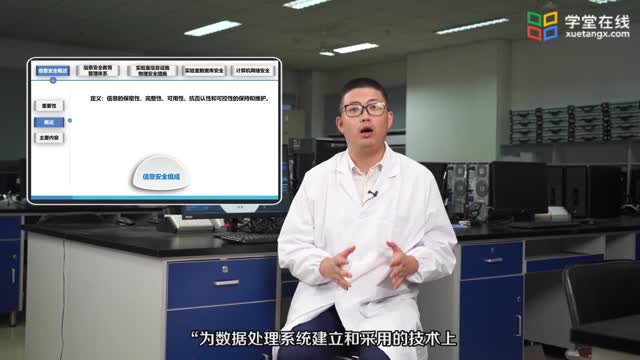

勒索病毒加密原理

在永恒之藍的輔助下,只要一個人不小心打開了包含勒索病毒的文件或是網站,勒索病毒就會迅速感染他的電腦,進而通過永恒之藍入侵并感染與之有關的所有電腦,WannaCry病毒就此大規模爆發了。據統計數據顯示,在短短數天內,100多個國家和地區超過10萬臺電腦遭到了勒索病毒攻擊、感染,W至少150個國家、30萬名用戶中招,造成損失達80億美元,造成的社會影響巨大。

除了做好防范措施外,勒索病毒幾乎無解

在勒索病毒大規模爆發之后,除了建議用戶備份數據及時打補丁、關閉能夠感染病毒的端口,以及幫助用戶修復永恒之藍系統漏洞外,全球眾多的安全廠商至今還未能拿出能夠行之有效的破解該勒索軟件的方案。用戶主機一旦被勒索軟件滲透,只能通過重裝操作系統的方式來解除勒索行為,但用戶重要數據文件幾乎毫無恢復的可能。

此后,包括Genasom、Foreign、NotPetya、Doublelocker在內的種類繁多的勒索軟件競相花式登臺,將用戶的電腦按在地面上反復摩擦。但同樣的一點是,安全業內對這些勒索軟件除了幫助用戶修復可能存在的安全漏洞以外,對勒索病毒本身仍然無計可施。

Petya勒索病毒勒索界面

難道勒索病毒就真的所向披靡通殺四方?知道創宇404實驗室:我看未必!

咋勒索病毒四處攻城略地時,國內外眾多安全廠商和安全團隊也都著手對勒索病毒展開了研究。可以說誰能夠率先破解勒索病毒,誰就能夠贏得用戶的熱情擁躉,獲得極高的聲望。而曾經多次為微軟、蘋果、Adobe、BAT等知名廠商提交漏洞的知道創宇404實驗室也在對勒索病毒保持著密切的關注。

2018年下半年,一個名為撒旦“Satan”的勒索病毒異常活躍,曾多次更新并衍生出變種勒索病毒,對國內部分服務器進行攻擊。12月1日,一種名為lucky的勒索病毒大肆傳播,該病毒會將指定文件加密并修改后綴名為 .lucky。

Lucky勒索病毒勒索界面

知道創宇 404 實驗室的煉妖壺蜜罐系統最早于2018年11月10日就捕捉到該勒索病毒的相關流量,截止到 2018年12月04日,該病毒的 CNC 服務器依然存活。根據分析的結果得知,lucky 勒索病毒幾乎就是 Satan 勒索病毒,整體結構并沒有太大改變,包括 CNC 服務器也沒有更改。Satan 病毒一度變遷:最開始的勒索獲利的方式變為挖礦獲利的方式,而新版本的 lucky 勒索病毒結合了勒索和挖礦。

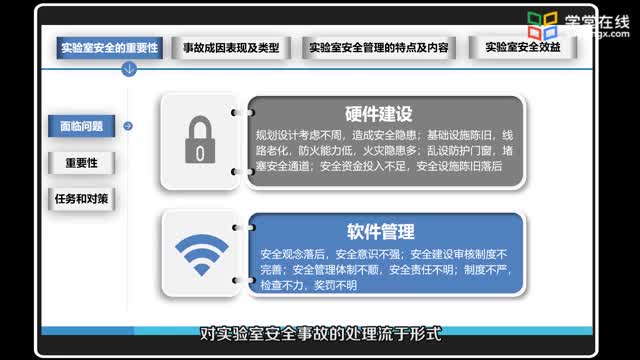

lucky 勒索病毒的整體結構圖

在了解該勒索病毒的相關細節后,知道創宇 404 實驗室迅速跟進并分析了該勒索病毒。在分析該病毒的加密模塊時,知道創宇404實驗室意外發現可以利用偽隨機數的特性還原加密密鑰,順藤摸瓜找到了該病毒的漏洞,經過多次驗證,確認了該漏洞能夠幫助用戶直接獲取密鑰。而后,知道創宇 404 實驗室對 lucky 勒索病毒進行了概要分析,并著重解析了加密流程以及還原密鑰的過程。

目前知道創宇404實驗室已經將解密方法轉換為了解密工具,并已發送給其他廠商幫助用戶直接破解lucky的勒索病毒。不幸感染lucky勒索病毒的用戶可以通過各廠商發布的解密工具自行破解,如有需要也可聯系知道創宇404實驗室尋求協助。知道創宇404實驗室提醒,勒索病毒依然在肆掠,用戶應該對此保持警惕,雖然 lucky 勒索病毒在加密環節出現了漏洞,但仍然應該避免這種情況;針對 lucky 勒索病毒利用多個應用程序的漏洞進行傳播的特性,各運維人員應該及時對應用程序打上補丁并及時備份。

? ? ? 知道創宇404實驗室副總監隋剛表示,雖然勒索病毒都會采用加密文件的方式達到勒索的目的,但是由于各個勒索病毒的加密算法并不一樣,其他的勒索病毒加密方式還有待破解。不過,此次能夠破解lucky勒索病毒是一個具有開創性的開端,接下來可以更好的總結思路,舉一反三研究其他勒索軟件的加密方式,解決“勒索病毒無解”這個難題。對普通用戶如何應對勒索病毒的問題,隋剛表示,勒索病毒是一個完整的程序,會隨機產生加密密鑰,密鑰可能還保存在內存當中。這時盡量不要慌張而嘗試重啟電腦,重啟電腦會清空可能存在于內存中的加密密鑰,對進一步的分析獲取勒索病毒密鑰造成困難。

電子發燒友App

電子發燒友App

評論