隨著汽車智能網聯化發展,OTA成為智能車必備的基礎功能,是車輛進行軟硬件升級、功能上新、應用更新、漏洞修復等的重要技術手段,實現了車輛持續進化、用戶體驗持續優化、價值持續創造。但OTA也成了黑客的重點攻擊對象,如進行竊聽攻擊、惡意升級、回滾攻擊、DDOS攻擊等,使整車OTA升級面臨多維安全挑戰。

本文首先介紹了車聯網面臨的安全挑戰,其次進行OTA概述,再進行OTA風險分析,最后提出了做好OTA安全的整體設計思路,提升整車OTA升級的安全性。??

1 車聯網面臨的安全挑戰

1.1 網聯汽車信息安全,汽車行業面臨多維度安全挑戰

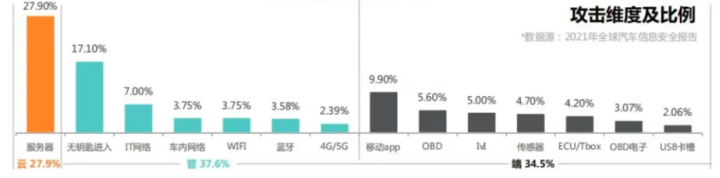

ACES(自駕、聯網、電動、共享)面臨的網絡攻擊危險包括近程攻擊、中程攻擊以及遠程攻擊。

近程攻擊:近距離接觸車輛進行攻擊的一些點,比如ECU、傳感器、IVI、OBD、OBD電子、USB卡槽、車內網絡、無鑰匙進入等的攻擊

中程攻擊:藍牙、4G5G、WiFi、IT網絡、移動APP等中程攻擊,比如手機通過藍牙接近車輛時,通過藍牙去控制車窗,或者對整個車輛進行啟動的攻擊

遠程攻擊:整車廠、供應商、智能網聯、服務運營和云端服務等的攻擊

從上述維度看,涉及的攻擊非常多。但目前行業內缺乏明確的安全標準,只有一些針對性協議。所以,現在很多車都處于裸奔狀態,比如說現在的一些新能源車,即使在被攻擊或在被入侵,駕駛員也沒有任何感知。

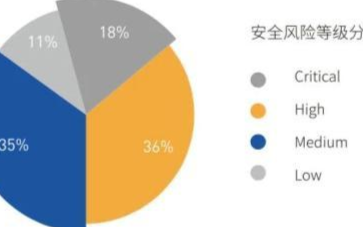

目前國內外一些的黑產,對新能源汽車的軟件漏洞非常關注。根據2021年全球汽車信息安全報告,云端服務器、管端無鑰匙、端的移動APP及OBD的攻擊比例較高。近期也有一些有關黑客攻擊的新聞,比如某品牌車輛的無鑰匙進入系統存在安全風險被黑客攻破。

綜上所述,車聯網面臨的安全挑戰現狀如下

攻擊手法多樣:車聯網架構復雜,暴露面增多,攻擊手法多樣

無安全標準:智能網聯汽車協議眾多,無安全標準

無安全防御:無安全防御的網聯汽車,幾乎裸奔

黑客關注提升:智能網聯汽車攻擊收益提升,易引起黑客關注

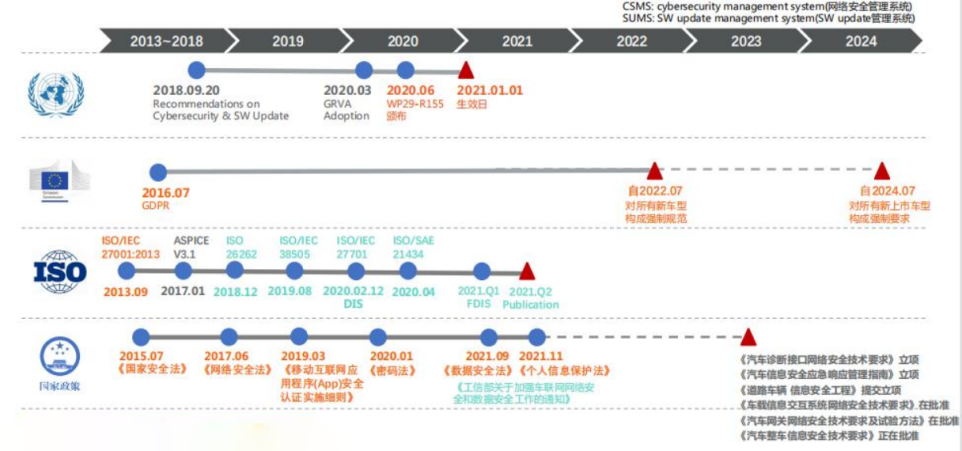

1.2 網聯汽車行業規范日益增多 ?

目前,汽車行業正處于軟件定義汽車的時代,軟件數量及復雜度越來越高,安全風險點也越來越多,國家關注度隨之提高,出具了很多相關的規范,要求車企在制造網聯汽車時,必須符合相關的安全要求。

比如海外規范WP29-R155,涉及到車輛制造商需要滿足的信息安全強制要求以及如何進行網絡安全防護。國內即將發布一個行業要求《汽車整車信息安全技術要求》,規定了汽車整車信息安全技術要求和企業信息安全管理體系要求,涵蓋外部連接安全、車輛通信安全、軟件升級安全和數據代碼安全,并給出了對應的測試方法。 這里再提示一下,國家法律或行業強制標準、影響車輛上市或不取得會遭受處罰的行業指導標準、可以拉開與競爭對手差異的指導性要求或者標準,建議企業采取。

2 OTA概述

2.1 OTA簡介 ?

OTA(Over The Air),即遠程無線升級。OTA能夠在線進行軟件和固件更新,及時彌補系統中存在的問題而無需傳統的召回。OTA的應用也表明了汽車能夠在一定程度上應對信息安全上存在的問題及缺陷。OTA技術幾乎成為新車的標配,其不僅可以通過遠程升級令車輛“常用常新”,也逐漸成為消除車輛隱患的手段之一。 ?

?

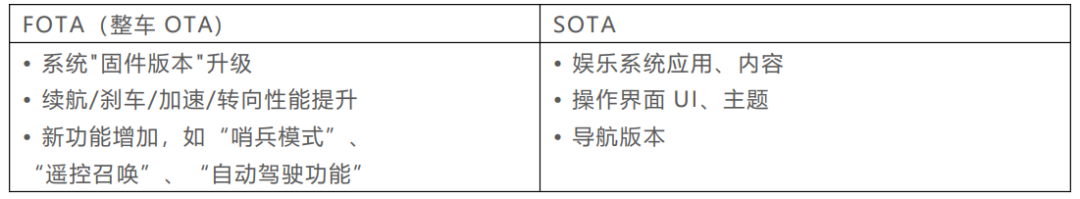

OTA 分為兩類,FOTA和SOTA 。 ?

?

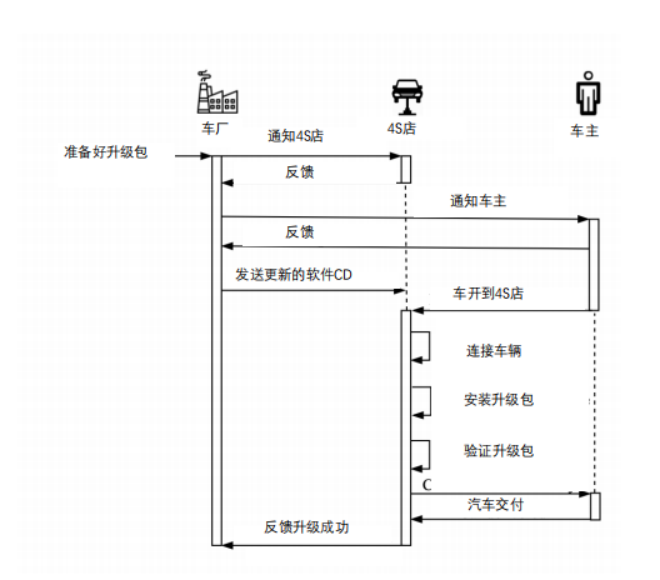

2.2 傳統軟件升級流程 ?

傳統車輛軟件升級流程如下圖。車廠通知4S店某個系統可以升級,4S店再通知車主,車廠發送更新的軟件CD到4S店,車主將車送到4S店進行升級,升級驗證完成后,將車輛交付給車主,4S店再將升級成功的信息反饋給車廠。

沒有OTA的安全風險 ?

如果沒有OTA,只進行傳統的軟件升級,就會出現很多風險。 首先,升級導致多種問題,如某些功能不能正常使用、汽車變成磚頭等。隨著智能網聯汽車的發展,車輛的軟件數量會越來越多,車輛升級也會更加頻繁,若采用傳統的軟件升級,當批量車輛前往4S店升級時,就需要投入大量的人力及資金。同時,如果車輛升級時產生的問題沒有進行及時解決,那么事故就會越來越多。而作為車主,則需要花費大量的時間、精力去解決這些問題。  ?

?

2.3 OTA升級流程 ?

如何可以以更省時的方式更新車載軟件,同時確保質量和安全呢?這就產生了OTA。OTA升級流程見下圖。

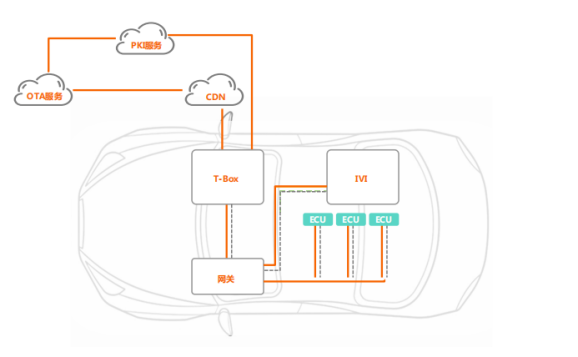

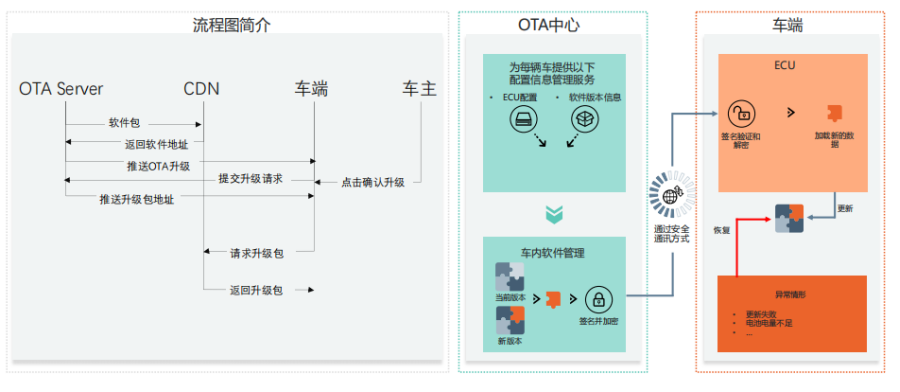

OTA的流程,可以分成三個階段,第一步云端生產固件或軟件更新包,第二步通過通訊管端,安全傳輸下載更新包,第三步在車端實現更新包的安裝。

OTA服務端把升級包推向PKI服務,進行相關的簽名認證,此時的升級包除了升級包的內容以外,還有一個簽名認證,安全性更高。那再把這個包推到CDN上,告訴車輛需要進行某個版本的OTA,車主確認后,車端進行軟件包下載、升級包驗簽、升級包解密、安全刷寫等進行升級。

T-BOX是車上的網聯設備,它可以連接外部網絡訪問CDN,把相關的升級包拉下來,通過網關進行一些升級,如車機大屏、IVI、ECU的升級,這就是整個OTA的升級流程。 需要注意的是,車輛進行OTA升級的前提是車主必須同意,不能在車主未知、未了解情況時進行升級。 ?

3 OTA風險分析

3.1 OTA安全風險 ?

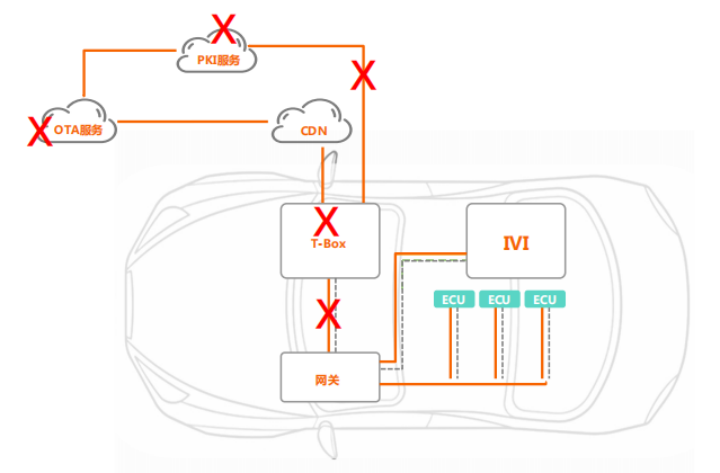

在OTA升級的流程中,很多節點都存在安全風險,如OTA服務、PKI服務、T-BOX、PKI服務與T-BOX之間交互、T-BOX推向網關的鏈路等,均可被黑客控制,進行安全攻擊。 ?

?

3.2 OTA的安全分析

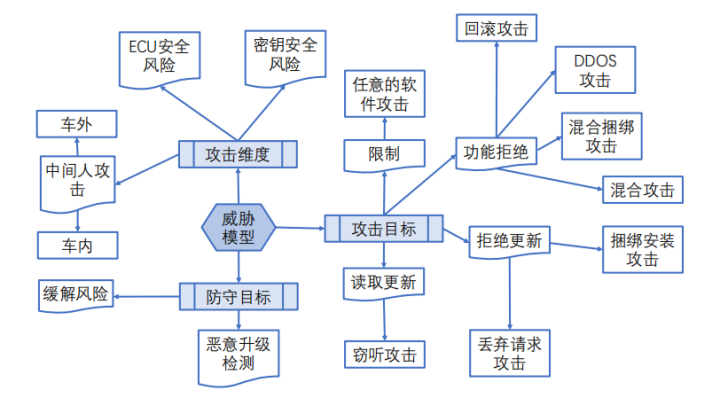

基于OTA的安全風險分析,建立威脅模型,如下圖。

從威脅場景的攻擊維度看,包括ECU安全風險、密鑰安全風險、車內外的中間人攻擊風險。攻擊目標維度,有一個重要點,是要限制任意軟件攻擊。目前,車機上并不允許下載所有的APP,目的就是為了避免沒有經過安全驗證的軟件攻擊。功能拒絕上,要拒絕回滾攻擊、DD0S攻擊、混合捆綁攻擊及混合攻擊。拒絕更新上,要拒絕捆綁安裝攻擊、丟棄請求攻擊,丟棄請求攻擊即請求被攔截的攻擊。讀取更新上,要拒絕竊聽更新。 在整體威脅模型里,還要進行防守,如緩解安全風險、進行惡意升級檢測。

3.3 各類風險分析 ?

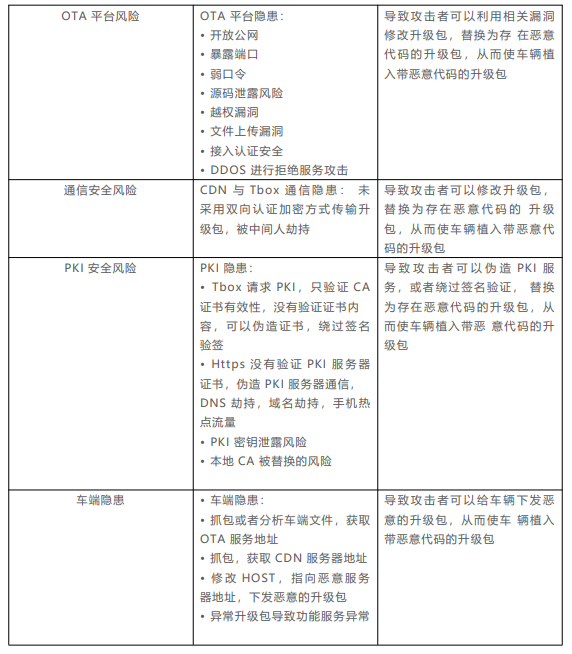

OTA安全風險存在于升級的各個流程,常見的各類安全風險如下表所示。

4 如何做好OTA安全

4.1 資質認證 ?

針對OTA存在的風險挑戰,首先要進行資質認證,使OTA符合相關的技術規范或強制性要求等。

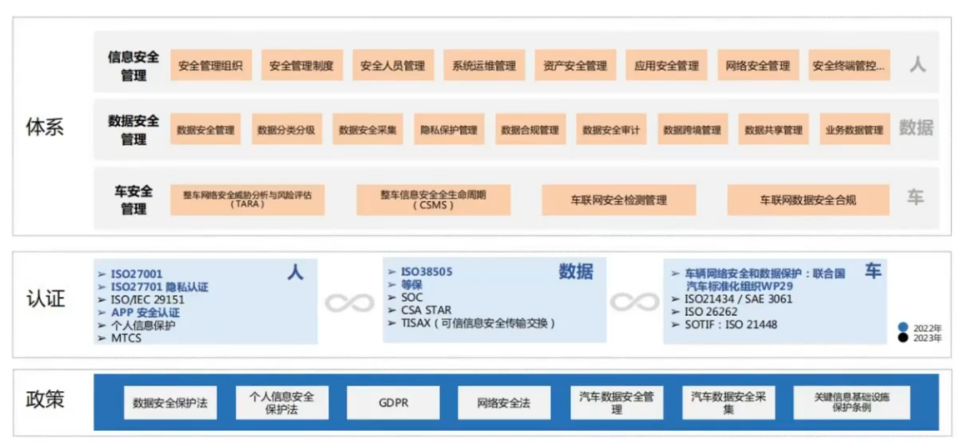

首先,OTA相關政策包括數據安全保護法、信息安全保護法、網絡安全保護法、汽車安全數據管理、汽車數據安全采集、關鍵信息基礎設施保護條例,如果車輛要銷往海外,還需要符合GDPR。 其次,OTA相關認證可分為人、數據、車三方面的認證。

有關人的認證,包括ISO27701 、ISO27701隱私認證、 ISO/IEC 29151、APP 安全認證、個人信息保護 、MTCS。針對數據的認證包括ISO38505、等保、SOC、CSA STAR、TISAX(可信信息安全傳輸交換) 。有關車的認證包括車輛網絡安全和數據保護相關的聯合國汽車標準化組織WP29、ISO21434 /SAE 3061、SOTF:ISO 21448 。

最后,基于政策和認證,車企在內部要建立相關的OTA安全體系,包括信息安全管理體系、數據安全管理體系、車安全管理體系。針對人,可以進行相關的信息安全管理,包括安全管理組織、安全管理、安全人員管理、系統運維管理、資產安全管理、應用安全管理、網絡安全管理、安全終端管控。

針對數據安全管理,可進行數據安全管理、數據分類分級、數據安全采集、隱私保護管理、數據合規管理、數據安全審計、數據跨境管理、數據共享管理、業務數據管理。針對車輛安全管理,可進行整車網絡安全威脅分析與風險評估(TARA)、整車信息安全全生命周期管理(CSMS)、車聯網安全檢測管理。

4.2 構建安全威脅分析與風險評估(TARA) ?

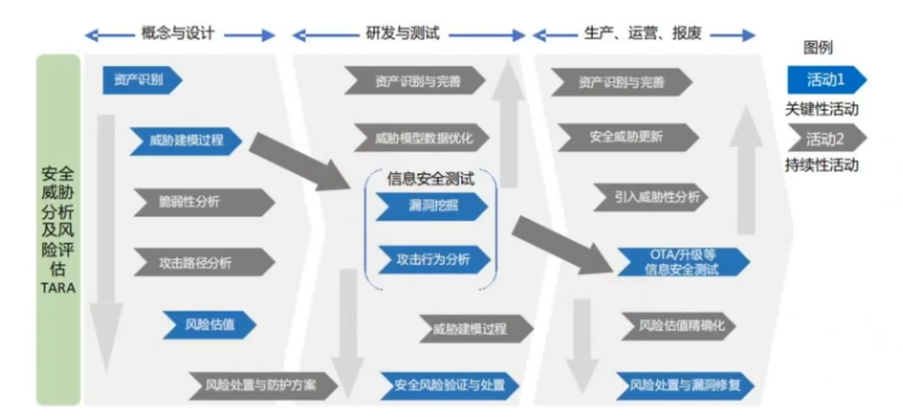

安全威脅分析及風險評估(TARA),是識別潛在的安全威脅、評估與威脅相關的風險的過程,是ISO21434中威脅分析和風險評估的方法論,屬于聯合國WP.29 R155對于網絡安全管理體系認證(CSMS)的方法論基礎,與車輛功能安全領域危害分析和風險評估(HARA)方法論一起,構成了車輛安全的兩大方法論。

在整個TARA分析流程中,第一階段是概念與設計。首先要進行資產識別,比如在威脅場景中要涉及到操作系統、要涉及到哪些協議或控制域等。資產識別完成以后,要進行相關的威脅建模,比如操作系統本身會有哪些風險,某個模塊與控制域通過協議交互過程中會有哪些風險,然后進行脆弱性分析、攻擊路徑分析,并對風險進行估值,設計風險處置與防護方案。

第二階段要進行研發與測試,對信息安全進行測試,對整體威脅場景進行漏洞挖掘及攻擊性行為分析,對識別出來的風險進行驗證與處置。

第三階段是生產、運營、報廢階段,在發現了安全風險后已進行了驗證和處置,這一步可以利用OTA進行升級,解決這些安全風險。

4.3 構建汽車信息安全管理體系 ?

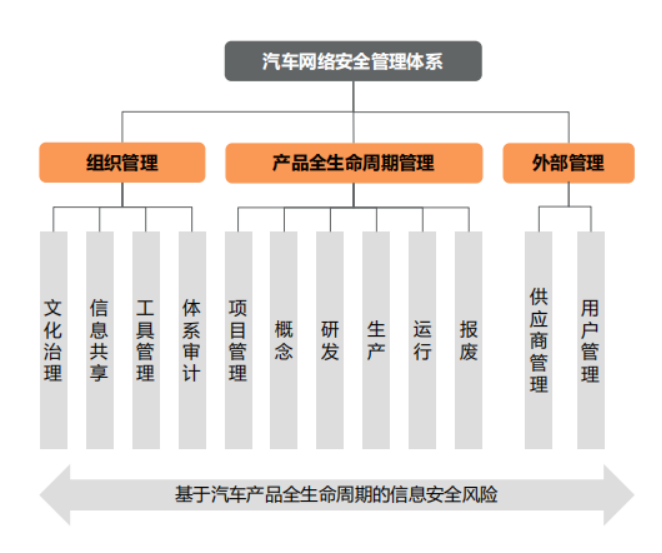

基于汽車產品全生命周期的信息安全風險,構建汽車信息安全管理體系,包括構建組織管理體系、產品生命周期管理體系及外部管理體系三部分。

組織管理包括文化治理、信息共享、工具管理,由于車輛本身的復雜性,項目管理體系及其重要。產品生命周期管理包括項目管理、概念、研發、生產、運行、報廢六大部分。外部管理包括供應商管理及用戶管理。

構建汽車信息安全管理體系的意義 ? 滿足合規要求:依據企業實際情況,以滿足合規要求為目標, 協助推進智能網聯汽車信息安全管理體系方案的實施,為汽車信息安全體系認證做準備。

強化內控機制,保障業務連續性:建設和完善汽車信息安全流程和制度,強 化過程管理;按照制度強化對汽車整體信息安全工作的管理和協調,保障制度落地。

進一步優化完善現有流程規范:優化完善現有的安全管理體系,以適應智能網聯 汽車信息安全不斷發展的需要。

4.4 構建安全免疫架構 ?

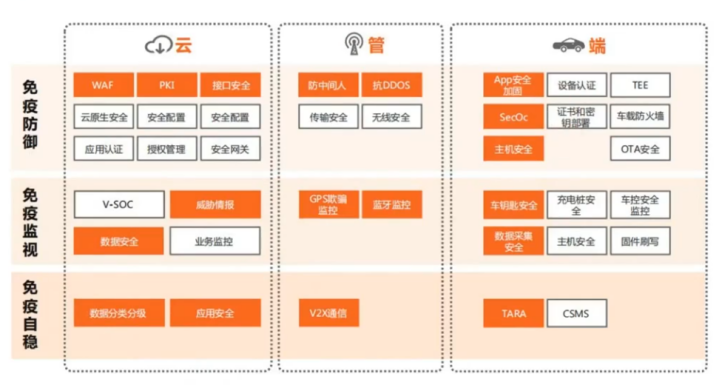

如果把整車看成一個人,人生病的時候會有一定的免疫力,那么也可以給車輛建立一定的免疫能力,通過在云、管、端建立免疫防御能力、免疫監視能力、免疫自穩能力,構建安全防御架構。

云端的免疫防御包括WAF、PKI、接口安全、云原生安全、安全配置、應用安全、授權管理、安全網關。云端免疫監視包括V-SOC、威脅情報、數據安全、業務監控。云端自穩包括數據分類分級、應用安全。 管端的免疫防御包括防中間人、抗DDOS、傳輸安全、無線安全。免疫監視包括GPS欺騙監控、藍牙監控。免疫自穩包括V2X通信的安全。

端的免疫防御包括APP安全加固、設備認證、TEE、SecOc、證書和秘鑰部署、車載防火墻、主機安全、OTA安全。免疫監視包括車鑰匙安全、充電樁安全、車控安全監控、數據采集安全、主機安全、固件刷寫。免疫自穩包括TARA、CSMS。

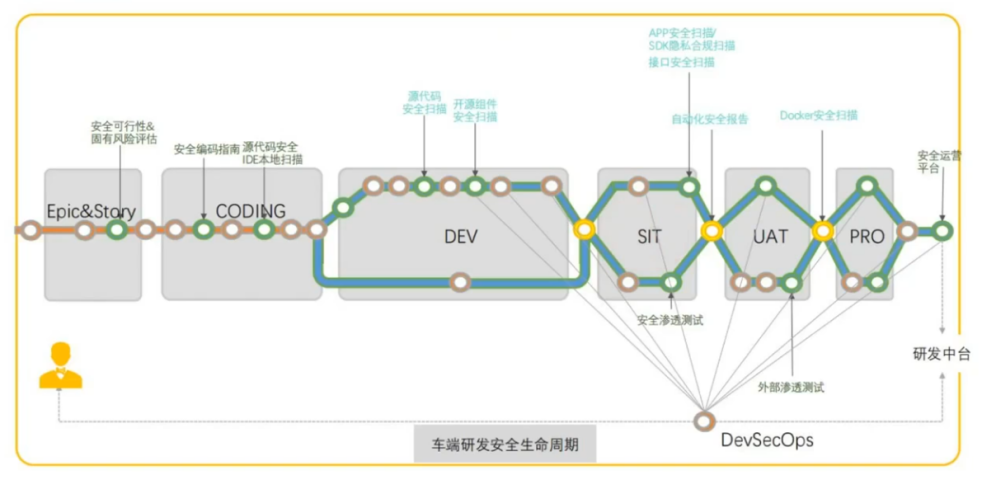

4.5 構建安全開發流程(DevSecOps)架構 ?

DevSecOps是DevOps的延伸,即在軟件開發測試的整個生命周期內,將Sec(安全,Security)融入DevOps實踐中,提高車輛安全性。

車端研發安全生命周期中,在Epic&Story階段進行安全可行性&固有風險評估。CODING階段進行安全編碼指南、源代碼安全IDE本地掃描。DEV階段進行源代碼安全掃描、開源組件安全掃描。SIT階段進行APP安全掃描/SDK隱私合規掃描、接口安全掃描、安全滲透測試、輸出自動化安全報告。UAT 階段進行外部滲透測試、Docker安全掃描。產品上線后建立安全運營平臺。 一般互聯網企業更多關注云端的安全研發流程,但是車端還需要關注APP、嵌入式的研發安全,安全關注度覆蓋面更廣。

4.6 車聯網安全應急響應&威脅情報平臺 ?

安全漏洞響應平臺是集安全測試、漏洞挖掘、漏洞情報、專家響應、定制化服務于一體的綜合性車聯網安全服務平臺。

安全應急響應?:安全部牽頭建立應急響應中心,應對各類突發事件,形成應急響應分級標準,聯合業務部門依照相關應急預案落地執行,幫助業務正確應對安全事件,降低安全事件帶來的損失和影響。

威脅情報:購買第三方威脅情報庫 、自建威脅情報庫

業務聯動:業務漏洞修復 、法務&市場輿情應對 ?

?

4.7 安全人才培養 ?

如何進行安全人才培養,可從下面三方面入手。

安全研究 ?

模擬仿真車載系統、云端、APP、總線協議、ECU,將攻 擊場景還原進行相關的科研研究。

人才培養 ?

內置漏洞靶場所對應的靶標、漏洞庫與培訓視頻,可以 進行車聯網安全人才培養。 一般互聯網企業,只用對安全部門人員進行培訓。但車端的安全培訓,需要對業務部門比如電子電氣架構部門、OTA業務流程部門等相關人員進行車聯網安全培訓,了解整個OTA流程中存在的風險,提高在方案設計或工作中的安全意識。

競賽演練

紅藍演練、眾測漏洞挖掘、應急演習等活動,進行人才 選拔,能力提升。

4.8 極氪車聯網安全團隊 ?

近年來,越來越多的主機廠建立了車聯網安全團隊,以提升車聯網安全。下面以電動汽車行業的佼佼者極氪車聯網安全團隊為例,了解車聯網安全團隊。 極氪車聯網安全團隊“ZEEKRZERO”是極氪信息安全部門下的單獨負責極氪全線車系的車聯網安全滲透以及安全研究的團隊,成員均來自國內領先的網絡安全攻防研究團隊,覆蓋整車滲透測試的全領域,迄今已有5余項研究議題入選HITB、44Con、Zer0Con等著名國際安全會議,發現的漏洞獲得CVE編號50個。團隊立足車聯網安全領域技術研究車聯網安全產品研發、提升內部車聯網安全體系,打造全新的車聯網內生安全。

4.9 極氪車聯網安全實驗室架構 ?

極氪車聯網安全實驗室致力于車聯網安全領域技術研究、車聯網安全產品研發、為打造全新的車聯網內生安全提供基礎。極氪車聯網安全實驗室架構如下:

汽車整車測試區 ?

整車游試區包括臺架和轉轂系統,用于對汽車整車網絡、整車模塊,整車動態安全測試,目的是為了發現整車電氣和網絡中存在的問題。 測試工位 ? 測試工位用戶安全工程師對車載模組進行安全測試,測試對象包括ECU、IVI、T-BOX等。

屏蔽室 ?

屏蔽室用于車教藍牙、車載4G網絡、車載射預信號的安全測試,防止外部信號和電磁干擾。

接待區 ?

用于接待參觀,設置展示大屏,展示實驗室當前的數據大盤和汽車安全實驗室能力介紹。

實驗室具有以下能力:整車總線網絡安全檢測能力;ECU及IVI等模組安全檢測能力;藍牙、WIFI、4G安全檢測能力。

4.10 車聯網安全能力覆蓋 ?

極氪車聯網安全團隊及實驗室,具備以下能力

安全比賽:承辦車聯網安全比賽 、參與國內的車聯網安全比賽

安全培訓:實驗室成員提供車聯網安全相關培訓及實操培訓;參與車輛設計需求研發等各階段,發現其中的網絡安全風險和安全合規風險,并提供給需求方完善的安全解決方案

安全研發:自主研發包括API安全掃描、開源組件安全掃描等應用于開發流程的自動化安全掃描系統 ;自主研發固件、二進制自動化掃描等系統 ;車端安全加固研發

安全檢測:通過自研的自動化掃描工具以及人工的測試,覆蓋整車、電子電氣架構各組件模塊及供應商提供的交付物的安全測試,發現安全漏洞并協助業務修復漏洞

安全運營:VSOC態勢感知、PKI基礎設施、漏洞管理、應急響應 本文概述了目前車聯網面臨的安全挑戰,并對OTA及OTA風險進行了分析,最后通過介紹資質認證、TARA、構建汽車信息安全管理體系、構建安全免疫架構、 構建安全開發流程(DevSecOps)架構、安全人才培養等方法幫助智能網聯汽車實現OTA安全,對提升OTA安全具有很好的借鑒意義。?

審核編輯:劉清

電子發燒友App

電子發燒友App

評論