最近幾年來,“物聯網” 一詞在硅谷一直是一個熱詞,因此當我們在一些科技類新聞中讀到物聯網黑客時,會覺得有種諷刺的意味。最近幾個月,VentureBeat 曾發(fā)表過幾篇文章 “FBI 警告汽車制造商和用戶,車輛具有被黑客襲擊的風險”“物聯網設備可能是特洛伊木馬”。

2016-05-27 10:11:25 500

500 的問題都是因招聘網站技術參差不齊、漏洞百出,甚至直接在網上下載半成品,然后修改下即投入上線。其結果就是頻繁中木馬病毒,造成了很多企業(yè)的資金在該網站莫名的丟失,以及網站管理員無休止的查毒、殺毒。一些

2011-02-18 22:39:15

特洛伊木馬隱蔽性研究從木馬原理出發(fā)。分析了幾種木馬隱藏方法。并對各自優(yōu)缺點做了簡要評論。關鍵詞: 木馬 隱蔽性 端口 反彈 溢出植入特洛伊木馬(英文叫”Trojanhorse”,以下簡稱木馬

2009-10-10 14:29:38

我已經安裝了免費的Cosmic Compiler STM8 32K并安裝了它。我的AVG Antivirus程序在文件cvdwarf.exe(用于Cosmic軟件)中報告特洛伊木馬

2019-03-13 16:49:15

買了 STM32 開發(fā)套餐,安裝keil時,注冊.exe 被查出木馬病毒,怎么辦?

2019-03-11 06:35:43

在本文中,您將了解到OLED技術的工作原理,OLED有哪些類型,OLED同其他發(fā)光技術相比的優(yōu)勢與不足,以及OLED需要克服的一些問題。

2021-06-04 06:10:37

QQ帳號中的財產。QQ安全團隊針對已經掌握的木馬特征, 在QQ密碼輸入框使用了防護技術,能夠阻止流行盜號木馬的上述篡改行為,但仍不排除存在新型的未知木馬利用這種手段進行盜號。當您發(fā)現以下異常狀況中的任何

2009-02-05 11:26:09

所需要的類。ClassLoader能夠加強代碼的安全性,主要方式是:把本機上的類和網絡資源類相分離,在調入類的時候進行檢查,因而可以限制任何“特洛伊木馬”的應用。 4:字節(jié)碼

2008-10-31 11:44:10

windows命令下有很多功能,這些功能在系統(tǒng)中是沒有的。其中最有特色的功能就是對于木馬病毒的識別,這個可以在網絡維護中對安全性能起到非常重要的作用,下面中國易修網就給大家介紹幾個重要的利用

2010-03-08 16:15:44

protell有木馬,怎么安裝?

2014-07-01 22:27:31

如何對元器件某些屬性進行隱藏或者顯示?在繪制原理圖時,為了使原理圖看起來更加簡潔美觀,對于像類似IC類型器件一般只顯示位號、“Comment”值及管腳號。對于電容這類型器件,一般會隱藏器件的管腳號

2021-08-12 10:41:45

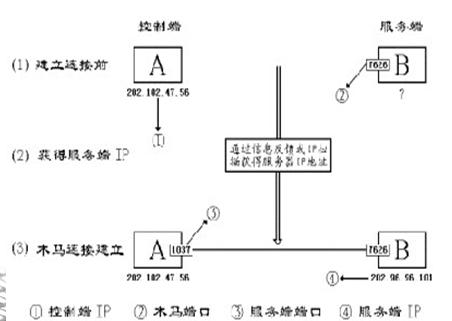

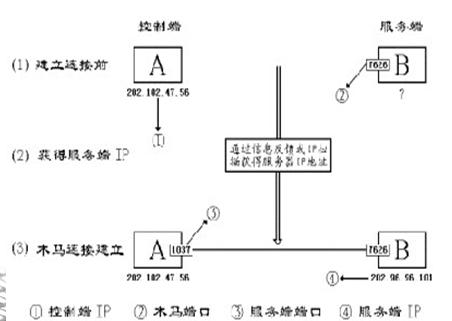

特洛伊木馬 特洛伊木馬(簡稱木馬)是一種C/S結構的網絡應用程序,木馬程序一般由服務器端程序和控制器端程序組成。“中了木馬”就是指目標主機中被安裝了木馬的服務器端程序。若主機“中了木馬”,則攻擊者就可以

2011-02-26 16:56:29

木馬文件,可根據具體情況進行隔離、忽略等操作。只為建站而生的阿里云虛擬主機近期動作頻頻,先后發(fā)布多項強大新功能,如支持PHP 7.0和7.1、支持虛擬主機自動備份功能,體現了在云技術產品方面積累多年

2018-01-04 12:08:21

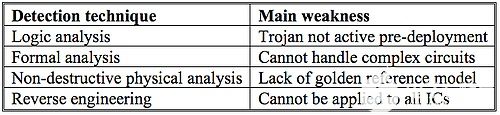

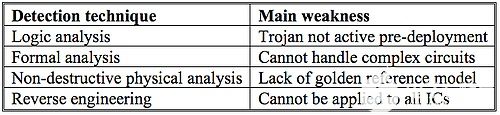

最近對這個問題非常感興趣,讀了國內外11年來的一些論文,有些心得向大家報告一下:第三方通用ip核賣給用戶,用戶需要檢測設計漏洞或者木馬,那么,提出破壞式反向檢測的,顯然在高度集成化的今天,直接可以

2018-07-05 19:48:30

什么是位置感知技術?位置感知技術是如何應用的?位置感知技術主要有哪幾種類型?

2021-06-28 06:02:56

老男孩每日一題:2017-3-7日內容整理(一)解答戰(zhàn)略去企業(yè)面試時是有多位競爭者的,因此要注意答題的維度和高度,一定要直接秒殺競爭者,搞定高薪offer。(二)解答戰(zhàn)術因為Linux下的木馬常常

2017-05-25 15:51:04

哪位高人知道兒童旋轉木馬的電路圖 連控制的電路都算上,電源380V,控制直流電源12V24V36V,跪求

2014-03-26 20:32:59

`1.1 覆蓋隱藏重載重載,隱藏(重定義),覆蓋(重寫)—這幾個名詞看著好像很像,不過其實一樣都不一樣!!1.1.1 重載:(1)概念:在同一個作用域內;函數名相同,參數列表不同(參數個數不同,或者

2018-05-11 09:33:37

在CAD繪圖過程中,如果想要局部隱藏一些CAD圖紙中的對象的話該如何操作呢?有些CAD新手可能對此并不清楚,下面就和小編一起來了解一下浩辰CAD建筑軟件中CAD局部隱藏命令相關的操作技巧吧!CAD

2021-06-06 17:55:05

我今天安裝了最新的pCurt插件(v3.6),現在我不能把我的項目劃掉。有什么方法可以恢復到插件的舊版本嗎?這個插件的源代碼是否在某處,所以我可以修復它?謝謝,特洛伊

2020-04-26 14:26:42

目前比較流行的ASP木馬主要通過三種技術來進行對服務器的相關操作。 一、使用FileSystemObject組件 FileSystemObject可以對文件進行常規(guī)操作 可以通過修改注冊表

2022-10-21 15:42:41

嗨,我收到錯誤消息:打開JTAG UART @ localhost:-1時出錯嘗試在Xilinx SDK中運行l(wèi)wip echo服務器實現時。有沒有其他人遇到這個問題并有解決方案?謝謝,特洛伊

2019-09-29 08:40:48

淺析木馬病毒寄生之處2.木馬的常規(guī)性發(fā)現方法2.1 反病毒軟件的掃描法這恐怕是我們絕大數朋友首選,也恐怕是唯一的選擇,現在病毒種類是越來越多,隱蔽的手段也越來越高明,所以給查殺病毒帶來了新的難度,也

2009-10-10 14:34:55

在Windows下有很多用戶使用文件或者文件夾隱藏軟件來保護自己的隱私數據,也有很多病毒和木馬通過Hook系統(tǒng)API來達到隱藏自己的目的,那么看看如何用超級工具來復制隱藏的文件吧,哪怕是用驅動來隱藏

2011-03-03 18:47:45

的,為此,許多網絡犯罪銀子利用這樣的網站散發(fā)病毒,最常見的是各種特洛伊木馬。在錯誤地下載了一個廣告中的鏈接文件后,如果用戶能夠馬上發(fā)現,那么損失的是一點帶寬和時間,但是如果用戶沒有意識到下錯了文件,直接

2017-05-31 16:04:52

搞了一段時間硬件木馬防護了,我研究過很多具體的硬件木馬電路模型,有泄露信息的,有篡改信息的,拒絕服務的(其實也是篡改某些關鍵信息),但很多論文都說甚至能損毀電路,我一直沒找到實例,也找不到哪篇論文

2018-07-01 13:11:33

如何跳出選擇隱藏或不隱藏跳線的選項?

2019-03-26 07:36:09

木馬的最大的特點之一就是它一定是要和系統(tǒng)一起啟動而啟動,否則它就完全失去了意義!!! 方法一:注冊表啟動項:這個大家可能比較熟悉,請大家注意以下的注冊表鍵值:HKEY_LOCAL_MACHINE

2017-07-31 11:58:56

,奧特曼專打小怪獸!俗話說:鹵水點豆腐,一物降一物。現在的釣魚網站、木馬病毒網站縱然橫行,但是不還有360等殺毒軟件嗎?但是現在的無線技術越來越先進,竟然有人(據說是磊科)研發(fā)出了一款防病毒木馬

2013-06-16 00:24:23

,奧特曼專打小怪獸!俗話說:鹵水點豆腐,一物降一物。現在的釣魚網站、木馬病毒網站縱然橫行,但是不還有360等殺毒軟件嗎?但是現在的無線技術越來越先進,竟然有人(據說是磊科)研發(fā)出了一款防病毒木馬的路由器

2013-06-22 18:14:14

晶圓制造都在境外,因那里人力成本遠低于境內。持續(xù)將微電子制造活動遷移到離岸據點顯著增加了國防領域的供應鏈風險。有很多因素可能影響軍事應用所需的關鍵任務電子系統(tǒng),包括偽造、逆向工程、篡改、特洛伊木馬破壞

2018-10-23 09:09:23

“bjrvm.dll”、“msepbe.dll”,并復制系統(tǒng)組件“URLMON.DLL”到該目錄下,并且重新命名為“shurl.dll”,以供病毒木馬運行時調用。利用Rootkit等高級技術實現自我的隱藏,從而防止

2009-04-13 14:10:52

推薦最強最好的殺木馬清除工具AVGAnti-Spyware--極致安全完美防護.針對因特網上傳播的新一代安全威脅的有效解決方案.確保您的數據安全,保護您的隱私,抵御間諜軟件,廣告軟件,木馬

2008-01-17 13:19:02 47

47 木馬清除工具免費下載

2008-01-17 13:21:23 16

16 qq木馬專殺工具:QQ病毒木馬、流氓插件的終結者--QQKav 上網沖浪、聊天最擔心的是什么——系統(tǒng)安全、帳號安全。QQKav就是為解決這個問題所寫,通過閃電掃描

2008-01-17 13:28:48 31

31 實現彩色遙感影像的機密詮釋信息隱藏技術,研究信息嵌入域的選擇方法,提出空間信息隱藏W(L) 矩陣方法。實驗結果表明,該技術具有透明性較高、信息隱藏量大、機密信號檢測結

2009-03-20 13:40:53 24

24 指出了當前反病毒軟件在檢測未知木馬方面的不足,介紹了人工免疫系統(tǒng)在反病毒軟件自適應性方面的優(yōu)點,以及人工免疫機制在木馬檢測方面的可行性;通過對木馬新技術的分

2009-04-19 19:24:17 16

16 基于圖象的信息隱藏檢測技術是隱寫分析技術的基礎,對于保障網絡信息安全和提高信息隱藏算法的安全性具有重要意義。本文針對基于空間域圖象的LSB 信息偽裝的方法,介紹

2009-05-26 14:32:26 25

25 首先介紹了傳統(tǒng)的木馬隱藏方法,由于傳統(tǒng)方法主要集中于本地進程的隱藏,對木馬兩端之間通信隱藏涉及甚少,而本文所采用的基于ICMP的連接技術能夠穿越防火墻,實現通信連

2009-06-15 08:33:13 11

11 木馬技術是網絡安全的重要方面,也是網絡攻防中獲取信息的重要途徑。從本質上講,木馬就是一個網絡服務程序,由客戶端進行控制,來執(zhí)行某些特定的命令。但是由于其應用

2009-06-17 08:17:57 19

19 文章首先介紹了Turbo 碼的編碼結構和用于Turbo 碼迭代譯碼的最大后驗概率譯碼算法;然后提出了在幾種不同方案下Turbo 碼的信息隱藏技術,對隱藏信息前后的譯碼效果進行了理論分

2009-08-24 10:00:08 14

14 通過內核入侵是木馬入侵 Linux 系統(tǒng)的一種重要形式,其原理是利用Linux 內核提供的機制來實現木馬的各種功能,主要是通過內核編程來實現。本

2009-09-05 08:32:24 9

9 簡單介紹了密碼學中對稱密碼,非對稱密碼體制和數字簽名技術,介紹了信息隱藏技術并分析比較了密碼學和信息隱藏的區(qū)別。給出了基于數字加密與信息德藏相結合的數據傳輸的

2010-01-22 15:20:47 22

22 信息隱藏是一種在傳輸或存儲過程中將隱秘信息隱藏在特定載體中,以保證隱秘信息安全性的技術。常用的載體有圖像、音頻、視頻、文本等類型文檔。由于文本文檔特別是純文本

2010-02-10 14:55:07 9

9 LNTRODUCTION

音頻訊息隱藏技術已成為近年來的研究重點之一

音頻訊息隱藏就是在音頻媒體中嵌入祕密訊息以達到掩蔽通信、版權保護、內容真?zhèn)舞b別或音頻檢索等目的

2010-12-26 01:31:31 18

18 什么是特洛伊木馬技術

特洛伊木馬(Trojan horse)源于一場古希臘持續(xù)了十年的戰(zhàn)爭。最終希臘的一位謀士設計制作了一個 巨大無比的木馬

2009-06-16 23:35:09 1967

1967 木馬的工作原理

一個完整的木馬系統(tǒng)由硬件部分,軟件部分和具體連接部分組成。 (1)硬件部分:建立木馬連接所必須的硬件

2009-06-16 23:38:36 6659

6659

如何通過互聯網控制計算機?

有一些“特洛伊木馬”類型的程序,比如Back Orifice(BO)和Netbus,會導致標題所說的這種現象。BO和Netbus都是Windows應用程序,其他人可以使用

2009-08-05 11:33:51 601

601 一種簡便易行的空間域圖像信息隱藏技術

1 引言

圖像的信息隱藏技術是指在圖像中加入代表版權擁有者的某些信息(水印),以實現版權保護。加

2010-01-07 10:39:33 797

797

一種簡便易行的空間域圖像信息隱藏技術

1 引言

圖像的信息隱藏技術是指在圖像中加入代表版權擁有者的某些信息(水印),以實現版權保護。加

2010-01-12 10:04:41 804

804

如何確定電腦是否中毒/木馬

如果其中任意一步發(fā)現病毒,就不用繼續(xù)向后判斷了。

一、進程 首先排查的

2010-02-23 14:37:35 1377

1377 在WIN9X中,只需要將進程注冊為系統(tǒng)服務就能夠從進程查看器中隱形,可是這一切在WINNT中卻完全不同,無論木馬從端口、啟動文件上如何巧妙地隱藏自己,始終都不能欺騙WINN

2010-09-01 11:51:19 994

994 汽車尋航系統(tǒng)類型大致可分為隱藏導航型、可視導航型和音頻集成導航型等三種類型

2011-05-30 10:48:35 3207

3207 本文將要討論的圖像隱藏方法基于(t,n)門限,將要隱藏的目標圖像通過一定的算法將其信息隱藏到n幅子圖中,只要得到這些子圖中的t幅就可以恢復出原圖,而所獲得的子圖數只要少于

2011-07-07 10:20:03 785

785

主要闡述網絡可能存在的13種信息安全隱患(竊聽、修改、重放、偽裝、哄騙、滲透、抵賴、拒絕服務、計算機病毒、因特網蠕蟲、特洛伊木馬、黑客后門、黑客入侵),6類信息安全策略或安全機制(信息的隱蔽、信息

2016-04-05 11:09:58 1

1 主要闡述網絡可能存在的13種信息安全隱患(竊聽、修改、重放、偽裝、哄騙、滲透、抵賴、拒絕服務、計算機病毒、因特網蠕蟲、特洛伊木馬、黑客后門、黑客入侵),6類信息安全策略或安全機制(信息的隱蔽、信息

2016-04-05 11:11:25 1

1 2月16日消息(艾斯)Ovum歐洲高級分析師Paul Lambert表示,eSIM技術正在進入消費者設備,從而引發(fā)了新興技術面臨的常見問題:什么時候?什么樣(的方式)?它會帶來怎樣的影響?一方面,面向消費者的eSIM技術可以被看做網絡運營商進一步失去對其客戶控制的特洛伊木馬。

2016-12-16 10:11:46 1077

1077 基于遺傳算法的硬件木馬檢測方法

2017-01-07 20:32:20 0

0 特洛伊木馬隱藏技術分析_韓宇

2017-03-14 08:00:00 0

0 隱藏是實現云環(huán)境下隱私保護的研究重點之一。針對當前密文域可逆信息隱藏技術的技術要求,介紹了該技術的產生發(fā)展背景,指出并分析了當前的技術難點,通過對各種類型代表性算法的研究,對密文域可逆信息隱藏技術進行了系

2017-12-09 10:28:58 0

0 特洛伊木馬具有隱蔽性、迷惑性和針對性等特點,且破壞性大,成為網絡安全的最大威脅之一。由于網絡安全技術的發(fā)展,在攻防斗法中,木馬的相關技術也得到了快速發(fā)展,先后涌現出很多技術,主要體現在木馬的偽裝迷惑

2017-12-11 10:51:38 0

0 針對主動防御技術檢測準確率不高的問題,提出了一種基于運動軌跡分析的啟發(fā)式木馬檢測系統(tǒng)。提出了兩種典型的木馬運動軌跡,利用運動軌跡上的行為數據,結合判定規(guī)則與算法,實現對可疑文件危險等級的檢測。實驗結果表明,該系統(tǒng)檢測未知木馬性能優(yōu)于傳統(tǒng)方法,并且能夠檢測一些特殊木馬。

2018-01-14 15:52:59 0

0 硬件木馬是一種不同于計算機軟件病毒、木馬的系統(tǒng)硬件漏洞,是指在集成芯片設計制造中便已經植入的惡意部件,用以竊取敏感信息或使電路某些功能失效。隨著集成芯片的廣泛應用,硬件木馬的存在使得系統(tǒng)安全

2018-02-05 16:21:24 0

0 特征識別流程,構建基于Trust-Hub硬件木馬的特征庫,在AES算法的RTL級描述中設計3種不同功能類型的硬件木馬電路進行分析。實例結果表明,利用提出的特征匹配方法并結合目標載體特征分析,可在冗余代碼不高于10%的精度下實現硬件木馬

2018-02-23 11:39:38 0

0 中國科學家像折紙一樣,將DNA分子折成比頭發(fā)絲的四千分之一還細的納米機器人。當遇到腫瘤它就會像特洛伊木馬一樣釋放出“伏兵”,在腫瘤血管上形成栓塞,從而“餓死”腫瘤。

2018-08-15 16:27:21 7403

7403 據報道,2千余名巴西移動銀行用戶在不知情的情況下下載了一款基于安卓系統(tǒng)的惡意軟件,該軟件可控制(被入侵的)設備并竊取其機密數據。

2018-12-17 16:55:25 2471

2471 針對互聯網木馬存在易被溯源追蹤的問題,提出一種基于多媒體文件的新型木馬方案,利用信息隱藏算法將木馬程序作為秘密數據嵌入到載體圖像中。滲透成功后,對盜取的數據在本地進行加密之后同樣隱寫到載體圖像并上

2019-01-16 11:49:15 16

16 php后門木馬對大家來說一點都不陌生吧,但是它的種類您又知多少呢?php后門木馬常用的函數大致上可分為四種類型:

2019-03-20 15:25:14 7

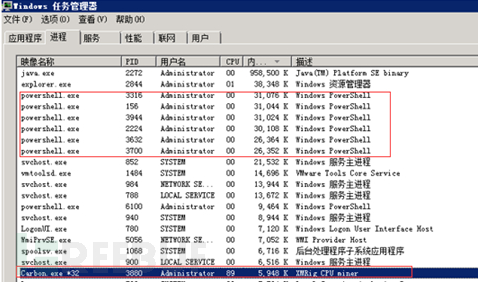

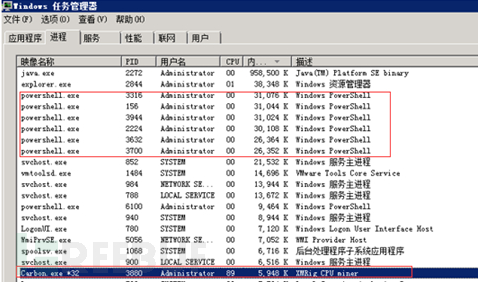

7 PC端的挖礦木馬主要通過組建僵尸網絡,入侵網站,在網頁上植入挖礦腳本的方式占領計算機算力。玩過吃雞的朋友應該會有印象,2017年底曾爆發(fā)過一次非常嚴重的挖礦木馬事件,一款名為“tlMiner”的挖礦

2019-05-20 11:15:45 1883

1883 據美國《福布斯》報道,今年早些時候,在一些廉價的安卓手機上發(fā)現一個名為Triada的特洛伊木馬惡意軟件。谷歌剛剛終于承認,有些安卓設備的確在出廠的時候就已經被預裝了惡意程序。

2019-06-13 17:28:45 3186

3186 俄羅斯的網絡安全公司卡巴斯基實驗室已經警告加密貨幣的所有者,即使在私人錢包里,他們的硬幣也不安全。一種名為CryptoShuffler的新型木馬,是通過在用戶的剪貼板上替換錢夾地址來復制和粘貼用于傳輸的錢包數據,從而直接從用戶的鼻子中盜取硬幣。沒有錢包是安全的,因為特洛伊利用計算機上的剪貼板功能。

2019-06-25 14:35:32 602

602 據外媒報道,Dridex是著名的特洛伊木馬,專門竊取網上銀行憑證。該惡意軟件于2014年被首次發(fā)現,且非常活躍,黑客不斷改進其功能和攻擊載體。

2019-07-03 14:51:10 2390

2390 木馬病毒是比較常見,需要提防的病毒,它的入侵方式也是有好幾種,今天小編就來講講,木馬病毒常見的入侵方式。

2019-10-14 17:05:47 6049

6049 旋轉木馬音樂盒是DFRobot新推的一款科技互動拼裝模型。

2020-01-03 10:35:22 1305

1305 測試機器學習模型的魯棒性的一種方法是所謂的特洛伊木馬攻擊,它涉及修改模型以響應輸入觸發(fā),從而導致其推斷出錯誤的響應。

2020-04-28 16:54:38 921

921 挖礦木馬一般通過查看當前CPU運行情況就能確認,windows下任務管理器中就能看到,linux下使用top命令,查看到某個進程持續(xù)保持在80%-90%以上的CPU,基本就是對應的木馬進程了。win下一般選中進行右鍵打開文件位置就能定位到對應目錄

2020-07-07 11:12:08 10626

10626

共享充電寶、街頭隨處所見的小店都有充電寶出售,但是一些不合規(guī)的充電寶存在著安全風險還可能被植入木馬。 充電寶木馬是真的嗎?三類共享充電寶可能被植入木馬 充電寶木馬是真的嗎?以前你可以不相信,現在是

2020-12-07 09:24:52 3007

3007 手機的隱私安全,是每個安卓廠商都不能避免的話題。 從曾經的國產手機品牌第一,淪落到靠“植入木馬”斂財,這就是現在的金立手機。 近日,中國裁判文書網公布了一冊判決書:金立手機控股子公司致璞科技,通過

2020-12-08 10:20:33 1714

1714 木馬是一種后門程序,黑客可以利用其盜取用戶的隱私信息,甚至遠程控制用戶的計算機。木馬全稱特洛伊木馬,其名稱源于古希臘神話中的《特洛伊木馬記》。在公元前12世紀,希臘向特洛伊城宣戰(zhàn),交戰(zhàn)了10年也沒有

2021-01-03 16:40:00 10472

10472 在2020年下半年,印度為了再度杜絕中國產品的出現,再度宣布了一個舉措,那就是勒令全印度的各級邦級政府,不得采購中國和巴基斯坦的電力設備和產品,并且煞有其事表示,印度認為這些電力設備可能存在惡意軟件、特洛伊木馬和網絡威脅,也可能存在不符合印度標準,因此進行抵制。

2021-01-07 17:05:38 819

819 RS總線集成電路在航空航天及工業(yè)控制領域具有廣泛的應用,隨著集成電路硬件木馬的檢測成為研究熱點,作為總線硬件木馬研究領域的分支,其設計越來越受關注。在常規(guī)時序型硬件木馬的基礎上,針對RS232總線

2021-03-19 17:19:26 34

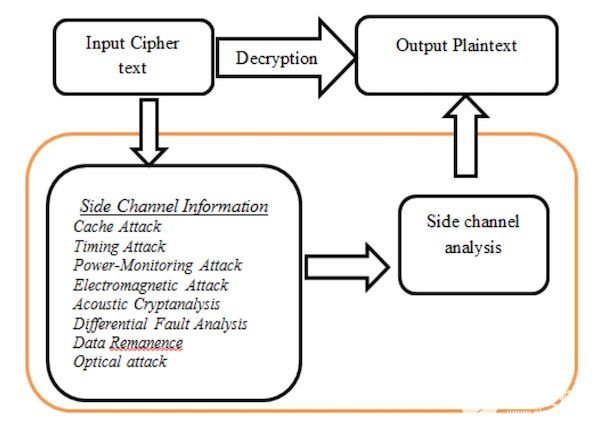

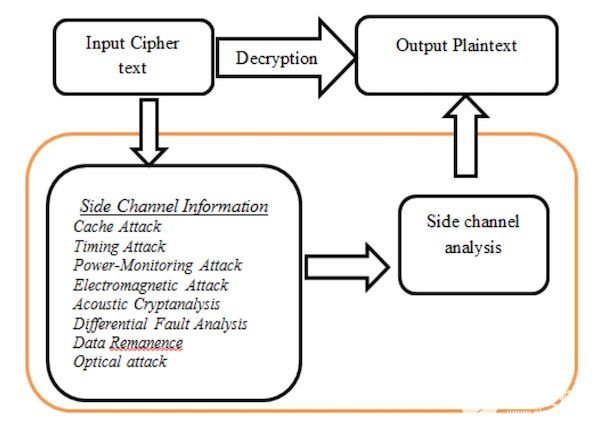

34 硬件木馬給集成電路芯片的可靠性帶來巨大威脅,為此,提出一種基于主成分分析(PCA)和長短時記憶(LSTM)神經網絡的硬件木馬檢測方法。利用PCA提取側信道信息中的電流特征向量,并利用該特征向量

2021-03-26 15:34:08 18

18 硬件木馬給集成電路芯片的可靠性帶來巨大威脅,為此,提出一種基于主成分分析(PCA)和長短時記憶(LSTM)神經網絡的硬件木馬檢測方法。利用PCA提取側信道信息中的電流特征向量,并利用該特征向量

2021-03-26 15:34:08 10

10 隱藏飛線:法1:N->隱藏連接 -> 全部法2:如下隱藏電源飛線操作步驟隱藏電源飛線:打開PCB面板視圖->面板->PCB右擊->添加類3.修改類名,將電源成員添加到類中,確定。選中類對象,右擊->連接->隱藏...

2022-01-05 14:29:25 23

23 至今為止,第一個自動控制器是由誰的手中誕生,已經無從考證,在中國,有流傳說是魯班發(fā)明的木人,可以自己上山砍柴;有流傳說是諸葛亮的木牛流馬,為北伐大軍運輸糧食。在外國,希臘神話中的特洛伊木馬、蒸汽時代的蒸汽機器、電氣時代的紅外線控制、網絡時代的遠程控制軟件。

2022-04-08 14:47:06 4509

4509 了解旁道攻擊 (SCA) 的基礎知識、它們對硬件級安全構成的威脅以及它們?yōu)楹稳绱藦姶蟆?在電子系統(tǒng)中,安全性通常只考慮軟件級別。? 人們普遍認為特洛伊木馬、惡意軟件和其他形式的黑客攻擊是最大的威脅

2022-08-25 18:04:56 1033

1033

隨著復雜的集成電路在消費、工業(yè)和軍事電子產品的幾乎所有方面及其周圍運行,這些設備的安全制造已成為一個至關重要的問題。出于經濟原因,幾乎所有的IC都是由外國代工廠制造的,包括由各種第三方技術提供商提供的知識產權(IP)內核。IC開發(fā)通常外包給設計和測試服務供應商,他們使用來自許多不同供應商的自動化工具。

2022-11-10 15:11:15 285

285

目前的免殺技術,常規(guī)的進程執(zhí)行很容易被受攻擊方發(fā)現,為了盡可能的隱藏自己,在不利用驅動或者漏洞的情況下我們有用到的技術很少,這次我們就來講一種可以在3環(huán)達到進程隱藏的方法,進程鏤空(傀儡進程)。

2022-11-12 09:24:12 824

824 案例演示: 我們拿下了一臺Windows主機的webshell,通過中國蟻劍我們連接上去,成功進入虛擬終端. 在一句話木馬的當前目錄下創(chuàng)建新文件夾,并寫入新的木馬,繼而將含有木馬的文件夾進行隱藏. 命令如下:

2022-12-13 10:01:37 1349

1349 拆解ChatGPT:以大模型為骨架的“特洛伊木馬”。

2023-02-20 07:28:00 475

475

一種基于分層聚類方法的木馬通信行為檢測模型

2023-07-30 11:51:35 952

952

點擊藍字關注我們摘要SummaryCiA協(xié)會在密歇根州特洛伊組織了第三次CANXL互操作性測試。來自博世、Kvaser和Vector的IP核以及博世、英飛凌、恩智浦和德州儀器的CANSICXL收發(fā)器

2023-07-31 22:17:18 620

620

8.0.23 新增隱藏列特性。什么是隱藏列?它基本上是一個表的常規(guī)列,具有自己的名稱和數據類型。它像任何其他常規(guī)列一樣處理和更新,唯一的區(qū)別是對應用程序不可見。

2023-08-10 10:07:50 417

417 。 在本文中,我們將介紹幾種不同類型的檢測引擎如何通過EDR應對當下更加復雜的挖礦木馬攻擊,包括基于加密通信的挖礦行為,采用進程注入等更加隱蔽和高級的無文件攻擊技術來規(guī)避檢測等。 挖礦木馬攻擊態(tài)勢 挖礦木馬的定義和類型

2023-10-24 16:05:03 563

563

元器件造假新套路:將“木馬”嵌入到 FPGA 或內存組件中

2023-12-07 11:40:15 182

182

電子發(fā)燒友App

電子發(fā)燒友App

評論