自2014年Amazon在美國(guó)推出第一代智能音箱Echo至今,已經(jīng)過(guò)去了近三年時(shí)間。“智能音箱”這個(gè)詞也從小范圍的嘗鮮產(chǎn)品變成了美國(guó)家庭必備產(chǎn)品。但不幸的是,就在8月2日,國(guó)外破解達(dá)人已經(jīng)成功破解亞馬遜Echo,黑客可將其當(dāng)作實(shí)時(shí)的麥克風(fēng)來(lái)監(jiān)聽(tīng)用戶。在成功破解之后,在沒(méi)有說(shuō)喚醒命令的情況下能實(shí)時(shí)執(zhí)行用戶下達(dá)的命令,此外還允許破解者遠(yuǎn)程恢復(fù)認(rèn)證令牌和其他敏感數(shù)據(jù)。

據(jù)外媒報(bào)道,信息安全公司MWR InfoSecurity的研發(fā)人員發(fā)現(xiàn),老款亞馬遜Echo智能音箱中存在一個(gè)安全漏洞,黑客可以利用它將Echo音箱變成竊聽(tīng)器,而又不影響它的整體功效。

但是,黑客必須要能夠接觸到實(shí)體的Echo音箱,并神不知鬼不覺(jué)地做一些手腳,然后才能遠(yuǎn)程控制它。

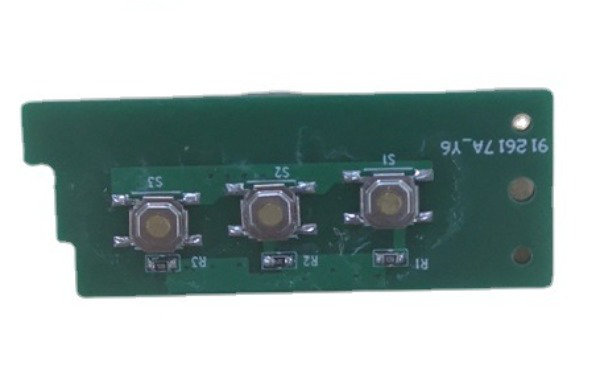

Echo音箱有兩個(gè)設(shè)計(jì):音箱底部的調(diào)試裝置和硬件參數(shù)設(shè)置。它們可以讓Echo音箱通過(guò)外部SD卡來(lái)啟動(dòng),并讓攻擊者訪問(wèn)Linux操作系統(tǒng)中root最高權(quán)限用戶的shell命令,從而進(jìn)行攻擊活動(dòng)。

拆下亞馬遜Echo音箱底部的橡膠墊,安全研究人員就可以看到18個(gè)調(diào)試裝置。利用這些調(diào)試裝置,他們可以通過(guò)外部SD卡直接啟動(dòng)到音箱固件,然后安裝惡意程序,并能夠調(diào)用root最高權(quán)限用戶的shell命令,開(kāi)啟“始終在監(jiān)聽(tīng)中”的麥克風(fēng)。

“如果你是攻擊者,你只需要?jiǎng)右恍┦帜_就能夠以最高權(quán)限用戶的身份來(lái)訪問(wèn)整個(gè)操作系統(tǒng)。” MWR InfoSecurity公司的安全顧問(wèn)馬克-巴尼斯(Mark Barnes)說(shuō)。

所有這些操作過(guò)程不會(huì)留下任何痕跡,因?yàn)樵趧?dòng)完手腳后,黑客可以將音箱底部的橡膠墊再粘回去。

研究人員先搞清楚音箱中的音頻媒體是如何運(yùn)行的,然后開(kāi)發(fā)出相應(yīng)的程序?qū)⒁纛l傳輸?shù)竭h(yuǎn)程服務(wù)器上。整個(gè)過(guò)程并不會(huì)影響音箱的運(yùn)行。

被竊聽(tīng)的音頻可以在遠(yuǎn)程設(shè)備上進(jìn)行播放,從而讓研究人員監(jiān)聽(tīng)被黑Echo音箱周?chē)l(fā)生的任何談話。

巴尼斯解釋了他是如何對(duì)音箱做手腳的:“首先,我會(huì)安裝一個(gè)遠(yuǎn)程shell命令程序,把音箱的命令行轉(zhuǎn)移到我的電腦上。這就好像我以boot最高權(quán)限用戶的身份在Echo音箱內(nèi)部的電腦上操作。然后,我會(huì)搞清楚Echo音箱內(nèi)部的音頻媒體是如何運(yùn)行的,并將它通過(guò)網(wǎng)絡(luò)傳輸給我。這樣我就能夠在用戶毫不知情的情況下通過(guò)麥克風(fēng)偷聽(tīng)他們說(shuō)的一切話。”

2015年和2016年版的亞馬遜Echo已被證明存在這個(gè)漏洞。2017年版的Echo音箱和較小的亞馬遜Echo Dot則不存在這個(gè)漏洞。

黑客要利用這個(gè)漏洞,就必須對(duì)實(shí)體的Echo音箱做手腳。這意味著他們要實(shí)施這樣的攻擊可能比較困難。

而且,現(xiàn)在所有的Echo音箱上都有一個(gè)靜音按鈕,這個(gè)按鈕可以關(guān)閉麥克風(fēng)。任何擔(dān)心自己被竊聽(tīng)的人都可以直接關(guān)掉麥克風(fēng),從而防止被竊聽(tīng)。

還有一種防范被竊聽(tīng)風(fēng)險(xiǎn)的方法就是在值得信賴(lài)的經(jīng)銷(xiāo)商那里購(gòu)買(mǎi)嶄新的Echo音箱。此外,用戶還應(yīng)該盡量避免外借自己的Echo音箱,并確保及時(shí)更新相關(guān)軟件。

“對(duì)于我們來(lái)說(shuō),消費(fèi)者的信賴(lài)是至關(guān)重要的。為了確保最新的安全措施部署到位,我們通常會(huì)建議消費(fèi)者從亞馬遜網(wǎng)站或值得信賴(lài)的經(jīng)銷(xiāo)商那里購(gòu)買(mǎi)Echo音箱,并及時(shí)更新他們的軟件。”亞馬遜發(fā)言人說(shuō)。

MWR信息安全研究員Mark Barnes根據(jù)逆向工程分析已經(jīng)破解了黑客的攻擊過(guò)程。破解方式分為三大步:

1.從插入的SD卡啟動(dòng),類(lèi)似于LiveCD。具體原理就是將X-loader和U-Boot的SD卡在正確的分區(qū)中格式化,然后將SD卡引導(dǎo)到U-Boot命令行界面。

2.在啟動(dòng)SD卡后,訪問(wèn)并重寫(xiě)Echo的固件,具體原理是Barnes引進(jìn)了一個(gè)在引導(dǎo)時(shí)產(chǎn)生的反向shell。

3.一旦固件被重新寫(xiě)入,已經(jīng)成功破解的Echo就能發(fā)送所有麥克風(fēng)捕捉到音頻給第三方,隨后即使移除SD卡也會(huì)保持破解狀態(tài)。具體原理是在重寫(xiě)Echo后,他刪除了所有外部的攻擊證據(jù),并將Echo重新啟動(dòng)進(jìn)入正常操作狀態(tài),不過(guò)此時(shí)他已經(jīng)可以遠(yuǎn)程連接根目錄了,也就是說(shuō)Echo已經(jīng)能夠遠(yuǎn)程創(chuàng)建一個(gè)腳本,持續(xù)將原始麥克風(fēng)數(shù)據(jù)寫(xiě)入一個(gè)命名的FIFO管道,然后通過(guò)TCP/IP網(wǎng)絡(luò)數(shù)據(jù)流傳輸?shù)竭h(yuǎn)程服務(wù)。在遠(yuǎn)程設(shè)備上,就可以收到麥克風(fēng)出來(lái)的音頻,Echo還對(duì)數(shù)據(jù)進(jìn)行采樣并將其保存為wav文件,從遠(yuǎn)程操控設(shè)備的揚(yáng)聲器中進(jìn)行了播放。

不過(guò)這個(gè)威脅的影響范圍不是很大,僅適用于2015年和2016年產(chǎn)的Echo,2017年產(chǎn)的Echo的內(nèi)部硬件做出調(diào)整已經(jīng)阻止從SD卡進(jìn)行啟動(dòng),因此無(wú)法執(zhí)行攻擊。

安全建議

對(duì)于2017以前的Echo,Barnes給出了三個(gè)緩解攻擊的建議。

第一個(gè)是在Echo上使用物理操作按鈕,這將阻止它通過(guò)無(wú)線的方式被操控,但會(huì)降低設(shè)備的使用壽命。

第二個(gè)是監(jiān)控網(wǎng)絡(luò)流量,尋找異常流量。因?yàn)镋cho在正常環(huán)境中所使用的流量,與操作環(huán)境中的流量是不一樣的。

第三個(gè)是直接換個(gè)新的2017 Echo亞馬遜購(gòu)買(mǎi)。

亞馬遜在聲明中表示:

消費(fèi)者的信任對(duì)于我們來(lái)說(shuō)是至關(guān)重要的。為了確保最新的保障措施,我們一般都推薦用戶從亞馬遜官方網(wǎng)站或者可信賴(lài)的零售渠道進(jìn)行購(gòu)買(mǎi),這樣才能確保你的軟件處于最新?tīng)顟B(tài)。

亞馬遜Echo音箱廣告語(yǔ):控制你的智能家居

,網(wǎng)上爆出一則令人啼笑皆非卻“細(xì)思恐極”的安全新聞,亞馬遜出品的老款Echo音箱被人黑了。通過(guò)對(duì)這款音箱底部基座硬件的簡(jiǎn)單加工,英國(guó)安全研究人員展示了如何將惡意軟件植入Echo的過(guò)程。惡意軟件一旦植入便可以進(jìn)行一系列惡劣的行徑,監(jiān)聽(tīng)、攻擊網(wǎng)絡(luò)中其他設(shè)備、盜用賬號(hào),甚至安裝勒索軟件,不一而足。

Echo音箱可謂是“網(wǎng)紅”級(jí)別的大熱門(mén),搭載著亞馬遜的語(yǔ)音交互工具Alexa大賣(mài)近千萬(wàn)臺(tái),也引得國(guó)內(nèi)眾多廠商紛紛效仿,華為、百度、海爾、騰訊、科大訊飛、阿里、小米、聯(lián)想等超過(guò) 200 家公司都開(kāi)始研發(fā)類(lèi)似 Echo 的智能音箱設(shè)備。

而這種現(xiàn)象級(jí)的一擁而上背后也隱藏著深重的安全隱患。與傳統(tǒng)PC端用戶不同,現(xiàn)在的智能設(shè)備用戶多為安全意識(shí)相對(duì)淡薄的普通百姓。隨著越來(lái)越多的智能設(shè)備“飛入”這些對(duì)安全防護(hù)技術(shù)頗不敏感的尋常百姓家中,對(duì)于制造商層面的業(yè)務(wù)安全防控能力的要求也是越來(lái)越高。企業(yè)必須考慮如何能確保自己的IoT設(shè)備在用戶正常的使用過(guò)程中不成為威脅用戶安全的隱患。

這次事件也再次提醒我們,看似平常的家用物件都可能成為“被黑”的對(duì)象,對(duì)于IoT設(shè)備安全風(fēng)險(xiǎn)的防范決不能掉以輕心,哪怕是小小的智能音箱都可能成為攻擊的對(duì)象,變成枕邊的竊聽(tīng)器。

智能音箱與智能手機(jī)不同,它不是一個(gè)開(kāi)放式的產(chǎn)品,用戶無(wú)法在其上安裝運(yùn)行任意App,所以傳統(tǒng)的針對(duì)App的安全保護(hù)方案(比如App加固)完全不適用。智能音箱的安全威脅主要來(lái)自于以下幾個(gè)方面:

1.固化在智能音箱中的系統(tǒng)的安全性

在本次案例中,雖然是由于硬件設(shè)計(jì)造成的漏洞,但由于系統(tǒng)本身同樣存在安全性問(wèn)題,攻擊者長(zhǎng)驅(qū)直入,直接向系統(tǒng)內(nèi)部植入惡意代碼,這是以往針對(duì)App的加固保護(hù)方案無(wú)法解決的問(wèn)題。要根本性的提高安全性,必須對(duì)整個(gè)系統(tǒng)的各個(gè)模塊增強(qiáng)由內(nèi)而外的安全基因,而不能寄希望于由外而內(nèi)的加殼式保護(hù)。

2.音箱設(shè)備缺乏一機(jī)一密的安全性

智能手機(jī)用戶雖然硬件與系統(tǒng)相同,但是不同用戶使用的App不盡相同。假設(shè)一部分用戶由于安裝了某些帶有漏洞的App而被攻擊,不使用該款A(yù)pp的用戶則可能不受影響。智能音箱卻不同,同款音箱的用戶硬件、軟件沒(méi)有區(qū)別。攻擊者一旦找到攻擊方法,所有的用戶都無(wú)一例外面臨同樣的威脅。

這就相當(dāng)于所有用戶的家門(mén)鑰匙都是相同的,任何一位用戶鑰匙被盜,所有用戶都同時(shí)面臨一樣的危險(xiǎn)。在這樣的場(chǎng)景下,一機(jī)一密就顯得猶為重要。如果生產(chǎn)的每一臺(tái)音箱都具有獨(dú)一無(wú)二的密鑰和保護(hù)手段,則相當(dāng)于每個(gè)用戶都擁有完全不同的鎖和鑰匙,這樣即使某位用戶的鎖被攻破,其他用戶也不受影響,從而大大減小安全事件的影響度,也為廠家提供安全修復(fù)方案贏得更多時(shí)間。

3.智能音箱傳輸數(shù)據(jù)的安全性

智能音箱通過(guò)網(wǎng)絡(luò)傳輸?shù)臄?shù)據(jù)可能被截獲或篡改。比如智能音箱都帶有的語(yǔ)音識(shí)別功能,為了提高識(shí)別的準(zhǔn)確率,音箱會(huì)先收集語(yǔ)音信息,然后將其上傳至服務(wù)器端來(lái)作識(shí)別。對(duì)于傳輸數(shù)據(jù)的保護(hù),常用方式是使用HTTPS等通信協(xié)議進(jìn)行加密,雖然一般認(rèn)為HTTPS能保證數(shù)據(jù)在傳輸鏈路上的完整性和不可篡改性,但是智能音箱中會(huì)內(nèi)置對(duì)應(yīng)的證書(shū)或密鑰信息來(lái)完成加密和驗(yàn)證,如果音箱系統(tǒng)對(duì)于自身代碼和數(shù)據(jù)的保護(hù)強(qiáng)度不夠,一旦被攻擊者逆向破解出關(guān)鍵的程序邏輯和證書(shū)密鑰等敏感數(shù)據(jù),并加以篡改,就能將這些語(yǔ)音數(shù)據(jù)傳輸至攻擊者任意指定的服務(wù)器。

針對(duì)這些風(fēng)險(xiǎn),頂象技術(shù)有著得天獨(dú)厚的超強(qiáng)技術(shù)優(yōu)勢(shì)有效應(yīng)對(duì)。

頂象技術(shù)可提供一機(jī)一密的保護(hù)級(jí)別

頂象技術(shù)的虛機(jī)源碼保護(hù)在音箱內(nèi)置系統(tǒng)的編譯階段,針對(duì)源碼進(jìn)行保護(hù),從而不僅能夠保護(hù)App,更能保護(hù)整個(gè)內(nèi)置系統(tǒng)的安全性。對(duì)于保護(hù)的強(qiáng)度,頂象使用動(dòng)感虛機(jī)指令的專(zhuān)利技術(shù)對(duì)代碼進(jìn)行保護(hù),攻擊者無(wú)法輕易逆向破解,不僅如此,每臺(tái)設(shè)備的虛機(jī)指令都是獨(dú)一無(wú)二的,任何一臺(tái)設(shè)備被攻破,其他設(shè)備仍不受影響,從而達(dá)到一機(jī)一密的高安全性。

頂象技術(shù)的安全SDK同樣內(nèi)置一機(jī)一密的加密方案,從而設(shè)備中不再需要內(nèi)置證書(shū)或密鑰等敏感信息。除了能夠?qū)?shù)據(jù)提供高強(qiáng)度的加密之外,還能識(shí)別不受信任的服務(wù)器,從而從源頭防止用戶數(shù)據(jù)的泄露。

智能時(shí)代早已悄然來(lái)臨,然而我們的安全步伐仍需要跟進(jìn),如何保護(hù)用戶隱私和安全是企業(yè)和商家必須足夠重視并主動(dòng)加以防范的。

超強(qiáng)技術(shù)優(yōu)勢(shì)有效應(yīng)對(duì) Echo音箱變竊聽(tīng)器?頂象技術(shù)華麗變身幫你打造安全I(xiàn)oT設(shè)備

超強(qiáng)技術(shù)優(yōu)勢(shì)有效應(yīng)對(duì) Echo音箱變竊聽(tīng)器?頂象技術(shù)華麗變身幫你打造安全I(xiàn)oT設(shè)備

評(píng)論